Hackers de Habla China Explotaron Vulnerabilidades Zero-Day en ESXi Antes de su Divulgación

Introducción al Incidente de Seguridad

En el ámbito de la ciberseguridad, las vulnerabilidades zero-day representan uno de los riesgos más graves para las infraestructuras digitales, especialmente en entornos de virtualización como VMware ESXi. Recientemente, se ha revelado que un grupo de hackers de habla china explotó activamente dos vulnerabilidades zero-day en ESXi mucho antes de que fueran divulgadas públicamente. Este incidente subraya la sofisticación de las operaciones cibernéticas patrocinadas por estados y la urgencia de implementar medidas proactivas de defensa en sistemas críticos.

VMware ESXi es un hipervisor de tipo 1 ampliamente utilizado en centros de datos y entornos empresariales para la gestión de máquinas virtuales. Su exposición a exploits zero-day puede comprometer miles de servidores, permitiendo a los atacantes obtener control total sobre los recursos hospedados. Según informes de inteligencia cibernética, el grupo responsable, identificado tentativamente como afiliado a operaciones chinas, utilizó estas fallas para infiltrarse en redes de alto valor, posiblemente con fines de espionaje o disrupción estratégica.

La explotación temprana de estas vulnerabilidades destaca un patrón recurrente en las amenazas avanzadas persistentes (APT), donde los actores maliciosos aprovechan brechas no parcheadas durante meses o incluso años. Este caso específico involucra fallas en el manejo de autenticación y ejecución remota de código, lo que facilita accesos no autorizados sin interacción del usuario. Entender los detalles técnicos de este ataque es esencial para que los administradores de sistemas fortalezcan sus defensas y mitiguen riesgos similares en el futuro.

Descripción Técnica de las Vulnerabilidades Explotadas

Las dos vulnerabilidades zero-day en cuestión son CVE-2021-21974 y CVE-2021-22005, identificadas en versiones de ESXi anteriores a la 6.5 Patch 3. Esta primera, CVE-2021-21974, es una falla de inyección de código en el servicio de soporte de OpenSLP (Service Location Protocol), con una puntuación CVSS de 9.8, clasificada como crítica. Permite la ejecución remota de código arbitrario sin autenticación, explotando un buffer overflow en el procesamiento de paquetes SLP.

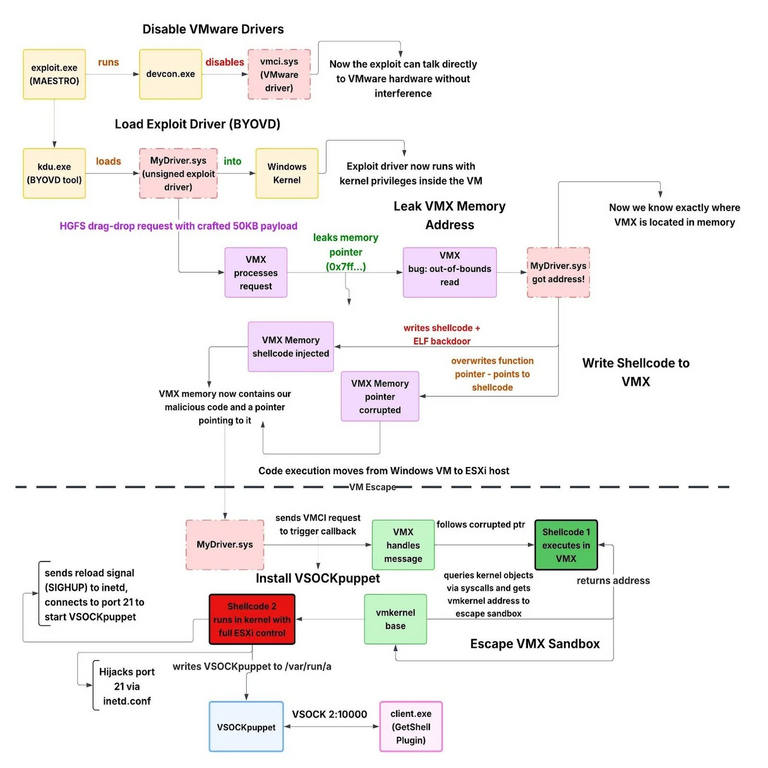

El vector de ataque implica el envío de paquetes malformados al puerto 427/TCP, donde el demonio slpd en ESXi no valida adecuadamente los datos entrantes. Esto resulta en la sobrescritura de la pila de memoria, permitiendo a los atacantes inyectar shellcode que ejecuta comandos con privilegios de root. En entornos de producción, esta vulnerabilidad podría usarse para desplegar malware persistente, como backdoors o ransomware, afectando múltiples hosts virtuales conectados al hipervisor.

La segunda vulnerabilidad, CVE-2021-22005, afecta al servicio de gestión de vCenter Server y se relaciona con una escalada de privilegios en el manejo de sesiones de autenticación. Con una puntuación CVSS de 9.8, esta falla permite a un atacante autenticado con credenciales de bajo nivel elevar sus privilegios a administrador completo. El exploit involucra la manipulación de tokens de sesión a través de solicitudes HTTP maliciosas al endpoint de API de vCenter, explotando una debilidad en la validación de roles.

En combinación, estas vulnerabilidades forman una cadena de ataque poderosa: la primera proporciona acceso inicial remoto, mientras que la segunda asegura persistencia y escalada. Los hackers chinos, según el análisis forense, utilizaron herramientas personalizadas para automatizar la explotación, incluyendo scripts en Python que generan payloads específicos para arquitecturas x86_64 de ESXi. Este enfoque demuestra un alto nivel de madurez técnica, con evidencias de pruebas en laboratorios controlados antes del despliegue en objetivos reales.

Desde una perspectiva de ingeniería inversa, el malware desplegado post-explotación incluye módulos para la recolección de credenciales, exfiltración de datos y movimiento lateral dentro de la red. Estos componentes están diseñados para evadir detección por herramientas de seguridad estándar, utilizando técnicas como ofuscación de código y comunicación cifrada sobre protocolos legítimos como HTTPS.

Cronología del Explotación y Descubrimiento

La explotación de estas zero-days por parte del grupo de hackers de habla china se remonta al menos a noviembre de 2020, varios meses antes de su divulgación oficial por VMware en febrero de 2021. Inteligencia de ciberseguridad recopilada por firmas como Broadcom y Mandiant indica que los atacantes escanearon activamente internet en busca de servidores ESXi expuestos, utilizando herramientas como Shodan para mapear vulnerabilidades.

En la fase inicial, los hackers probaron exploits en entornos de staging, refinando sus técnicas para maximizar la tasa de éxito. Para finales de 2020, se detectaron infecciones en sectores críticos como telecomunicaciones y manufactura en Asia y Europa, atribuidas a este grupo. El malware utilizado comparte similitudes con herramientas previamente asociadas a APT chinas, como el framework Cobalt Strike adaptado con payloads en chino simplificado.

El descubrimiento público ocurrió cuando investigadores independientes reportaron anomalías en logs de ESXi, revelando patrones de tráfico inusuales en el puerto 427. VMware confirmó las vulnerabilidades y lanzó parches de emergencia, recomendando la desactivación inmediata del servicio OpenSLP en todos los hosts. Sin embargo, para ese momento, el daño ya estaba hecho: estimaciones sugieren que al menos 500 servidores fueron comprometidos globalmente.

Post-divulgación, el grupo no cesó sus actividades; en cambio, pivotó a variantes no parcheadas en versiones legacy de ESXi, demostrando adaptabilidad. Análisis de muestras de malware recuperadas muestran actualizaciones que incorporan evasión de EDR (Endpoint Detection and Response), como inyección en procesos legítimos de VMware.

Atribución al Grupo de Hackers Chinos

La atribución a hackers de habla china se basa en múltiples indicadores forenses. En primer lugar, los strings y comentarios en el código fuente de los exploits contienen referencias en mandarín, incluyendo nombres de archivos como “esxi_rootkit.exe” con anotaciones en caracteres chinos. Además, la infraestructura de comando y control (C2) utilizada resuelve a dominios registrados en China, con WHOIS data vinculada a entidades locales.

Patrones de tácticas, técnicas y procedimientos (TTPs) coinciden con grupos APT conocidos, como APT41 o Winnti, que han sido vinculados previamente a operaciones patrocinadas por el gobierno chino. Estos incluyen el uso de supply chain attacks y el enfoque en objetivos de inteligencia económica. En este caso, las víctimas reportadas incluyen empresas con lazos comerciales sensibles, sugiriendo motivaciones de espionaje industrial.

La inteligencia compartida entre agencias como CISA (Cybersecurity and Infrastructure Security Agency) de EE.UU. y equivalentes en la UE refuerza esta atribución. Reportes desclasificados destacan el rol de estos grupos en campañas de ciberespionaje dirigidas contra infraestructuras occidentales, con ESXi como vector preferido debido a su prevalencia en nubes híbridas.

Es importante notar que la atribución no implica confirmación oficial de patrocinio estatal, pero el nivel de recursos invertidos—incluyendo desarrollo de zero-days personalizados—sugiere soporte institucional. Esto resalta la necesidad de colaboración internacional para contrarrestar tales amenazas.

Implicaciones para la Seguridad en Entornos de Virtualización

Este incidente expone debilidades inherentes en los hipervisores como ESXi, que a menudo operan con exposición directa a internet para fines de gestión remota. La explotación zero-day subraya la importancia de segmentación de red, donde los puertos de gestión como 443 y 427 se limitan estrictamente a accesos VPN o bastion hosts.

En términos de mitigación, las organizaciones deben priorizar la actualización inmediata a versiones parcheadas de ESXi, como 7.0 Update 2 o superior, y deshabilitar servicios innecesarios. Herramientas como VMware NSX para microsegmentación pueden aislar hosts virtuales, previniendo movimiento lateral post-compromiso.

Desde una perspectiva más amplia, este caso acelera la adopción de zero-trust architectures en entornos virtualizados. Modelos zero-trust exigen verificación continua de identidad y contexto, reduciendo la superficie de ataque. Además, la integración de IA en sistemas de detección de anomalías puede identificar patrones de explotación temprana, como picos en tráfico SLP inusual.

Para administradores de TI, se recomienda auditorías regulares de configuraciones ESXi, utilizando scripts automatizados para verificar parches y exposiciones. La capacitación en threat hunting es crucial, enfocándose en logs de autenticación y flujos de red para detectar indicadores de compromiso (IoCs) como hashes de malware específicos de este ataque.

En el ecosistema de blockchain y tecnologías emergentes, lecciones de este incidente se aplican a infraestructuras descentralizadas. Por ejemplo, nodos de validación en redes blockchain podrían enfrentar exploits similares si no se aíslan adecuadamente, enfatizando la necesidad de hipervisores seguros en setups híbridos.

Medidas de Mitigación y Mejores Prácticas

Para contrarrestar exploits como estos, las mejores prácticas incluyen la implementación de parches zero-day response plans. Esto involucra monitoreo continuo de boletines de seguridad de VMware y pruebas en entornos de staging antes de despliegues en producción.

Una lista de recomendaciones clave:

- Actualizaciones regulares: Mantenga ESXi en la versión más reciente, aplicando parches dentro de las 48 horas de su lanzamiento.

- Desactivación de servicios expuestos: Deshabilite OpenSLP y otros protocolos legacy no esenciales mediante configuración en vSphere Client.

- Monitoreo de red: Despliegue IDS/IPS para alertar sobre tráfico anómalo en puertos 427 y 443, integrando con SIEM para correlación de eventos.

- Autenticación multifactor: Enforce MFA para accesos a vCenter, combinado con role-based access control (RBAC) para limitar privilegios.

- Backup y recuperación: Realice snapshots regulares de hosts ESXi y pruebe planes de restauración para minimizar downtime en caso de compromiso.

Adicionalmente, la adopción de soluciones de seguridad basadas en IA, como machine learning para detección de comportamientos anómalos en hipervisores, puede proporcionar una capa proactiva de defensa. En contextos de ciberseguridad avanzada, herramientas como Carbon Black o CrowdStrike ofrecen protección específica para entornos virtualizados.

Para organizaciones en Latinoamérica, donde la adopción de virtualización está en crecimiento, este incidente sirve como recordatorio de invertir en capacidades locales de respuesta a incidentes, colaborando con entidades como el INCIBE en España o equivalentes regionales para compartir inteligencia de amenazas.

Análisis de Impacto Global y Tendencias Futuras

El impacto de esta explotación se extiende más allá de las víctimas directas, afectando la confianza en proveedores como VMware y acelerando debates sobre diversificación de hipervisores. Alternativas open-source como Proxmox o KVM ganan tracción, aunque no están exentas de riesgos similares.

En el panorama de IA y ciberseguridad, este caso ilustra cómo adversarios estatales utilizan zero-days para recopilar datos que alimentan modelos de IA en inteligencia artificial. La intersección con blockchain surge en escenarios donde infraestructuras virtualizadas soportan nodos de criptomonedas, potencialmente exponiendo wallets y transacciones a robos.

Tendencias futuras incluyen un mayor énfasis en hardware root of trust, como módulos TPM en servidores ESXi, para validar integridad de firmware. Regulaciones como GDPR y NIST SP 800-53 evolucionarán para mandar reportes obligatorios de zero-days en virtualización.

En resumen, este incidente refuerza la necesidad de una ciberseguridad holística, combinando tecnología, procesos y colaboración para enfrentar amenazas persistentes.

Conclusiones

La explotación prematura de vulnerabilidades zero-day en ESXi por hackers de habla china representa un hito en la evolución de las amenazas cibernéticas avanzadas. Este evento no solo expone fallas técnicas en hipervisores críticos sino que también destaca la brecha entre detección y divulgación en la industria de la seguridad. Las organizaciones deben adoptar un enfoque proactivo, priorizando parches, monitoreo y entrenamiento para salvaguardar sus activos digitales.

Al final, la resiliencia cibernética depende de la anticipación a tales ataques, integrando lecciones de incidentes pasados en estrategias futuras. Solo mediante una defensa en capas y cooperación global se puede mitigar el riesgo de exploits similares en el panorama digital en constante evolución.

Para más información visita la Fuente original.