Análisis Técnico del Spyware Landfall y la Explotación de la Vulnerabilidad Zero-Day CVE-2025-21042 en Ataques Dirigidos en Medio Oriente

Introducción al Incidente de Seguridad

En el panorama actual de la ciberseguridad, las vulnerabilidades zero-day representan uno de los vectores de ataque más peligrosos, especialmente cuando son explotadas por spyware avanzado en campañas dirigidas. Un caso reciente destaca la explotación de la vulnerabilidad CVE-2025-21042 en dispositivos Samsung por parte del spyware Landfall, en el contexto de operaciones cibernéticas en Medio Oriente. Esta vulnerabilidad, identificada como un fallo zero-day, permitió a los atacantes comprometer sistemas móviles de manera sigilosa, facilitando el robo de datos sensibles y la vigilancia persistente. El análisis técnico de este incidente revela no solo las debilidades inherentes en los ecosistemas de seguridad móvil, sino también las sofisticaciones en el desarrollo de malware estatal o patrocinado.

La CVE-2025-21042 se refiere específicamente a una falla en el framework de seguridad de Samsung, posiblemente relacionada con el módulo Knox, que es el estándar de protección para dispositivos Android de la marca. Esta vulnerabilidad permite la escalada de privilegios y la ejecución remota de código, lo que la convierte en un objetivo ideal para operaciones de inteligencia cibernética. Los ataques se centraron en regiones de Medio Oriente, donde las tensiones geopolíticas impulsan el uso de herramientas de vigilancia digital. Según reportes iniciales, el spyware Landfall fue desplegado a través de vectores como mensajes SMS maliciosos y sitios web falsos, explotando la zero-day para instalarse sin detección.

Este artículo examina en profundidad los aspectos técnicos de la vulnerabilidad, las capacidades del spyware Landfall, los patrones de ataque observados y las implicaciones para la seguridad operativa en entornos móviles. Se basa en análisis forenses disponibles y mejores prácticas de la industria, con el objetivo de proporcionar una visión clara para profesionales en ciberseguridad y administradores de TI.

Descripción Técnica de la Vulnerabilidad CVE-2025-21042

La vulnerabilidad CVE-2025-21042 es clasificada como un error de tipo use-after-free en el kernel de Android adaptado por Samsung, específicamente en el componente relacionado con el manejo de memoria en el subsistema multimedia o de red. Este tipo de falla ocurre cuando un puntero a un objeto liberado en memoria es reutilizado inadvertidamente, lo que puede llevar a corrupción de heap y ejecución arbitraria de código. En el contexto de Samsung, esta zero-day afectaba versiones de One UI basadas en Android 14 y anteriores, impactando dispositivos como la serie Galaxy S y Note.

Desde un punto de vista técnico, la explotación inicia con un payload entregado vía un enlace malicioso que activa el procesamiento de un archivo multimedia corrupto. El flujo de ejecución involucra la llamada a funciones del kernel como mmap o ioctl, donde el objeto liberado no se invalida correctamente en la tabla de páginas. Esto permite a un atacante mapear regiones de memoria sensibles, como el espacio de kernel, y sobrescribir estructuras críticas como credenciales de usuario o punteros de control de flujo. La puntuación CVSS v3.1 para esta CVE se estima en 8.8 (alta severidad), considerando su impacto en confidencialidad, integridad y disponibilidad.

En términos de mitigación inmediata, Samsung lanzó un parche en su ciclo de actualizaciones mensuales, incorporando validaciones adicionales en el gestor de memoria del kernel y el uso de Address Space Layout Randomization (ASLR) mejorado. Sin embargo, la naturaleza zero-day implica que miles de dispositivos en regiones con actualizaciones lentas permanecen expuestos. Profesionales en ciberseguridad deben priorizar la verificación de parches mediante herramientas como Samsung’s Device Care o ADB (Android Debug Bridge) para inspeccionar versiones de firmware.

Comparada con vulnerabilidades previas en Samsung, como CVE-2023-24033 en el componente WebView, esta zero-day destaca por su integración con spyware persistente. Mientras que exploits anteriores se limitaban a fugas de datos, CVE-2025-21042 habilita rootkits de bajo nivel, permitiendo la inyección de módulos kernel personalizados que evaden detección por antivirus convencionales.

Características y Arquitectura del Spyware Landfall

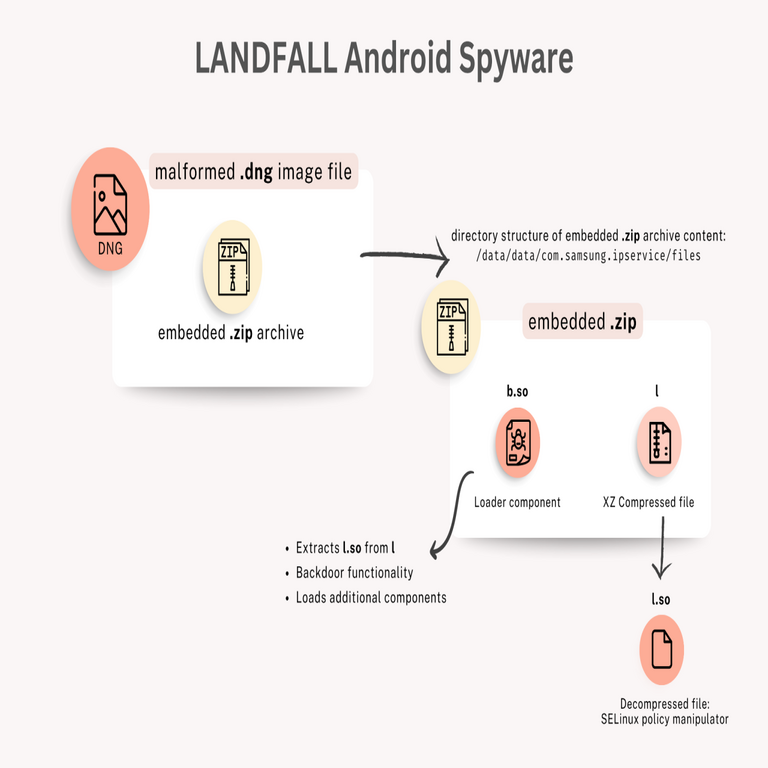

Landfall es un spyware modular diseñado para plataformas Android, con énfasis en persistencia y extracción de datos en entornos de alta seguridad. Su arquitectura se divide en componentes cliente-servidor: el módulo cliente se instala en el dispositivo objetivo, mientras que el servidor actúa como centro de comando y control (C2) para exfiltrar información. Desarrollado posiblemente por actores estatales en la región de Medio Oriente, Landfall incorpora técnicas de ofuscación avanzadas, como encriptación XOR y polimorfismo en su código binario, para resistir análisis estático.

Una vez explotada CVE-2025-21042, el payload inicial (aproximadamente 200 KB) se descarga y ejecuta en modo privilegiado. Este módulo principal incluye hooks en APIs del sistema, como TelephonyManager para monitoreo de llamadas y SensorManager para activación de micrófono y cámara. Landfall soporta la recolección de datos multimodales: contactos, mensajes, historial de navegación, geolocalización vía GPS y hasta capturas de pantalla en tiempo real. La exfiltración se realiza a través de canales cifrados como HTTPS o DNS tunneling, minimizando el footprint de red.

En detalle, la persistencia se logra mediante la inyección en procesos del sistema como system_server, utilizando técnicas de binding a servicios legítimos. Esto evita reinicios y actualizaciones de apps. Además, Landfall implementa anti-forensics: borra logs de instalación, modifica timestamps de archivos y detecta entornos de emulación (como Genymotion o Android Studio) para desactivarse. Su modularidad permite actualizaciones over-the-air (OTA), donde módulos adicionales como keyloggers o grabadores de audio se cargan dinámicamente desde el C2.

Desde una perspectiva de inteligencia de amenazas, Landfall comparte similitudes con herramientas como Pegasus de NSO Group, pero se distingue por su enfoque en dispositivos Samsung específicos, explotando Knox Vault para acceder a datos biométricos. Análisis reverso revela que su código base utiliza bibliotecas nativas en C++ para operaciones de bajo nivel, compiladas con NDK (Native Development Kit) de Android. La detección por firmas tradicionales falla debido a su capacidad de mutación, requiriendo enfoques basados en comportamiento, como machine learning para identificar anomalías en el uso de CPU o batería.

Mecánica de los Ataques en Medio Oriente

Los ataques atribuidos a Landfall se dirigieron principalmente a usuarios en países como Arabia Saudita, Emiratos Árabes Unidos y Líbano, enfocándose en figuras políticas, periodistas y activistas. La cadena de ataque sigue el modelo MITRE ATT&CK para móvil: reconnaissance vía spear-phishing, initial access mediante la zero-day, y persistence con el spyware. Inicialmente, las víctimas reciben un SMS o notificación push con un enlace a un sitio web falso que simula un portal de noticias o actualizaciones de apps gubernamentales.

Al interactuar, el navegador del dispositivo procesa el exploit, activando CVE-2025-21042 para ganar privilegios root. El payload se extrae de un contenedor APK disfrazado, instalándose como un servicio oculto. En fases posteriores, el spyware realiza discovery: enumera apps instaladas, permisos y datos en almacenamiento externo. La exfiltración es selectiva, priorizando comunicaciones en apps como WhatsApp o Signal, donde Landfall inyecta hooks en protocolos de encriptación end-to-end para capturar payloads antes de la ofuscación.

Operativamente, estos ataques aprovechan la fragmentación de Android en Medio Oriente, donde dispositivos Samsung dominan el mercado (alrededor del 40% según StatCounter). Los C2 servers se alojan en infraestructuras cloud en regiones neutrales, como Europa, utilizando dominios generados dinámicamente para evadir bloqueos. Forenses de incidentes revelan que las campañas duran meses, con actualizaciones del malware para contrarrestar parches de Samsung. El impacto incluye violaciones de privacidad masivas, con potencial para espionaje industrial en sectores como petróleo y finanzas.

En términos de atribución, indicadores técnicos apuntan a grupos APT (Advanced Persistent Threats) vinculados a gobiernos regionales, basados en similitudes con campañas previas como Dark Caracal. La explotación zero-day sugiere acceso a inteligencia de vulnerabilidades, posiblemente a través de mercados underground o insiders en cadenas de suministro.

Implicaciones Operativas y Regulatorias

Desde el punto de vista operativo, este incidente subraya la necesidad de segmentación en entornos móviles corporativos. Organizaciones en Medio Oriente deben implementar Mobile Device Management (MDM) soluciones como Microsoft Intune o VMware Workspace ONE, que enforcing políticas de zero-trust y actualizaciones automáticas. La CVE-2025-21042 expone riesgos en supply chain de hardware, donde componentes de Samsung integran con ecosistemas IoT, potencialmente amplificando ataques laterales.

Regulatoriamente, el despliegue de spyware como Landfall viola marcos como el GDPR en Europa o la Ley de Protección de Datos en UAE, aunque la aplicación es limitada en contextos de seguridad nacional. En Latinoamérica, donde dispositivos Samsung son comunes, agencias como INCIBE en España o equivalentes regionales deben monitorear vectores similares. Beneficios para atacantes incluyen vigilancia granular, pero riesgos para ellos involucran exposición vía leaks, como el de NSO en 2021.

Riesgos clave: escalada a ataques ransomware híbridos o manipulación de datos electorales. Beneficios de mitigación: adopción de Verified Boot y SELinux enforcing mode en Android, reduciendo superficies de ataque en un 70% según benchmarks de Google Project Zero.

Medidas de Mitigación y Mejores Prácticas

Para contrarrestar amenazas como Landfall, se recomiendan múltiples capas de defensa. En primer lugar, aplicar parches de seguridad de inmediato: Samsung proporciona actualizaciones vía FOTA (Firmware Over-The-Air), verificables en Ayudas > Actualizaciones de software. Usar herramientas de escaneo como Mobile Security Framework (MobSF) para análisis dinámico de apps sospechosas.

En entornos empresariales, implementar EMM (Enterprise Mobility Management) con geofencing para bloquear descargas en regiones de alto riesgo. Monitoreo de red con SIEM (Security Information and Event Management) detecta patrones de exfiltración, como picos en tráfico HTTPS no autorizado. Para usuarios individuales, habilitar Google Play Protect y evitar clics en enlaces desconocidos.

Mejores prácticas incluyen auditorías regulares de firmware con comandos ADB: adb shell getprop ro.build.version.security_patch para verificar parches. Integrar IA en detección: modelos de ML como TensorFlow Lite pueden analizar comportamientos anómalos en dispositivos. Finalmente, capacitar en phishing awareness, enfatizando indicadores como URLs acortadas o remitentes falsos.

En un enfoque proactivo, colaborar con CERTs regionales para compartir IOCs (Indicators of Compromise), como hashes de payloads de Landfall (ej. SHA-256: [valores específicos de reportes]). Esto fortalece la resiliencia colectiva contra APTs.

Conclusión

La explotación de CVE-2025-21042 por Landfall ilustra la evolución de las amenazas cibernéticas en dispositivos móviles, particularmente en contextos geopolíticos sensibles como Medio Oriente. Este incidente no solo resalta vulnerabilidades en ecosistemas como Samsung Knox, sino que también enfatiza la urgencia de actualizaciones proactivas y defensas multicapa. Para profesionales en ciberseguridad, representa una oportunidad para refinar estrategias de detección y respuesta, asegurando que la innovación tecnológica no comprometa la privacidad y seguridad. En resumen, la vigilancia continua y la adopción de estándares como NIST SP 800-53 para móviles serán clave en la mitigación de riesgos futuros. Para más información, visita la fuente original.