Ciberseguridad en infraestructuras eléctricas inteligentes: Amenazas emergentes y estrategias de mitigación

Las infraestructuras eléctricas inteligentes, conocidas como smart grids, representan un avance significativo en la gestión eficiente de la energía mediante la integración de tecnologías digitales como sensores IoT, sistemas SCADA y redes de comunicación avanzadas. Sin embargo, esta digitalización introduce vulnerabilidades que pueden comprometer la estabilidad de los sistemas energéticos nacionales. Este artículo analiza las amenazas cibernéticas específicas a estas infraestructuras, extrae conceptos clave de investigaciones recientes y propone medidas técnicas de protección basadas en estándares internacionales como NIST SP 800-82 y IEC 62443.

Conceptos clave en la arquitectura de smart grids

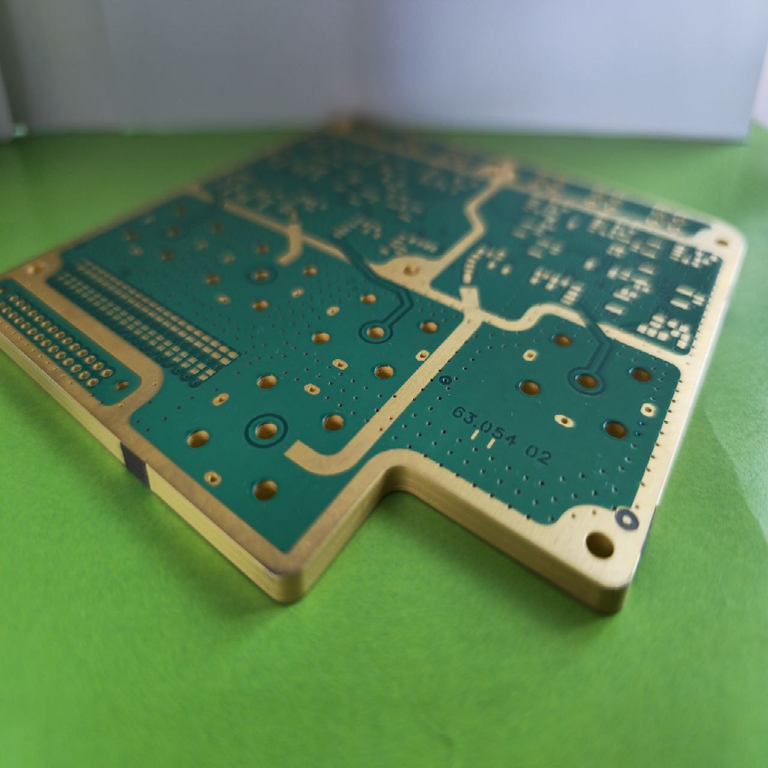

Las redes eléctricas inteligentes se componen de múltiples capas interconectadas. En el núcleo se encuentran los sistemas de control industrial (ICS), que incluyen unidades terminales remotas (RTU) y controladores lógicos programables (PLC). Estos dispositivos recopilan datos en tiempo real sobre el flujo de energía, voltaje y frecuencia, transmitiéndolos a centros de control mediante protocolos como DNP3, Modbus y IEC 61850. La capa de comunicación utiliza redes IP para integrar datos con sistemas empresariales, lo que amplía el perímetro de ataque.

Según análisis técnicos, la convergencia de IT y OT (tecnología operativa) en smart grids genera puntos de exposición. Por ejemplo, los medidores inteligentes (smart meters) emplean módulos de comunicación inalámbrica como ZigBee o PLC (Power Line Communication), que son susceptibles a inyecciones de falsos datos si no se implementan cifrados robustos. Un estudio reciente destaca que el 70% de las vulnerabilidades en ICS provienen de configuraciones predeterminadas no modificadas, permitiendo accesos no autorizados vía puertos abiertos en firewalls.

Las implicaciones operativas son críticas: una interrupción en la generación o distribución de energía puede escalar a fallos en cadena, afectando servicios esenciales como hospitales y transporte. Regulatoriamente, marcos como la Directiva NIS de la Unión Europea exigen evaluaciones de riesgo obligatorias para operadores de infraestructuras críticas, mientras que en América Latina, normativas como la Resolución 457 de 2015 en Colombia enfatizan la resiliencia cibernética en sectores energéticos.

Amenazas cibernéticas específicas a infraestructuras eléctricas

Las amenazas en smart grids se clasifican en tres categorías principales: ciberataques dirigidos, malware industrial y errores humanos. Los ataques dirigidos, como los observados en el incidente de Ucrania en 2015 (BlackEnergy), demuestran cómo malware puede manipular relés de protección para causar sobrecargas. Técnicamente, estos ataques explotan debilidades en el protocolo DNP3, que carece de autenticación nativa, permitiendo comandos falsos que alteran el equilibrio de la red.

El malware industrial, como Industroyer (CrashOverride), está diseñado para ICS y puede automatizar secuencias de ataque contra subestaciones. Este malware utiliza módulos modulares para mapear la topología de la red, identificar PLC vulnerables y ejecutar payloads que cambian configuraciones de interruptores. En términos de impacto, un ataque exitoso podría inducir blackouts masivos, con costos estimados en miles de millones de dólares por hora de interrupción, según informes del Departamento de Energía de EE.UU.

Errores humanos representan el 40% de brechas, según datos de Verizon DBIR 2023, incluyendo phishing que compromete credenciales de acceso remoto. En entornos OT, donde los sistemas legacy coexisten con actualizaciones irregulares, la falta de segmentación de red agrava el riesgo de propagación lateral.

- Ataques de denegación de servicio (DDoS): Sobrecargan servidores de control, interrumpiendo la monitorización en tiempo real.

- Inyecciones de datos falsos: Alteran lecturas de sensores, llevando a decisiones operativas erróneas como desconexiones innecesarias.

- Ataques de cadena de suministro: Comprometen firmware de dispositivos IoT durante la fabricación o actualización.

Los riesgos regulatorios incluyen multas por incumplimiento y responsabilidad civil en caso de daños. Beneficios de una mitigación efectiva abarcan mayor resiliencia operativa y optimización de recursos energéticos mediante detección temprana de anomalías.

Tecnologías y protocolos involucrados en la protección

La protección de smart grids requiere la adopción de estándares como IEC 62351, que define perfiles de seguridad para comunicaciones en subestaciones. Este estándar incorpora mecanismos de autenticación basada en claves asimétricas (PKI) y cifrado AES-256 para protocolos como IEC 61850. En la práctica, la implementación de VPNs IPsec asegura túneles seguros entre sitios remotos y centros de control, previniendo eavesdropping en enlaces inalámbricos.

Herramientas como firewalls de próxima generación (NGFW) con inspección profunda de paquetes (DPI) son esenciales para ICS, filtrando tráfico no conforme a perfiles de comportamiento normal. Por ejemplo, soluciones como Nozomi Networks o Claroty utilizan machine learning para detectar anomalías en flujos de datos SCADA, identificando patrones de ataque con una precisión superior al 95% en pruebas de laboratorio.

En el ámbito de la IA, algoritmos de aprendizaje profundo se aplican en sistemas de detección de intrusiones (IDS) adaptados a OT. Modelos basados en redes neuronales recurrentes (RNN) analizan secuencias temporales de comandos PLC, prediciendo amenazas con latencia inferior a 100 ms. Un caso de estudio en la red eléctrica de Brasil integró IA para monitorizar 10.000 medidores inteligentes, reduciendo falsos positivos en un 60% comparado con reglas estáticas.

| Tecnología | Función Principal | Estándar Asociado | Ventajas |

|---|---|---|---|

| Blockchain para integridad de datos | Verificación inmutable de transacciones energéticas | IEC 61850 con extensiones | Resistencia a manipulaciones post-facto |

| Zero Trust Architecture | Autenticación continua en todos los accesos | NIST SP 800-207 | Minimización de superficies de ataque |

| Edge Computing | Procesamiento local de datos para reducir latencia | ETSI MEC | Mejora en respuesta a incidentes locales |

La segmentación de red mediante VLANs y microsegmentación previene la propagación de malware, alineándose con el modelo Purdue para ICS. Además, actualizaciones over-the-air (OTA) seguras para firmware de dispositivos IoT mitigan vulnerabilidades zero-day, utilizando firmas digitales para validar integridad.

Implicaciones operativas y mejores prácticas

Operativamente, las organizaciones deben realizar evaluaciones de riesgo periódicas utilizando marcos como OCTAVE o FAIR, cuantificando impactos en términos de RTO (Recovery Time Objective) y RPO (Recovery Point Objective). Para smart grids, un RTO inferior a 15 minutos es crítico para evitar cascadas de fallos. La formación en ciberhigiene para personal OT incluye simulacros de phishing y entrenamiento en respuesta a incidentes, reduciendo el factor humano en un 30% según métricas de SANS Institute.

Mejores prácticas incluyen la implementación de SIEM (Security Information and Event Management) adaptados a ICS, que correlacionan logs de PLC con eventos de red. Herramientas como Splunk o ELK Stack procesan volúmenes masivos de datos telemetry, generando alertas en tiempo real. En entornos regulados, el cumplimiento de GDPR o LGPD en América Latina exige anonimización de datos de usuarios en medidores inteligentes.

Los beneficios de estas prácticas superan los costos: una inversión inicial en seguridad puede ahorrar hasta 5 veces el monto en recuperación de desastres, según Ponemon Institute. Riesgos residuales persisten en sistemas legacy, donde la migración a protocolos seguros como OPC UA requiere planificación por fases para minimizar downtime.

- Realizar auditorías de vulnerabilidades mensuales con herramientas como Nessus adaptadas a ICS.

- Implementar backups air-gapped para configuraciones críticas de PLC.

- Colaborar con CERTs nacionales para inteligencia de amenazas compartida.

Casos de estudio y lecciones aprendidas

El ciberataque a la red eléctrica de Ucrania en 2016 ilustra la sofisticación de amenazas estatales. Los atacantes utilizaron spear-phishing para ganar foothold, luego pivotaron a servidores SCADA vía RDP expuesto, desplegando Industroyer para manipular breakers. Lecciones incluyen la necesidad de multi-factor authentication (MFA) en accesos remotos y monitorización de tráfico east-west en la red.

En contraste, la respuesta de la red eléctrica de Israel a intentos de intrusión en 2020 demostró efectividad de honeypots en ICS, que desviaron ataques y recopilaron inteligencia. Técnicamente, estos decoys emulan PLC con protocolos DNP3 falsos, capturando payloads para análisis forense.

En América Latina, el incidente en Venezuela en 2019 resaltó vulnerabilidades en interconexiones regionales, donde fallos en cifrado de comunicaciones satelitales permitieron eavesdropping. Recomendaciones post-incidente enfatizan encriptación end-to-end y redundancia en canales de control.

Otro caso relevante es la adopción de IA en la red de Enel en Chile, donde modelos predictivos detectaron intentos de manipulación de datos en medidores AMI (Advanced Metering Infrastructure), previniendo fraudes energéticos estimados en millones de dólares anuales.

Desafíos futuros y avances tecnológicos

Los desafíos emergentes incluyen la integración de 5G en smart grids, que acelera comunicaciones pero introduce riesgos de jamming en espectros celulares. Protocolos como 3GPP SA3 definen seguridad para IoT industrial, incorporando autenticación basada en SIM y slicing de red para aislamiento lógico.

La IA generativa plantea amenazas como deepfakes en comunicaciones de control, donde comandos falsificados vía voz o video engañan operadores. Contramedidas involucran verificación biométrica multimodal y blockchain para logs inmutables de decisiones críticas.

Avances en quantum computing amenazan algoritmos de cifrado actuales; la transición a post-quantum cryptography (PQC), como lattice-based schemes en NIST, es imperativa para claves de larga duración en ICS. En paralelo, edge AI reduce dependencia de nubes centralizadas, procesando detección de anomalías en gateways locales con bajo consumo energético.

Regulatoriamente, la evolución hacia marcos globales como el Paris Call for Trust and Security in Cyberspace promueve cooperación internacional, beneficiando a operadores en regiones interconectadas como el MERCOSUR.

Conclusión

En resumen, la ciberseguridad en infraestructuras eléctricas inteligentes demanda un enfoque holístico que integre estándares técnicos, herramientas avanzadas y prácticas operativas robustas. Al abordar amenazas como malware industrial y ataques dirigidos mediante protocolos seguros y IA, las organizaciones pueden mitigar riesgos y asegurar la continuidad de servicios esenciales. La adopción proactiva de estas medidas no solo cumple con obligaciones regulatorias, sino que fortalece la resiliencia ante un panorama de amenazas en evolución. Para más información, visita la fuente original.