Implementación de Sistemas de Videovigilancia Basados en Inteligencia Artificial: Análisis Técnico y Mejores Prácticas

La integración de la inteligencia artificial (IA) en los sistemas de videovigilancia representa un avance significativo en la ciberseguridad y la gestión de infraestructuras críticas. Estos sistemas no solo capturan imágenes, sino que procesan datos en tiempo real para detectar anomalías, reconocer patrones y predecir riesgos. En este artículo, se explora el análisis técnico de su implementación, enfocándonos en componentes clave, protocolos de comunicación, desafíos de seguridad y beneficios operativos para entornos empresariales y de alta seguridad.

Conceptos Fundamentales de la Videovigilancia con IA

Los sistemas de videovigilancia tradicionales se basan en cámaras analógicas o IP que transmiten video a un centro de control para revisión manual. La incorporación de IA transforma este enfoque mediante algoritmos de aprendizaje automático (machine learning) y visión por computadora. Por ejemplo, modelos como las redes neuronales convolucionales (CNN) permiten el reconocimiento de objetos, detección de movimiento y análisis de comportamiento sin intervención humana constante.

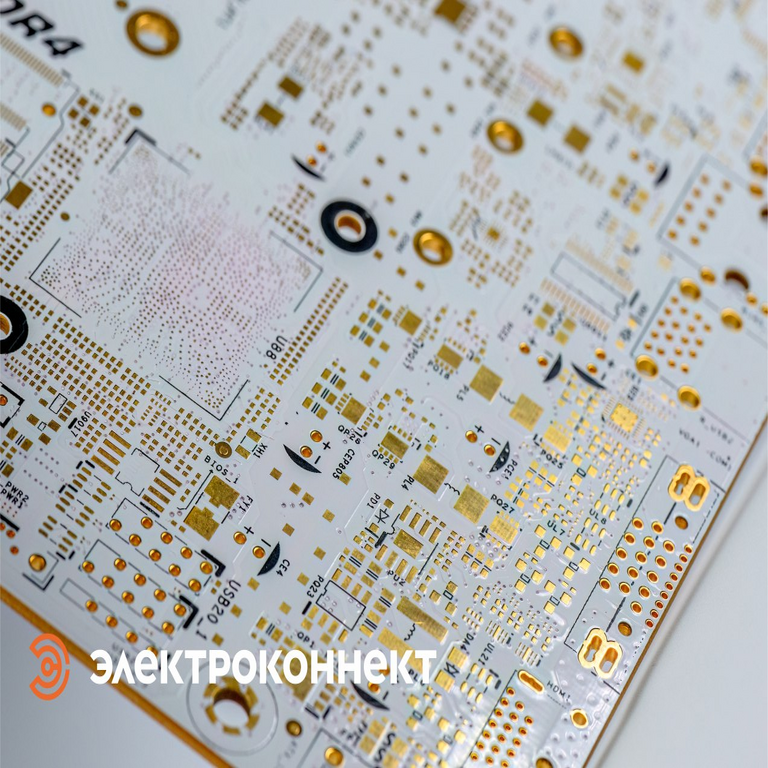

En términos técnicos, la IA en videovigilancia opera en capas: adquisición de datos (sensores de imagen CMOS o CCD), procesamiento edge (en el dispositivo) o cloud (en servidores remotos), y análisis predictivo. Estándares como ONVIF (Open Network Video Interface Forum) facilitan la interoperabilidad entre dispositivos de diferentes fabricantes, asegurando que cámaras IP de marcas variadas se integren en una red unificada.

Arquitectura Técnica de un Sistema Integrado

Una arquitectura típica incluye hardware como cámaras IP con procesadores embebidos (por ejemplo, basados en ARM o Intel NUC), software de middleware para el procesamiento de video (como OpenCV o TensorFlow Lite para edge computing) y plataformas de almacenamiento en la nube compatibles con protocolos seguros como HTTPS y RTSP (Real-Time Streaming Protocol) sobre TLS 1.3.

El flujo de datos comienza con la captura de frames a resoluciones de hasta 4K o 8K, con tasas de fotogramas de 30-60 FPS. La IA aplica filtros de preprocesamiento, como normalización de iluminación mediante algoritmos de equalización de histograma, antes de ingresar a modelos de deep learning. Para la detección de intrusiones, se utilizan técnicas como YOLO (You Only Look Once) v8, que logra precisiones superiores al 90% en entornos controlados, según benchmarks de la comunidad de visión por computadora.

- Cámaras y Sensores: Dispositivos con IA integrada, como series PTZ (Pan-Tilt-Zoom) que ajustan el enfoque automáticamente mediante feedback de algoritmos de tracking.

- Procesamiento Edge vs. Cloud: El edge computing reduce la latencia a milisegundos, ideal para alertas en tiempo real, mientras que el cloud permite escalabilidad para análisis históricos usando big data tools como Apache Kafka para streaming.

- Almacenamiento y Recuperación: Bases de datos NoSQL como MongoDB para metadatos indexados, combinadas con almacenamiento de video en formatos H.265 para optimizar el ancho de banda.

Protocolos y Estándares de Seguridad en la Implementación

La seguridad es crítica en estos sistemas, dada la sensibilidad de los datos visuales. Se recomienda el uso de cifrado end-to-end con AES-256 para transmisiones, y autenticación multifactor (MFA) para accesos remotos. Protocolos como MQTT (Message Queuing Telemetry Transport) con QoS (Quality of Service) nivel 2 aseguran la entrega confiable de alertas de IA en redes IoT.

En cuanto a vulnerabilidades comunes, ataques como el man-in-the-middle en RTSP no cifrado pueden comprometer feeds de video. Para mitigarlos, se aplican firewalls de aplicación web (WAF) y segmentación de red mediante VLANs, alineadas con el framework NIST Cybersecurity (SP 800-53). Además, la integración de blockchain para logs inmutables de eventos de seguridad añade una capa de integridad, utilizando hashes SHA-256 para verificar la cadena de custodia de evidencias digitales.

| Componente | Protocolo/Estándar | Función Principal | Riesgos Asociados |

|---|---|---|---|

| Cámaras IP | ONVIF Profile S | Interoperabilidad de streaming | Exposición a puertos abiertos (TCP 554) |

| Procesamiento IA | TLS 1.3 | Cifrado de datos en tránsito | Ataques de downgrade a versiones obsoletas |

| Almacenamiento Cloud | S3 con IAM | Control de acceso granular | Fugas por configuraciones erróneas de buckets |

| Alertas en Tiempo Real | MQTT over WebSockets | Publicación/subscripción segura | Denegación de servicio en brokers |

Desafíos Técnicos en la Despliegue y Optimización

Uno de los principales desafíos es el consumo energético en dispositivos edge, donde modelos de IA como ResNet-50 requieren hasta 10 TOPS (Tera Operations Per Second) de potencia computacional. Soluciones incluyen cuantización de modelos (reduciendo precisión de float32 a int8) para disminuir el footprint en un 75%, sin sacrificar mucho la accuracy.

La privacidad de datos es otro aspecto regulatorio clave. En regiones como la Unión Europea, el cumplimiento con GDPR exige anonimización de rostros mediante técnicas de blurring o máscaras generativas basadas en GANs (Generative Adversarial Networks). En América Latina, normativas como la LGPD en Brasil demandan evaluaciones de impacto en privacidad (DPIA) antes de la implementación.

En términos de rendimiento, pruebas en entornos reales muestran que la latencia end-to-end en sistemas híbridos edge-cloud puede variar de 50 ms a 500 ms, dependiendo de la conectividad 5G o Wi-Fi 6. Para optimizar, se emplean técnicas de federated learning, donde modelos se entrenan localmente en múltiples dispositivos sin compartir datos crudos, preservando la confidencialidad.

Beneficios Operativos y Casos de Uso en Ciberseguridad

Los beneficios incluyen una reducción del 40-60% en falsos positivos en detección de amenazas, según estudios de Gartner sobre sistemas IA en seguridad física. En ciberseguridad, estos sistemas se integran con SIEM (Security Information and Event Management) tools como Splunk, correlacionando eventos visuales con logs de red para una respuesta integrada a incidentes.

Casos de uso abarcan vigilancia perimetral en instalaciones industriales, donde IA detecta intrusiones mediante análisis de anomalías en patrones de movimiento, o en ciudades inteligentes para monitoreo de tráfico y prevención de delitos. Por instancia, en entornos de data centers, la IA identifica accesos no autorizados a racks sensibles, activando protocolos de contención automática como cierre de puertas electromagnéticas.

- Prevención de Fraudes: Reconocimiento facial para verificación de identidad en accesos, con tasas de error FRR (False Rejection Rate) inferiores al 1% usando modelos como FaceNet.

- Análisis Predictivo: Uso de LSTM (Long Short-Term Memory) para forecasting de patrones de comportamiento, prediciendo congestiones o riesgos en tiempo real.

- Integración con Blockchain: Registro inmutable de eventos para auditorías, compatible con estándares como ISO 27001 para gestión de seguridad de la información.

Mejores Prácticas para una Implementación Segura y Eficiente

Para una despliegue exitoso, se sugiere un enfoque por fases: evaluación de necesidades (análisis de riesgos con marcos como OCTAVE), selección de hardware certificado (por ejemplo, con FIPS 140-2 para módulos criptográficos), y testing exhaustivo con simulaciones de ataques (usando tools como Metasploit para pentesting). La capacitación del personal en interpretación de alertas IA es esencial, ya que reduce el tiempo de respuesta en un 30%.

En cuanto a escalabilidad, arquitecturas microservicios con Kubernetes permiten orquestar contenedores de IA, facilitando actualizaciones over-the-air (OTA) sin downtime. Monitoreo continuo con Prometheus y Grafana proporciona métricas de rendimiento, como throughput de inferencias por segundo (IPS), asegurando que el sistema mantenga SLAs (Service Level Agreements) de 99.9% de uptime.

Adicionalmente, la integración con edge AI chips como NVIDIA Jetson o Google Coral acelera el procesamiento local, minimizando la dependencia de la nube y mejorando la resiliencia en escenarios de conectividad limitada.

Implicaciones Regulatorias y Éticas

Desde una perspectiva regulatoria, en Latinoamérica, leyes como la Ley Federal de Protección de Datos Personales en Posesión de los Particulares (LFPDPPP) en México exigen consentimiento explícito para procesamiento de biometría. Éticamente, se debe evitar sesgos en modelos IA mediante datasets diversificados, evaluando fairness con métricas como demographic parity.

Los riesgos incluyen el abuso de datos para vigilancia masiva, por lo que se recomiendan auditorías independientes y principios de minimización de datos (data minimization) conforme a ISO/IEC 27701.

Avances Futuros en Videovigilancia IA

El futuro apunta a la fusión con 6G y computación cuántica para procesamiento ultra-rápido, junto con IA multimodal que integra video con audio y sensores ambientales. Investigaciones en curso, como las de DARPA en programas de visión autónoma, prometen sistemas auto-adaptativos que evolucionan con datos en tiempo real.

En resumen, la implementación de sistemas de videovigilancia basados en IA no solo eleva la eficiencia operativa, sino que fortalece la ciberseguridad mediante detección proactiva y respuesta automatizada. Para entornos profesionales, adoptar estas tecnologías con un enfoque en seguridad y cumplimiento normativo maximiza sus beneficios mientras mitiga riesgos inherentes. Para más información, visita la fuente original.