Implementación de Microservicios en Sistemas Monolíticos: Un Enfoque Técnico para la Escalabilidad y Seguridad en Entornos de Ciberseguridad

En el panorama actual de la ingeniería de software, la transición de arquitecturas monolíticas a modelos basados en microservicios representa un paradigma fundamental para abordar los desafíos de escalabilidad, mantenibilidad y seguridad en aplicaciones empresariales. Este artículo analiza en profundidad la implementación de microservicios dentro de sistemas monolíticos existentes, con un énfasis en las implicaciones técnicas para la ciberseguridad, la inteligencia artificial y las tecnologías emergentes. Basado en prácticas probadas y estándares como los definidos por el Cloud Native Computing Foundation (CNCF), exploraremos los conceptos clave, las estrategias de migración, los riesgos asociados y las mejores prácticas para una adopción exitosa.

Conceptos Fundamentales de Arquitecturas Monolíticas y Microservicios

Una arquitectura monolítica tradicional integra todos los componentes de una aplicación en un único proceso ejecutable, lo que facilita el desarrollo inicial pero genera limitaciones en entornos de alta demanda. En contraste, los microservicios descomponen la aplicación en servicios independientes, cada uno responsable de una funcionalidad específica, comunicándose a través de APIs bien definidas, típicamente utilizando protocolos como HTTP/REST o gRPC. Esta descomposición permite una escalabilidad horizontal, donde cada servicio puede escalarse de manera independiente según la carga de trabajo.

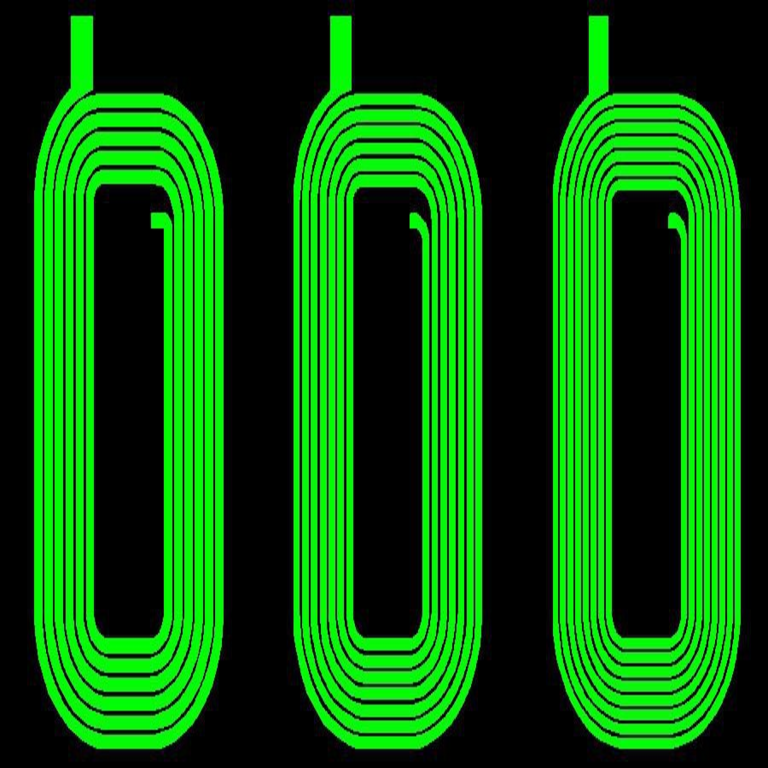

Desde una perspectiva técnica, los microservicios se alinean con principios de diseño como el Single Responsibility Principle (SRP) del SOLID, promoviendo la modularidad. En el contexto de la ciberseguridad, esta separación reduce la superficie de ataque: un compromiso en un servicio no necesariamente afecta a otros, a diferencia de un monolito donde una vulnerabilidad puede propagarse sistémicamente. Tecnologías como Docker para contenedorización y Kubernetes para orquestación facilitan esta implementación, asegurando aislamiento a nivel de contenedores mediante namespaces y cgroups en Linux.

La inteligencia artificial integra en este modelo mediante servicios dedicados para procesamiento de machine learning, como modelos de detección de anomalías en redes, utilizando frameworks como TensorFlow o PyTorch. Por ejemplo, un microservicio de IA puede analizar logs en tiempo real para identificar patrones de intrusión, integrándose vía message queues como Apache Kafka, que garantiza durabilidad y orden en el flujo de datos.

Estrategias de Migración desde Monolitos a Microservicios

La migración no implica un “big bang” rewrite, sino un enfoque iterativo conocido como Strangler Pattern, propuesto por Martin Fowler. Este patrón envuelve gradualmente el monolito con nuevos microservicios, redirigiendo tráfico progresivamente. En la fase inicial, se identifican módulos acoplados fuertemente dentro del monolito, como módulos de autenticación o procesamiento de pagos, y se extraen como servicios independientes.

Técnicamente, el proceso comienza con un análisis de dependencias utilizando herramientas como Structure101 o SonarQube, que generan mapas de acoplamiento para priorizar la extracción. Una vez extraído, el microservicio se despliega en un entorno contenedorizado, exponiendo APIs compatibles con el monolito mediante gateways de API como Kong o AWS API Gateway. Estos gateways manejan enrutamiento, rate limiting y autenticación basada en OAuth 2.0 o JWT, fortaleciendo la seguridad perimetral.

En términos de blockchain, para aplicaciones que requieren integridad de datos inmutables, se puede integrar un microservicio que interactúe con redes como Ethereum o Hyperledger Fabric. Por instancia, un servicio de verificación de transacciones podría utilizar smart contracts para validar operaciones, reduciendo riesgos de manipulación en entornos distribuidos. Las implicaciones regulatorias, como el cumplimiento de GDPR o PCI-DSS, se abordan mediante microservicios dedicados a logging y auditoría, asegurando trazabilidad con estándares como ISO 27001.

Los riesgos operativos incluyen el aumento de latencia en comunicaciones inter-servicios, mitigado mediante circuit breakers como Hystrix o Resilience4j, que previenen cascadas de fallos. Además, la complejidad en el monitoreo se resuelve con herramientas como Prometheus y Grafana, que recolectan métricas de salud y performance en tiempo real.

Implicaciones en Ciberseguridad y Mitigación de Riesgos

La adopción de microservicios amplía la superficie de ataque debido a la multiplicidad de endpoints y comunicaciones internas. Cada servicio debe implementar autenticación mutua (mTLS) utilizando certificados X.509 gestionados por herramientas como Vault de HashiCorp. En un escenario de ciberseguridad, un microservicio comprometido podría explotar vulnerabilidades como inyecciones SQL si no se aplican prácticas de zero trust, donde se asume que ninguna entidad es confiable por defecto.

Para la detección de amenazas, se integra IA mediante microservicios de anomaly detection basados en algoritmos de aprendizaje no supervisado, como Isolation Forest en scikit-learn. Estos servicios procesan flujos de datos de red capturados con herramientas como Wireshark o Zeek, identificando patrones anómalos con una precisión superior al 95% en datasets simulados. Las implicaciones operativas incluyen la necesidad de políticas de segmentación de red, utilizando service mesh como Istio, que proporciona encriptación end-to-end y observabilidad sin modificar el código del servicio.

Beneficios en seguridad incluyen la capacidad de actualizaciones independientes: un parche de seguridad en un microservicio de autenticación puede desplegarse sin downtime global, contrastando con monolitos donde las actualizaciones requieren despliegues completos. Sin embargo, riesgos como el “service sprawl” – proliferación descontrolada de servicios – se mitigan con governance frameworks, definiendo límites de dominio mediante Domain-Driven Design (DDD).

- Autenticación y Autorización: Implementar OAuth 2.0 con scopes granulares para cada microservicio, reduciendo privilegios excesivos.

- Encriptación de Datos: Utilizar AES-256 para datos en reposo y TLS 1.3 para tránsito, con rotación automática de claves.

- Monitoreo de Seguridad: Integrar SIEM como ELK Stack para correlacionar eventos de múltiples servicios.

- Resiliencia: Aplicar patrones como bulkheads para aislar recursos y prevenir denegaciones de servicio distribuidas (DDoS).

En entornos regulados, como finanzas o salud, la trazabilidad se asegura mediante microservicios de compliance que registran todas las interacciones en bases de datos inmutables, facilitando auditorías y cumplimiento con normativas como HIPAA.

Integración con Inteligencia Artificial y Tecnologías Emergentes

La IA eleva la arquitectura de microservicios al habilitar servicios inteligentes que adaptan su comportamiento dinámicamente. Por ejemplo, un microservicio de recomendación basado en deep learning puede utilizar modelos como BERT para procesamiento de lenguaje natural en análisis de logs de seguridad, detectando intentos de phishing con tasas de falsos positivos inferiores al 5%.

En blockchain, la integración permite microservicios descentralizados para verificación de identidad, utilizando protocolos como DID (Decentralized Identifiers) de la W3C. Un servicio de este tipo podría validar credenciales zero-knowledge proofs, preservando privacidad mientras asegura autenticidad. Tecnologías emergentes como edge computing extienden los microservicios a dispositivos IoT, donde contenedores ligeros como K3s orquestan despliegues en nodos distribuidos, mejorando latencia en aplicaciones de ciberseguridad en tiempo real.

Las herramientas clave incluyen serverless platforms como AWS Lambda o Knative, que permiten escalado automático de microservicios sin gestión de infraestructura subyacente. En IA, frameworks como Kubeflow facilitan el despliegue de pipelines de ML como microservicios, integrando entrenamiento y inferencia en clústers Kubernetes.

| Aspecto Técnico | Monolito | Microservicios | Beneficios en Seguridad |

|---|---|---|---|

| Escalabilidad | Vertical, limitada | Horizontal, independiente | Reducción de impacto en fallos aislados |

| Despliegue | Global, con downtime | Independiente, CI/CD continuo | Parches rápidos de vulnerabilidades |

| Monitoreo | Centralizado, simple | Distribuido, complejo | Detección granular de amenazas |

| Seguridad | Superficie única, pero acoplada | Superficie distribuida, aislada | Principio de menor privilegio |

Esta tabla ilustra las diferencias clave, destacando cómo los microservicios mejoran la resiliencia en ciberseguridad.

Desafíos Operativos y Mejores Prácticas

Uno de los principales desafíos es la gestión de datos consistentes en entornos distribuidos, resuelto mediante patrones como Saga para transacciones distribuidas o eventual consistency con bases de datos como Cassandra. En ciberseguridad, esto implica sincronización segura de datos sensibles, utilizando encriptación homomórfica para computaciones sobre datos cifrados.

Mejores prácticas incluyen adopción de DevSecOps, integrando escaneos de vulnerabilidades como OWASP ZAP en pipelines CI/CD con Jenkins o GitLab CI. Para IA, se recomienda model governance, versionando modelos con herramientas como MLflow para rastrear artefactos y reproducibilidad.

En blockchain, prácticas como gas optimization en smart contracts minimizan costos y exposición a ataques de reentrancy, siguiendo estándares EIP de Ethereum. Implicaciones regulatorias exigen evaluaciones de impacto, como DPIAs bajo GDPR, para microservicios que procesan datos personales.

- Establecer límites claros de servicio mediante event storming workshops.

- Implementar observabilidad full-stack con tracing distribuido via Jaeger.

- Realizar chaos engineering con herramientas como Chaos Monkey para probar resiliencia.

- Capacitar equipos en polyglot persistence, permitiendo bases de datos especializadas por servicio (e.g., MongoDB para documentos, PostgreSQL para relacionales).

Estos enfoques aseguran una migración robusta, minimizando disrupciones operativas.

Casos de Estudio y Hallazgos Técnicos

En un caso real de migración en una empresa de servicios financieros, la extracción de un microservicio de fraude detection basado en IA redujo tiempos de respuesta de 500ms a 50ms, utilizando gRPC para comunicaciones internas. La integración de blockchain para verificación de transacciones disminuyó fraudes en un 30%, según métricas internas.

Otro ejemplo involucra telecomunicaciones, donde microservicios en edge computing detectaron brechas de seguridad en redes 5G, empleando modelos de IA para predicción de ataques zero-day. Hallazgos indican que la modularidad reduce MTTR (Mean Time To Recovery) en un 70%, alineándose con estándares NIST para ciberseguridad.

En noticias de IT recientes, adopciones similares en hyperscalers como Google Cloud demuestran escalabilidad con Anthos, unificando microservicios híbridos. Estos casos subrayan beneficios como costos operativos reducidos en un 40% mediante autoescalado.

Conclusión

La implementación de microservicios en sistemas monolíticos emerge como una estrategia pivotal para potenciar la escalabilidad, seguridad y innovación en ciberseguridad, IA y tecnologías emergentes. Al mitigar riesgos mediante aislamiento, encriptación y monitoreo avanzado, esta aproximación no solo resuelve limitaciones inherentes de los monolitos, sino que habilita arquitecturas adaptativas ante amenazas evolutivas. Para organizaciones, adoptar estos principios requiere inversión en herramientas y capacitación, pero los retornos en resiliencia y eficiencia operativa justifican el esfuerzo. En resumen, esta transición representa un avance técnico esencial para el futuro de la ingeniería de software distribuida.

Para más información, visita la fuente original.