Vulnerabilidades en Cajeros Automáticos: Análisis Técnico de Ataques con Raspberry Pi

Introducción a las Vulnerabilidades en Sistemas de Cajeros Automáticos

Los cajeros automáticos (ATM, por sus siglas en inglés) representan un componente crítico en la infraestructura financiera global, procesando transacciones diarias por miles de millones de dólares. Sin embargo, su diseño heredado y la dependencia de protocolos obsoletos los convierten en objetivos atractivos para atacantes cibernéticos. En el ámbito de la ciberseguridad, un estudio reciente demuestra cómo dispositivos de bajo costo, como el Raspberry Pi, pueden explotar fallos en la comunicación entre el ATM y sus componentes periféricos. Este análisis técnico profundiza en los mecanismos de estos ataques, los protocolos involucrados y las implicaciones para la seguridad operativa de instituciones financieras.

Los ATM modernos integran hardware y software complejos, incluyendo módulos de dispensación de efectivo, lectores de tarjetas y teclados PIN. La comunicación interna se basa en estándares como el Network Data Channel (NDC) y el Diebold Direct Command (DDC), desarrollados en las décadas de 1980 y 1990. Estos protocolos, aunque funcionales, carecen de encriptación robusta y autenticación mutua, lo que facilita ataques de tipo man-in-the-middle (MitM). El uso de un Raspberry Pi en tales escenarios resalta la accesibilidad de estas vulnerabilidades, permitiendo a un atacante con conocimientos básicos interceptar y manipular datos sensibles sin necesidad de herramientas especializadas.

Desde una perspectiva técnica, este tipo de explotación no solo compromete la integridad de las transacciones, sino que también expone riesgos sistémicos, como la extracción de claves criptográficas o la inyección de malware. En este artículo, se examinan los componentes clave del ataque, las contramedidas recomendadas y las lecciones aprendidas para fortalecer la resiliencia de los sistemas ATM en entornos regulados.

Arquitectura Técnica de los Cajeros Automáticos y Puntos de Vulnerabilidad

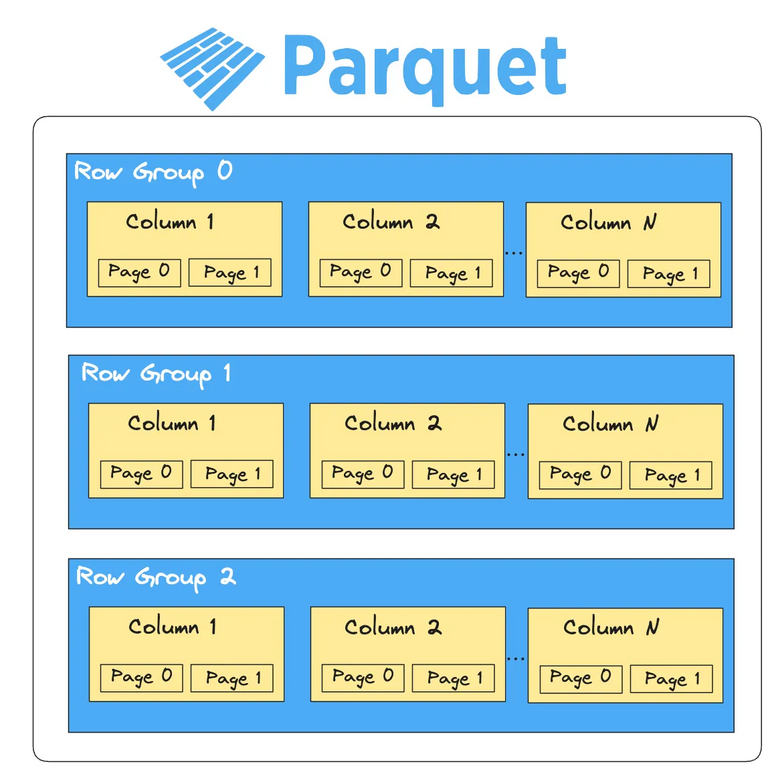

La arquitectura de un ATM típico se compone de un host principal (generalmente un PC embebido con Windows XP o versiones similares) conectado a periféricos como el dispensador de billetes, el lector de tarjetas EMV y el PIN pad. Estas conexiones se realizan a través de interfaces seriales (RS-232) o USB, utilizando protocolos propietarios como NDC o DDC. El NDC, por ejemplo, opera en un modelo maestro-esclavo donde el host envía comandos en formato binario sin verificación de integridad inherente.

Una vulnerabilidad crítica radica en la falta de segmentación física y lógica. En muchos modelos, los cables de comunicación entre el host y los periféricos están expuestos dentro del chasis del ATM, accesibles mediante la apertura del panel de servicio. Un atacante con acceso físico puede desconectar estos cables e insertar un dispositivo intermedio, como un Raspberry Pi configurado con adaptadores seriales. El Raspberry Pi, con su GPIO (General Purpose Input/Output) y soporte para Python, permite la implementación rápida de scripts para capturar y relayear paquetes de datos.

En términos de protocolos, el DDC utiliza comandos ASCII-based para operaciones como la verificación de PIN, donde el teclado envía dígitos en claro o con encriptación básica Triple DES (3DES). Sin embargo, si el PIN pad no está configurado para encriptación end-to-end, el Raspberry Pi puede capturar los dígitos antes de que se encripten, permitiendo la reconstrucción de PINs válidos. Además, el protocolo NDC soporta comandos para dispensación de efectivo (por ejemplo, comando 50 para dispensar), que un atacante puede spoofear para forzar retiros no autorizados.

- Acceso Físico: Requiere herramientas simples como un destornillador para abrir el ATM, explotando cerraduras débiles en modelos legacy.

- Interceptación de Datos: El Raspberry Pi actúa como proxy, registrando comandos y respuestas en un log para análisis posterior.

- Manipulación Activa: Inyección de comandos falsos para simular transacciones legítimas, como la dispensación de efectivo sin debitación en la cuenta.

Estadísticamente, según informes de la European ATM Security Team (EAST), más del 70% de los ataques a ATM en 2022 involucraron acceso físico, subrayando la necesidad de blindaje mecánico y monitoreo remoto.

Implementación Técnica del Ataque con Raspberry Pi

Para replicar un ataque de este tipo en un entorno controlado, se requiere un Raspberry Pi 4 o superior, equipado con módulos USB-to-serial (como el CH340) para emular las interfaces RS-232. El software base incluye Raspbian OS, con bibliotecas como pyserial para manejo de puertos seriales y Scapy para análisis de paquetes, aunque en este caso se enfoca en protocolos seriales personalizados.

El proceso inicia con la desconexión del cable entre el host y el PIN pad. El Raspberry Pi se conecta en serie: host → Pi (puerto RX/TX) → PIN pad. Un script en Python monitorea el tráfico bidireccional. Por ejemplo, cuando el usuario ingresa un PIN, el comando del host (e.g., “PIN?”) se captura, y la respuesta del PIN pad (dígitos encriptados o no) se registra. Si el encriptación es débil, se puede descifrar offline usando herramientas como John the Ripper adaptadas para 3DES.

En un escenario avanzado, el Pi puede emular respuestas falsas. Supongamos un comando NDC para verificación: el Pi intercepta el comando 40 (verificar PIN), valida localmente contra una base de datos robada de PINs, y responde con “éxito” para proceder a dispensación. El código subyacente podría verse así en pseudocódigo:

- Inicializar puerto serial: baudrate 9600, 8N1 (estándar para NDC).

- Loop de lectura: while True: data = ser.read(1024); log(data); if command == b’\x40′: response = craft_success(); ser.write(response).

- Para dispensación: Detectar comando 50, modificar cantidad a un valor máximo (e.g., 40 billetes de 100 USD).

El tiempo de ejecución es crítico; un ataque completo puede completarse en menos de 30 minutos, minimizando el riesgo de detección. Además, el Pi puede integrarse con módulos WiFi para exfiltrar datos en tiempo real a un servidor C2 (Command and Control), utilizando protocolos seguros como HTTPS para evitar sniffing externo.

Desde el punto de vista de la inteligencia artificial, se podría extender este ataque con modelos de ML para predecir patrones de uso de PINs basados en datos capturados, aunque esto excede el alcance básico del hardware. En blockchain, contrariamente, los ATM que integran wallets cripto (emergentes en algunos mercados) podrían mitigar riesgos al usar firmas digitales, pero su adopción es limitada.

Implicaciones Operativas y Regulatorias en Ciberseguridad Financiera

Los ataques demostrados con Raspberry Pi resaltan riesgos operativos significativos para bancos y operadores de ATM. Operativamente, la interrupción de servicios puede llevar a pérdidas financieras directas (robo de efectivo) e indirectas (daño reputacional). En un caso real, un banco europeo reportó pérdidas de 1 millón de euros en 2023 debido a exploits similares, según datos de la PCI Security Standards Council.

Regulatoriamente, estándares como PCI PTS (PIN Transaction Security) exigen encriptación fuerte en PIN pads (AES-256 mínimo desde 2018), pero muchos ATM legacy no cumplen. La GDPR en Europa y la Ley de Protección de Datos en Latinoamérica (e.g., LGPD en Brasil) imponen multas por brechas de datos personales, incluyendo PINs. En Estados Unidos, la GLBA (Gramm-Leach-Bliley Act) obliga a evaluaciones periódicas de vulnerabilidades en infraestructuras financieras.

Los beneficios de tales demostraciones radican en la concienciación: instituciones pueden realizar pentests (penetration testing) simulando estos ataques para validar contramedidas. Riesgos incluyen la escalada a ataques remotos si el ATM está conectado a redes IP sin firewalls adecuados, potencialmente integrando botnets para coordinación masiva.

| Componente | Vulnerabilidad | Impacto | Contramedida |

|---|---|---|---|

| Protocolo NDC | Falta de autenticación | Interceptación de comandos | Migración a NDC+ con TLS |

| PIN Pad | Encriptación débil (3DES) | Robo de PINs | Actualización a AES y HSM |

| Acceso Físico | Cerraduras inadecuadas | Manipulación hardware | Blindaje y sensores tamper |

| Comunicación Serial | Sin integridad | Inyección de datos | Checksums y firmas digitales |

Esta tabla resume los puntos clave, enfatizando la necesidad de una aproximación multicapa a la seguridad.

Contramedidas Técnicas y Mejores Prácticas

Para mitigar estos riesgos, las instituciones deben adoptar un enfoque de defensa en profundidad. Primero, en el hardware: implementar módulos de seguridad hardware (HSM, Hardware Security Modules) que gestionen claves criptográficas en entornos aislados, cumpliendo con FIPS 140-2 Level 3. Los HSM protegen contra extracciones físicas al auto-borrar claves si detectan tampering.

En software, actualizar protocolos a versiones seguras: NDC/DDC deben reemplazarse por XFS (Extensions for Financial Services), un estándar ISO que soporta abstracción de dispositivos y encriptación IPsec. Para ATM conectados, firewalls de próxima generación (NGFW) con inspección profunda de paquetes previenen accesos no autorizados.

Monitoreo continuo es esencial: integrar SIEM (Security Information and Event Management) para detectar anomalías, como comandos inusuales en logs seriales. En Latinoamérica, donde la adopción de ATM es alta en países como México y Brasil, regulaciones locales como la de la CNBV (Comisión Nacional Bancaria y de Valores) en México exigen auditorías anuales.

- Actualizaciones Físicas: Usar ATM con certificación EAL4+ (Evaluation Assurance Level) para resistencia a ataques físicos.

- Encriptación End-to-End: Asegurar que todos los flujos de datos usen AES-256 con rotación de claves.

- Entrenamiento y Detección: Capacitar personal en reconocimiento de tampering y desplegar CCTV con IA para análisis de video.

- Pruebas de Seguridad: Realizar red teaming regular, simulando ataques con Raspberry Pi para validar defensas.

En el contexto de IA, algoritmos de machine learning pueden analizar patrones de transacciones para detectar fraudes en tiempo real, reduciendo falsos positivos mediante modelos supervisados como Random Forest. Para blockchain, prototipos de ATM que usan transacciones on-chain (e.g., con Ethereum) eliminan intermediarios, pero requieren integración con oráculos para precios fiat.

Casos de Estudio y Lecciones Aprendidas

En 2018, un grupo de investigadores en Black Hat demostró un ataque similar usando un dispositivo custom, resultando en recomendaciones globales para upgrades. En Latinoamérica, un incidente en Colombia en 2021 involucró malware “Ploutus” que explotaba jacks USB en ATM, similar al MitM con Pi, causando pérdidas de 2 millones de dólares. Lecciones incluyen la importancia de air-gapping periféricos no esenciales y el uso de bootloaders seguros para prevenir inyecciones de firmware malicioso.

Desde una perspectiva técnica, estos casos ilustran la evolución de amenazas: de skimming simple a exploits sofisticados. La integración de zero-trust architecture en ATM, donde cada comando requiere verificación multifactor, es una práctica emergente recomendada por NIST SP 800-53.

En noticias de IT recientes, la adopción de 5G en ATM para comunicaciones remotas introduce nuevos vectores, pero también oportunidades para encriptación cuántica-resistente, alineada con estándares post-cuánticos del NIST.

Conclusión: Fortaleciendo la Resiliencia en la Era Digital

Los ataques a cajeros automáticos utilizando Raspberry Pi exponen la fragilidad de infraestructuras financieras heredadas, pero también impulsan innovaciones en ciberseguridad. Al priorizar actualizaciones criptográficas, monitoreo avanzado y pruebas rigurosas, las instituciones pueden mitigar estos riesgos efectivamente. En un panorama donde la IA y blockchain convergen con finanzas tradicionales, la adopción proactiva de estándares modernos asegurará la integridad de transacciones críticas. Finalmente, la colaboración entre reguladores, fabricantes y expertos en seguridad es clave para evolucionar hacia sistemas ATM inherentemente seguros, protegiendo tanto a usuarios como a la economía digital.

Para más información, visita la Fuente original.