Análisis de la Cadena de Ejecución de Stealers 0bj3ctivity

Introducción

En el ámbito de la ciberseguridad, los stealer malware han evolucionado significativamente, convirtiéndose en una amenaza crítica para individuos y organizaciones. El análisis del stealer conocido como 0bj3ctivity revela una cadena de ejecución que aprovecha múltiples técnicas para evadir la detección y maximizar su eficacia. Este artículo examina los aspectos técnicos, las implicaciones operativas y las recomendaciones para mitigar los riesgos asociados con este tipo de malware.

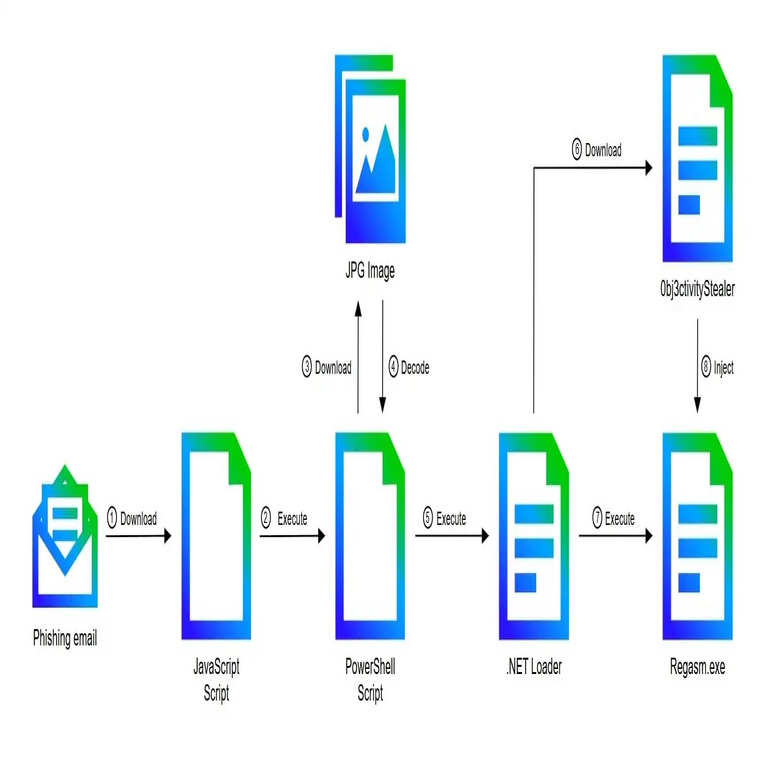

Cadena de Ejecución del Stealer 0bj3ctivity

El malware 0bj3ctivity se caracteriza por su sofisticada cadena de ejecución, que incluye varios componentes clave:

- Inicialización y Persistencia: La ejecución del stealer se inicia a través de técnicas como la inyección en procesos legítimos o el uso de scripts maliciosos. Esto le permite establecer persistencia en el sistema afectado.

- Evasión de Detección: Emplea métodos avanzados como ofuscación del código y técnicas anti-análisis para evitar ser detectado por herramientas de seguridad.

- Exfiltración de Datos: Una vez dentro del sistema, el stealer recopila información sensible, incluyendo credenciales y datos personales, que posteriormente son exfiltrados a servidores controlados por los atacantes.

- Comunicación con C&C (Comando y Control): Utiliza protocolos cifrados para comunicarse con servidores C&C, lo que dificulta la identificación y neutralización del tráfico malicioso.

Técnicas Utilizadas en 0bj3ctivity

Este stealer incorpora diversas técnicas que lo hacen particularmente peligroso:

- Técnicas Anti-Sandbox: Al detectar entornos virtuales o herramientas de análisis, modifica su comportamiento o se desactiva temporalmente para evitar ser estudiado.

- Métodos de Ofuscación: Usa ofuscación tanto en su código como en sus comunicaciones para ocultar sus verdaderas intenciones.

- Aprovechamiento de Vulnerabilidades: Se beneficia de vulnerabilidades conocidas en software popular para facilitar su entrada al sistema objetivo.

Implicaciones Operativas y Regulatorias

La proliferación del stealer 0bj3ctivity tiene importantes implicaciones tanto operativas como regulatorias. Las organizaciones deben considerar lo siguiente:

- Aumento del Riesgo: A medida que estos tipos de malware se vuelven más comunes, el riesgo asociado con la pérdida o exposición de datos sensibles aumenta significativamente.

- Cumplimiento Normativo: Lidiar con brechas causadas por este tipo de malware puede resultar en incumplimientos regulativos, lo que podría acarrear sanciones severas bajo normativas como GDPR o HIPAA.

- Mantenimiento Proactivo: Dada la naturaleza evolutiva del malware, es crucial implementar medidas proactivas constantes para asegurar las infraestructuras tecnológicas contra nuevas amenazas potenciales.

Estrategias Recomendadas para Mitigación

A continuación se presentan algunas estrategias recomendadas para mitigar el riesgo asociado con el stealer 0bj3ctivity:

- Análisis Continuo: Llevar a cabo análisis regulares utilizando herramientas avanzadas que puedan detectar comportamientos anómalos dentro del sistema.

- Cultura Organizacional: Cultivar una cultura organizacional orientada a la ciberseguridad mediante capacitación continua sobre las mejores prácticas y concienciación sobre amenazas cibernéticas.

- Parches Rápidos: Mantener todos los sistemas actualizados aplicando parches rápidamente cuando se detecten vulnerabilidades conocidas que podrían ser explotadas por este tipo de malware.

Conclusión

El stealer 0bj3ctivity representa una amenaza compleja debido a su sofisticada cadena de ejecución y a las técnicas avanzadas empleadas. La comprensión profunda del funcionamiento interno y las tácticas utilizadas es fundamental para desarrollar estrategias efectivas contra este tipo específico de ataque. Las organizaciones deben adoptar un enfoque proactivo hacia la ciberseguridad, asegurando no solo sus sistemas sino también formando una cultura sólida que priorice la protección contra amenazas emergentes. Para más información visita la Fuente original.