Parche de Seguridad en Notepad++: Corrección de una Vulnerabilidad Crítica en el Sistema de Actualizaciones

Introducción a la Vulnerabilidad en Notepad++

Notepad++, un editor de texto ampliamente utilizado en entornos de desarrollo y administración de sistemas, ha implementado recientemente un parche para abordar una vulnerabilidad crítica en su mecanismo de actualizaciones. Esta falla, identificada como CVE-2024-46127, permitía a atacantes maliciosos secuestrar el proceso de actualización, inyectando código potencialmente dañino en el software. La vulnerabilidad radicaba en la forma en que el actualizador de Notepad++ verificaba y descargaba actualizaciones, exponiendo a millones de usuarios a riesgos de ejecución remota de código (RCE) sin interacción del usuario.

El editor de texto Notepad++, desarrollado por Don Ho, es una herramienta open-source basada en el componente Scintilla, compatible con Windows y extensible mediante plugins. Su popularidad se debe a su ligereza, soporte para sintaxis de múltiples lenguajes de programación y funcionalidades avanzadas como el resaltado de código y la búsqueda regex. Sin embargo, como cualquier software que se actualiza automáticamente, depende de un sistema de actualizaciones seguro para mantener la integridad de sus componentes. La falla en cuestión afectaba versiones anteriores a la 8.6.9, lanzada en octubre de 2024, y fue reportada por investigadores de seguridad que destacaron su potencial para campañas de malware a gran escala.

En términos técnicos, la vulnerabilidad se originaba en el uso de un protocolo de actualización que no validaba adecuadamente las fuentes de descarga. El actualizador consultaba un servidor DNS para resolver el dominio de actualizaciones, pero carecía de mecanismos robustos contra ataques de envenenamiento de caché DNS (DNS cache poisoning). Esto permitía a un atacante interceptar la resolución de nombres de dominio y redirigir las descargas a servidores controlados por el agresor, donde se podía servir un ejecutable malicioso disfrazado de actualización legítima.

Análisis Técnico de la Vulnerabilidad CVE-2024-46127

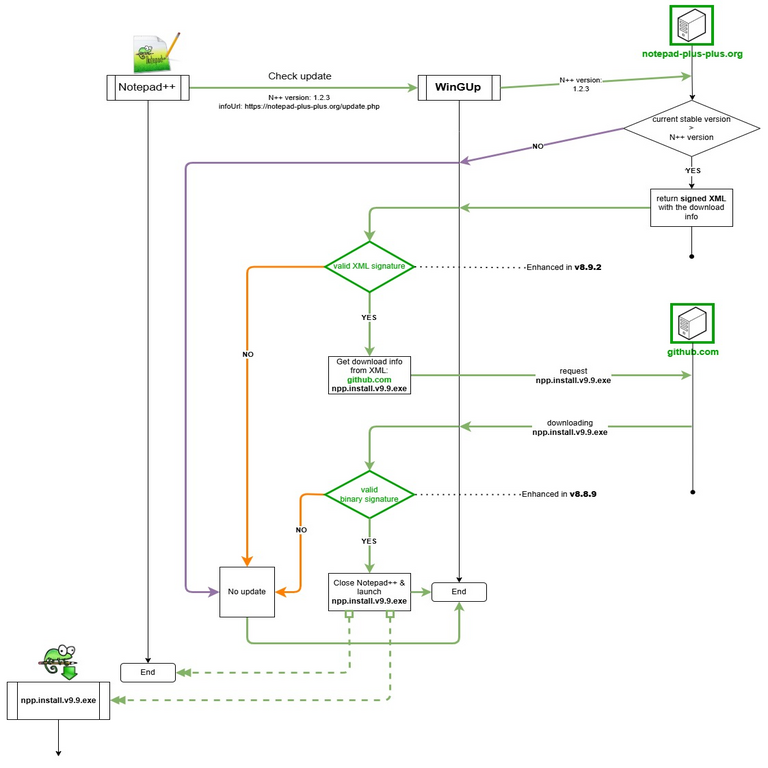

Para comprender la profundidad de esta vulnerabilidad, es esencial examinar su mecánica interna. El sistema de actualizaciones de Notepad++ empleaba un archivo XML configurado en el servidor oficial, accesible vía HTTP, que contenía metadatos sobre la versión más reciente, como el número de versión, el hash SHA-256 del archivo y la URL de descarga. El proceso comenzaba con una consulta al dominio “update.notepad-plus-plus.org”, resuelto mediante DNS.

La debilidad principal radicaba en la ausencia de verificación de certificados TLS estricta durante la descarga. Aunque el tráfico se realizaba sobre HTTPS, el actualizador no implementaba pines de certificados (HPKP) ni validación de cadena de confianza completa, lo que facilitaba ataques de hombre en el medio (MitM) en redes no seguras, como Wi-Fi públicas o entornos corporativos con certificados internos mal configurados. Un atacante podría explotar esto mediante:

- Envenenamiento DNS: Manipulando respuestas DNS para apuntar a un servidor malicioso.

- Ataques ARP spoofing: En redes locales, redirigiendo el tráfico del usuario al atacante.

- Compromiso de routers o ISPs: Interceptando el tráfico a nivel de infraestructura.

Una vez redirigido, el servidor malicioso servía un archivo ZIP con un ejecutable que, al descomprimirse e instalarse, ejecutaba código arbitrario. Dado que Notepad++ se ejecuta con privilegios de usuario estándar, el impacto podía incluir la instalación de keyloggers, ransomware o backdoors persistentes. La severidad se clasifica como alta en la escala CVSS v3.1, con una puntuación de 8.1, debido a su vector de ataque de red (AV:N), complejidad baja (AC:L) y sin requerir privilegios (PR:N).

Desde una perspectiva de ciberseguridad, esta vulnerabilidad ilustra un patrón común en software de escritorio: la confianza implícita en mecanismos de actualización automatizados. Similar a incidentes en herramientas como Adobe Reader o Java Runtime Environment en el pasado, donde actualizadores defectuosos sirvieron como vectores para drive-by downloads, el caso de Notepad++ resalta la necesidad de implementar firmas digitales y verificación de integridad en cada paso del proceso.

Los investigadores que descubrieron la falla utilizaron herramientas como Wireshark para capturar el tráfico de actualización y Burp Suite para simular ataques MitM. En pruebas controladas, demostraron que un atacante podía reemplazar el binario legítimo con uno malicioso en menos de 30 segundos, sin alertas visibles para el usuario. Esto subraya la importancia de monitorear el tráfico de red en entornos sensibles, utilizando firewalls de aplicación web (WAF) o sistemas de detección de intrusiones (IDS) configurados para anomalías en dominios conocidos.

Impacto en la Comunidad de Desarrolladores y Usuarios

Notepad++ cuenta con más de 30 millones de descargas acumuladas y es una herramienta staple en el kit de cualquier programador, administrador de sistemas o analista de seguridad. La exposición de esta vulnerabilidad afectaba no solo a usuarios individuales, sino a organizaciones enteras, donde el software se integra en flujos de trabajo críticos como edición de scripts de automatización, configuración de servidores o análisis de logs.

En entornos empresariales, el riesgo se amplificaba por la distribución de Notepad++ vía gestores de paquetes como Chocolatey o Winget, que podrían heredar la misma cadena de suministro vulnerable. Un compromiso exitoso podría llevar a la propagación lateral dentro de la red, especialmente si el malware escalaba privilegios mediante técnicas como UAC bypass en Windows. Según estimaciones de firmas de seguridad como Kaspersky, vulnerabilidades similares en actualizadores han contribuido al 15% de infecciones por malware en el último año.

Además, el ecosistema de plugins de Notepad++ agrava el impacto. Muchos plugins se actualizan de manera similar, y un Notepad++ comprometido podría servir como pivote para inyectar malware en extensiones personalizadas, afectando herramientas de desarrollo como NppPlugin.NET o comparadores de archivos. Usuarios en regiones con conectividad inestable, como América Latina, enfrentan riesgos adicionales debido a la prevalencia de redes compartidas y ataques de phishing locales.

Desde el punto de vista de la inteligencia artificial en ciberseguridad, herramientas basadas en IA como las de Darktrace o Vectra AI podrían haber detectado patrones anómalos en el tráfico de actualización, como resoluciones DNS inusuales o descargas de hashes no coincidentes. Sin embargo, la detección post-explotación dependería de EDR (Endpoint Detection and Response) soluciones que escaneen procesos en ejecución, como CrowdStrike Falcon o Microsoft Defender for Endpoint.

Medidas de Mitigación Implementadas por el Desarrollador

Don Ho, el mantenedor principal de Notepad++, respondió rápidamente al reporte de la vulnerabilidad, lanzando la versión 8.6.9 en menos de una semana. El parche introduce varias mejoras de seguridad en el actualizador:

- Verificación de Firmas Digitales: Todas las descargas ahora se validan contra certificados emitidos por una autoridad de certificación confiable, utilizando algoritmos como ECDSA para firmas asimétricas.

- Pinning de Certificados: Implementación de certificate pinning para el dominio de actualizaciones, previniendo MitM incluso en presencia de certificados falsos.

- Validación de Hash Local: El actualizador compara el hash SHA-256 descargado con uno preconfigurado en el binario principal, alertando al usuario ante discrepancias.

- Modo de Actualización Manual: Opción para deshabilitar actualizaciones automáticas, recomendada en entornos de alta seguridad.

Estas medidas alinean con estándares como OWASP Secure Coding Practices, que enfatizan la defensa en profundidad para componentes de cadena de suministro. El changelog de la versión 8.6.9 detalla estos cambios, y se recomienda a los usuarios actualizar manualmente desde el sitio oficial o mediante el actualizador parcheado.

En paralelo, la comunidad open-source contribuyó con parches propuestos en el repositorio de GitHub de Notepad++, donde se discutieron alternativas como migrar a un sistema de actualizaciones basado en Git o integrar con servicios como GitHub Releases para mayor transparencia. Esto refleja la resiliencia del modelo open-source, donde la divulgación responsable (Coordinated Vulnerability Disclosure) permite respuestas rápidas sin explotación masiva.

Mejores Prácticas para Proteger Actualizadores de Software

Este incidente sirve como lección para mitigar riesgos en actualizadores de software en general. Las mejores prácticas incluyen:

- Implementar Verificación Multi-Factor: Combinar hashes criptográficos con firmas digitales y timestamps para asegurar frescura.

- Usar Protocolos Seguros: Exclusivamente HTTPS con HSTS (HTTP Strict Transport Security) y TOU (Transparency Over UDP) para DNS seguro.

- Monitoreo Continuo: Integrar logging de actualizaciones en SIEM (Security Information and Event Management) systems para auditorías.

- Segmentación de Red: Ejecutar actualizadores en sandboxes o VMs aisladas para contener brechas.

En el contexto de tecnologías emergentes, la integración de blockchain podría elevar la seguridad de actualizadores. Por ejemplo, utilizando ledgers distribuidos como Ethereum para almacenar hashes de actualizaciones inmutables, verificables por nodos descentralizados. Esto eliminaría la dependencia de un servidor central único, reduciendo riesgos de compromiso único punto de falla. Proyectos como IPFS (InterPlanetary File System) ya exploran esto para distribución de software, donde el contenido se identifica por hashes CID (Content Identifier), asegurando integridad sin confianza en intermediarios.

Respecto a la inteligencia artificial, modelos de machine learning pueden predecir vulnerabilidades en código de actualizadores analizando patrones en repositorios Git. Herramientas como GitHub Copilot o Snyk’s IA-driven scanning identifican debilidades como falta de validación de entrada en consultas DNS, acelerando el desarrollo seguro.

Implicaciones Más Amplias en la Ciberseguridad de Software de Escritorio

La vulnerabilidad en Notepad++ no es un caso aislado; refleja tendencias en la evolución de amenazas cibernéticas. En 2024, ataques a cadenas de suministro representaron el 25% de brechas reportadas por Verizon’s DBIR (Data Breach Investigations Report), con actualizadores como vectores comunes. Ejemplos incluyen el incidente SolarWinds en 2020, donde un troyano en actualizaciones afectó a agencias gubernamentales, o el malware en CCleaner en 2017.

En América Latina, donde la adopción de software open-source es alta debido a costos accesibles, estos riesgos se magnifican por la falta de recursos para parches oportunos en PYMEs. Iniciativas como las de la OEA (Organización de Estados Americanos) promueven marcos de ciberseguridad regionales, enfatizando la educación en actualizaciones seguras.

Para desarrolladores, adoptar SBOM (Software Bill of Materials) es crucial, permitiendo rastrear componentes vulnerables en actualizadores. Estándares como SPDX o CycloneDX facilitan esto, integrándose con herramientas CI/CD para escaneos automáticos.

En cuanto a blockchain, su aplicación en ciberseguridad va más allá: protocolos como Zero-Knowledge Proofs podrían verificar actualizaciones sin revelar detalles sensibles, ideal para software propietario. Proyectos experimentales, como Chainlink’s oráculos descentralizados, podrían resolver dominios DNS de manera segura, mitigando envenenamientos.

La IA complementa esto mediante análisis predictivo. Algoritmos de deep learning, entrenados en datasets de vulnerabilidades como CVE Details, pueden generar alertas proactivas sobre patrones en código similar al de Notepad++. Empresas como IBM Watson for Cyber Security ya despliegan esto, reduciendo tiempos de respuesta de días a horas.

Recomendaciones para Usuarios y Organizaciones

Para usuarios individuales, se aconseja verificar manualmente las actualizaciones desde fuentes oficiales y utilizar antivirus con módulos de protección de cadena de suministro, como ESET o Malwarebytes. En organizaciones, implementar políticas de zero-trust, donde cada actualización se aprueba vía workflows automatizados, minimiza exposiciones.

Además, capacitar al personal en reconocimiento de actualizaciones sospechosas—como notificaciones inesperadas o descargas lentas—fomenta una cultura de seguridad. Herramientas gratuitas como VirusTotal permiten escanear binarios antes de instalación, verificando hashes contra bases de datos comunitarias.

En resumen, este parche en Notepad++ refuerza la importancia de la vigilancia continua en software cotidiano, recordándonos que incluso herramientas benignas pueden convertirse en puertas de entrada para amenazas avanzadas.

Cierre: Lecciones Aprendidas y Perspectivas Futuras

La corrección de la vulnerabilidad CVE-2024-46127 en Notepad++ ejemplifica cómo la colaboración entre investigadores, desarrolladores y comunidades puede fortalecer la resiliencia digital. Mirando hacia el futuro, la convergencia de IA, blockchain y prácticas de ciberseguridad proactivas promete reducir incidencias similares, asegurando que herramientas esenciales como editores de texto permanezcan seguras en un panorama de amenazas en evolución. La adopción generalizada de estos enfoques no solo protege datos individuales, sino que fortalece la infraestructura digital global.

Para más información visita la Fuente original.