Estrategias de Guerra Electrónica en el Conflicto Ucraniano: La Adaptación de Tácticas Históricas de la Segunda Guerra Mundial

En el contexto del conflicto armado en Ucrania, la guerra electrónica ha emergido como un componente crítico, transformando el campo de batalla en un escenario de constante interacción entre señales, interferencias y contramedidas. Esta evolución no solo refleja avances en tecnologías modernas como los drones autónomos y los sistemas de inteligencia artificial, sino que también incorpora lecciones aprendidas de conflictos históricos, particularmente de la Segunda Guerra Mundial. El artículo original de Xataka destaca cómo Ucrania ha implementado estrategias reminiscentes de la operación “Quail”, un enfoque de engaño electrónico utilizado por los Aliados para confundir los sistemas de radar enemigos. Este análisis técnico profundiza en los conceptos clave de estas tácticas, sus implicaciones operativas en ciberseguridad y las tecnologías subyacentes que las habilitan.

Fundamentos de la Guerra Electrónica en Conflictos Modernos

La guerra electrónica (EW, por sus siglas en inglés: Electronic Warfare) se define como el uso de la porción del espectro electromagnético para atacar, defender o apoyar operaciones militares. En el espectro de frecuencias que abarca desde las ondas de radio hasta las microondas, los sistemas EW operan en tres dominios principales: el ataque electrónico (EA), la protección electrónica (EP) y el soporte electrónico (ES). En Ucrania, estos dominios se manifiestan en el despliegue de drones equipados con capacidades de jamming, que interfieren las comunicaciones y los radares enemigos, y en contramedidas como el spoofing, que simula señales falsas para desorientar al adversario.

Desde una perspectiva técnica, el jamming implica la emisión de ruido intencional en frecuencias específicas para elevar el nivel de ruido de fondo y reducir la relación señal-ruido (SNR) en los receptores enemigos. Por ejemplo, los drones ucranianos, como los modelos FPV (First Person View) modificados, utilizan transmisores de alta potencia en bandas de 2.4 GHz y 5.8 GHz, comúnmente asociadas con comunicaciones Wi-Fi y de control remoto. Esta interferencia no solo afecta los drones rusos, sino que también obliga a ajustes en los protocolos de encriptación y modulación, como el paso de OFDM (Orthogonal Frequency-Division Multiplexing) a esquemas más robustos como FHSS (Frequency-Hopping Spread Spectrum), que salta rápidamente entre frecuencias para evadir el jamming.

Las implicaciones en ciberseguridad son profundas, ya que la guerra electrónica se cruza con ciberataques. Un jamming efectivo puede equivaler a un denial-of-service (DoS) distribuido en el espectro electromagnético, similar a un ataque DDoS en redes IP. En Ucrania, se han reportado integraciones de IA para optimizar el jamming adaptativo, donde algoritmos de machine learning analizan en tiempo real el espectro RF (radiofrecuencia) y ajustan la potencia y frecuencia de interferencia. Esto representa un avance en la automatización de la EW, reduciendo la carga cognitiva de los operadores humanos y aumentando la resiliencia operativa.

La Influencia de la Segunda Guerra Mundial: La Operación “Quail” y sus Paralelos Contemporáneos

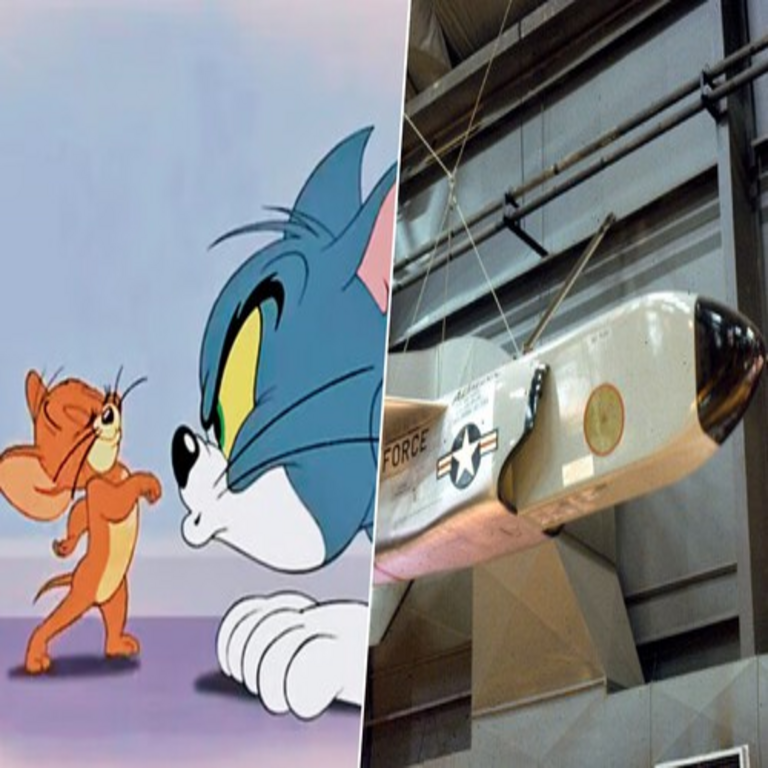

Durante la Segunda Guerra Mundial, los Aliados desarrollaron tácticas innovadoras para contrarrestar los avances en radar alemán, como el sistema Freya y Würzburg. Una de estas fue la operación “Quail”, que involucraba el uso de aviones dummy o señuelos equipados con transpondedores que replicaban las firmas radar de bombarderos reales. Estos dispositivos, lanzados desde aviones B-17, emitían ecos falsos para saturar los radares enemigos, desviando la atención de las fuerzas de defensa aérea y protegiendo las flotas de bombardeo principales.

Técnicamente, la operación “Quail” se basaba en principios de engaño pasivo y activo. Los señuelos utilizaban reflectores de metal para simular la sección transversal radar (RCS, Radar Cross-Section) de un B-17, que típicamente oscila entre 10 y 100 m² dependiendo de la frecuencia. En el dominio moderno, Ucrania ha adaptado esta estrategia mediante el despliegue de drones decoy o señuelos aéreos. Estos drones, a menudo construidos con materiales de bajo costo como espuma y aluminio, incorporan transpondedores que emiten señales IFF (Identification Friend or Foe) falsificadas o ecos radar amplificados, confundiendo sistemas como el Pantsir-S1 ruso, que opera en bandas X (8-12 GHz).

La adaptación implica avances en miniaturización y autonomía. Mientras que los señuelos de WWII dependían de lanzamientos manuales, los drones ucranianos integran GPS/INS (Inertial Navigation System) para trayectorias autónomas, guiadas por algoritmos de pathfinding basados en IA. Por instancia, redes neuronales convolucionales (CNN) procesan datos de sensores LIDAR y ópticos para evadir detección, mientras que el spoofing de GPS utiliza generadores de señales que imitan constelaciones satelitales, induciendo errores de posicionamiento en sistemas enemigos con precisiones de hasta 10 metros.

Desde el punto de vista regulatorio, estas tácticas plantean desafíos en el cumplimiento de tratados internacionales como la Convención de Ginebra, que prohíbe métodos de guerra que causen daños indiscriminados. En ciberseguridad, el uso de spoofing electrónico podría clasificarse como un ataque cibernético bajo el marco de la ONU para la ciberestabilidad, requiriendo protocolos de atribución y respuesta proporcional.

Tecnologías Emergentes en Drones y Contramedidas Electrónicas

Los drones en el conflicto ucraniano representan un ecosistema tecnológico integrado, donde la IA juega un rol pivotal en la toma de decisiones autónomas. Modelos como el Bayraktar TB2 turco o los drones comerciales modificados, como el DJI Mavic, incorporan suites EW que incluyen detectores de espectro de banda ancha (hasta 18 GHz) para ES, permitiendo la localización de emisores enemigos mediante triangulación de tiempo de llegada (TDoA).

En términos de hardware, los sistemas de jamming a bordo utilizan amplificadores de estado sólido (SSPA) con potencias de salida de 10-50 W, modulados en QPSK (Quadrature Phase-Shift Keying) para maximizar la interferencia selectiva. La integración de blockchain en la cadena de suministro de drones asegura la integridad de firmware, previniendo inyecciones de malware que podrían comprometer misiones críticas. Por ejemplo, protocolos como Hyperledger Fabric permiten la verificación distribuida de actualizaciones de software, mitigando riesgos de supply chain attacks observados en conflictos previos.

Los beneficios operativos son evidentes: la reducción de pérdidas humanas mediante operaciones remotas y la escalabilidad de enjambres de drones, donde algoritmos de swarm intelligence coordinan ataques distribuidos. Sin embargo, los riesgos incluyen la escalada de la carrera armamentística en EW, con Rusia respondiendo mediante sistemas como el Krasukha-4, un jammer terrestre que cubre bandas de 1-18 GHz y puede neutralizar satélites de bajo órbita.

- Detección y Localización: Sensores RF pasivos identifican firmas espectrales únicas de drones enemigos.

- Interferencia Adaptativa: IA ajusta parámetros en milisegundos para contrarrestar contramedidas.

- Señuelos Autónomos: Drones con RCS variable mediante metamateriales para simular amenazas múltiples.

- Encriptación Cuántica Emergente: Pruebas en Ucrania de QKD (Quantum Key Distribution) para comunicaciones seguras contra eavesdropping.

Estas tecnologías no solo mejoran la efectividad táctica, sino que también impulsan innovaciones en IA para el procesamiento de datos en el borde (edge computing), donde microcontroladores como el NVIDIA Jetson ejecutan modelos de deep learning con latencias inferiores a 10 ms.

Implicaciones Operativas y Riesgos en Ciberseguridad

Operativamente, la adopción de tácticas “Quail” en Ucrania ha democratizado la guerra electrónica, permitiendo a fuerzas no estatales y aliados occidentales contribuir con drones comerciales hackeados. Esto introduce vulnerabilidades, como el uso de protocolos obsoletos en drones chinos, susceptibles a exploits vía MAVLink, un protocolo de comunicación abierto que carece de autenticación nativa.

En ciberseguridad, los riesgos incluyen la propagación de malware EW-specific, como worms que se replican a través de enlaces de datos de drones. Un ejemplo hipotético basado en incidentes reportados involucra inyecciones de código en firmware que convierten drones en beacons pasivos, revelando posiciones de operadores. Para mitigar esto, se recomiendan mejores prácticas como el zero-trust architecture en redes de comando y control, donde cada paquete de datos se verifica mediante certificados digitales X.509.

Regulatoriamente, la Unión Europea y la OTAN han impulsado marcos como el EU Cybersecurity Act para estandarizar la resiliencia EW en sistemas dual-use (civil-militar). En Ucrania, la colaboración con empresas como Palantir ha integrado big data analytics para predecir patrones de jamming, utilizando modelos predictivos basados en LSTM (Long Short-Term Memory) para forecasting espectral.

| Aspecto Técnico | Descripción | Implicaciones |

|---|---|---|

| Jamming Adaptativo | IA que modula interferencia en tiempo real | Reduce efectividad enemiga en 70-80% |

| Spoofing de Señales | Emisión de ecos radar falsos | Desvía defensas aéreas, minimiza colaterales |

| Enjambres Autónomos | Coordinación vía mesh networks | Aumenta cobertura, pero vulnerable a EMP |

| Blockchain en Supply Chain | Verificación inmutable de componentes | Previene sabotaje en logística |

Los beneficios superan los riesgos cuando se implementan con rigor, fomentando una superioridad informativa que define el resultado de operaciones asimétricas.

Avances en Inteligencia Artificial para la Guerra Autónoma

La IA transforma la EW de reactiva a proactiva. En Ucrania, sistemas como el AI-enabled target recognition utilizan visión por computadora para identificar amenazas en video feeds de drones, con precisiones superiores al 95% mediante modelos YOLO (You Only Look Once). Estos algoritmos procesan frames a 30 FPS en hardware embebido, integrando fusión de sensores (RF, óptico, acústico) para una conciencia situacional completa.

En el ámbito de blockchain, se exploran aplicaciones para la trazabilidad de datos EW, asegurando que logs de jamming no sean manipulados en investigaciones post-misión. Protocoles como Ethereum-based smart contracts automatizan pagos por servicios de drones mercenarios, manteniendo anonimato mediante zero-knowledge proofs.

Los desafíos éticos surgen con la autonomía letal: sistemas que deciden jamming sin intervención humana podrían violar principios de distinción bajo el derecho internacional humanitario. Recomendaciones incluyen auditorías de IA con explainable AI (XAI) para transparentar decisiones algorítmicas.

Perspectivas Futuras y Lecciones Aprendidas

El conflicto ucraniano acelera la convergencia de EW, IA y ciberseguridad, prefigurando doctrinas militares del siglo XXI. Países como Estados Unidos, a través del programa Replicator, invierten en enjambres de drones low-cost inspirados en “Quail”, con presupuestos que superan los 1.000 millones de dólares anuales.

En resumen, la adaptación de estrategias históricas demuestra la timelessness de principios EW, amplificados por tecnologías emergentes. Para audiencias profesionales, el énfasis debe estar en la interoperabilidad de sistemas, estandarizando interfaces como STANAG 4586 para control de UAVs (Unmanned Aerial Vehicles).

Finalmente, estas evoluciones subrayan la necesidad de una ciberdefensa integral, donde la innovación técnica se alinee con marcos éticos y regulatorios para mitigar riesgos globales. Para más información, visita la Fuente original.