Los riesgos de la explotación de Shellter como herramienta de red teaming para la propagación de infostealers

Introducción

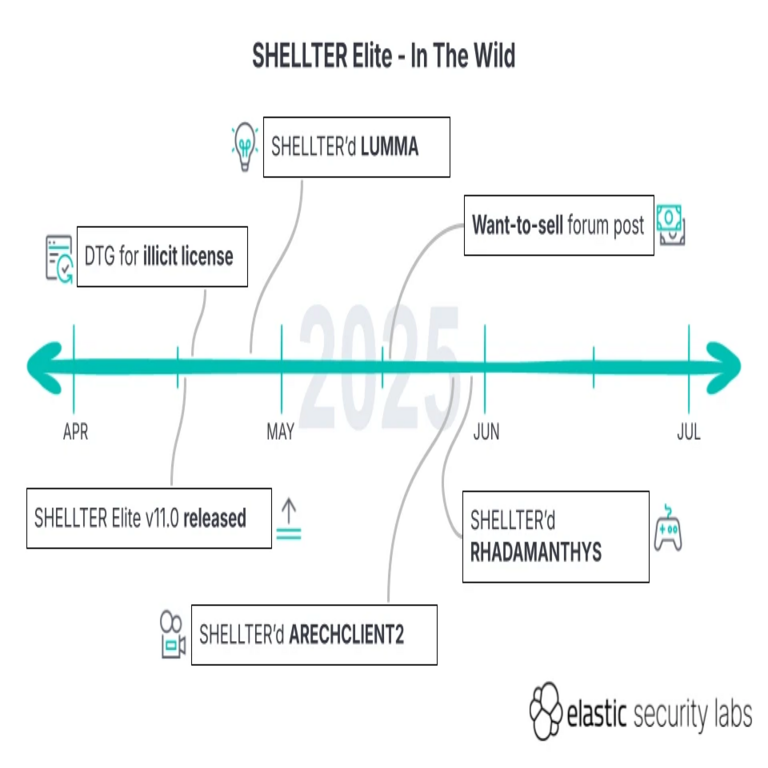

Recientemente, se ha reportado que los cibercriminales están aprovechando una herramienta legítima de red teaming llamada Shellter, la cual está diseñada para permitir la creación de malware en entornos controlados. Esta situación ha suscitado preocupaciones en el ámbito de la ciberseguridad, ya que se ha observado un incremento en el uso de esta herramienta para propagar infostealers, un tipo de malware destinado a robar información sensible.

Análisis técnico del uso indebido de Shellter

Shellter es una herramienta conocida por su capacidad para empaquetar y ocultar código malicioso dentro de aplicaciones legítimas. Originalmente concebida para realizar pruebas de penetración y evaluaciones de seguridad, ha sido manipulada por actores maliciosos que buscan explotar sus características para infiltrar sistemas y robar datos.

La técnica utilizada por los atacantes implica inyectar código malicioso en procesos normales. Este enfoque no solo permite evadir detección por parte de soluciones antivirus tradicionales, sino que también facilita la ejecución del malware en entornos donde las medidas de seguridad son más laxas. Los infostealers derivados del uso indebido de Shellter pueden extraer credenciales, información financiera y otros datos valiosos.

Tecnologías y herramientas implicadas

El uso indebido de Shellter se da en un contexto donde diversas tecnologías y herramientas coexisten. A continuación se detallan algunas:

- Shellter: Herramienta utilizada para crear versiones modificadas de software con código oculto.

- Infostealers: Malware cuyo objetivo es recolectar información privada del usuario.

- Sistemas Antivirus: Soluciones diseñadas para detectar y neutralizar amenazas informáticas, aunque a veces son ineficaces contra técnicas avanzadas como las empleadas con Shellter.

Implicaciones operativas y regulatorias

La utilización malintencionada de herramientas legítimas plantea serios desafíos operativos. Las organizaciones deben reforzar sus defensas ante estas técnicas avanzadas mediante:

- Aumento en la capacitación: Es fundamental educar al personal sobre las amenazas emergentes y cómo identificar comportamientos sospechosos en los sistemas.

- Estrategias proactivas: Implementar soluciones que utilicen inteligencia artificial (IA) para detectar patrones anómalos que pueden indicar una infección por malware.

- Cumplimiento normativo: Las organizaciones deben asegurarse de cumplir con regulaciones relacionadas con la protección de datos, lo cual incluye reportar incidentes relacionados con el robo de información sensible.

Riesgos asociados al uso indebido

No solo hay un riesgo inmediato relacionado con el robo de datos; también existen consecuencias a largo plazo para las organizaciones afectadas. Estos riesgos incluyen:

- Pérdida financiera: El costo asociado a la recuperación después del ataque puede ser significativo.

- Deterioro reputacional: La confianza del cliente puede verse afectada tras una brecha importante en los datos.

- Sanciones legales: Dependiendo del ámbito regulatorio al que estén sujetas las organizaciones, pueden enfrentarse a multas o sanciones debido al incumplimiento normativo tras una violación grave.

Estrategias defensivas contra ataques utilizando Shellter

A medida que los atacantes continúan adaptándose y utilizando herramientas como Shellter, las organizaciones deben implementar estrategias robustas para mitigar estos riesgos. Algunas recomendaciones incluyen:

- Análisis regular del tráfico interno;

- Mantenimiento actualizado del software antivirus;

- Ejecución periódica de pruebas de penetración;

- Cifrado riguroso correcto;

CVE relacionado

A pesar del enfoque actual sobre el uso indebido específico mencionado anteriormente, es relevante destacar la existencia continua y creciente preocupación por vulnerabilidades sistemáticas como CVE-2025-29966 que podrían ser explotadas simultáneamente junto con técnicas como las empleadas mediante Shellter. La identificación precisa y remediación oportuna es crucial para mantener un entorno seguro frente a múltiples vectores potenciales.

Conclusión

A medida que los métodos utilizados por los cibercriminales evolucionan, también lo deben hacer las estrategias defensivas implementadas por las organizaciones. La explotación inapropiadade herramientas como Shellter resalta la necesidad urgente no solode mejorar las prácticas actuales sino también adoptar un enfoque proactivo hacia la ciberseguridad integral. Consciente o inconscientemente, cada organización se ve involucrada en esta guerra constante entre ofensores y defensores digitales; entender esta dinámica es clave para protegerse adecuadamente contra amenazas emergentes. Para más información visita la Fuente original.