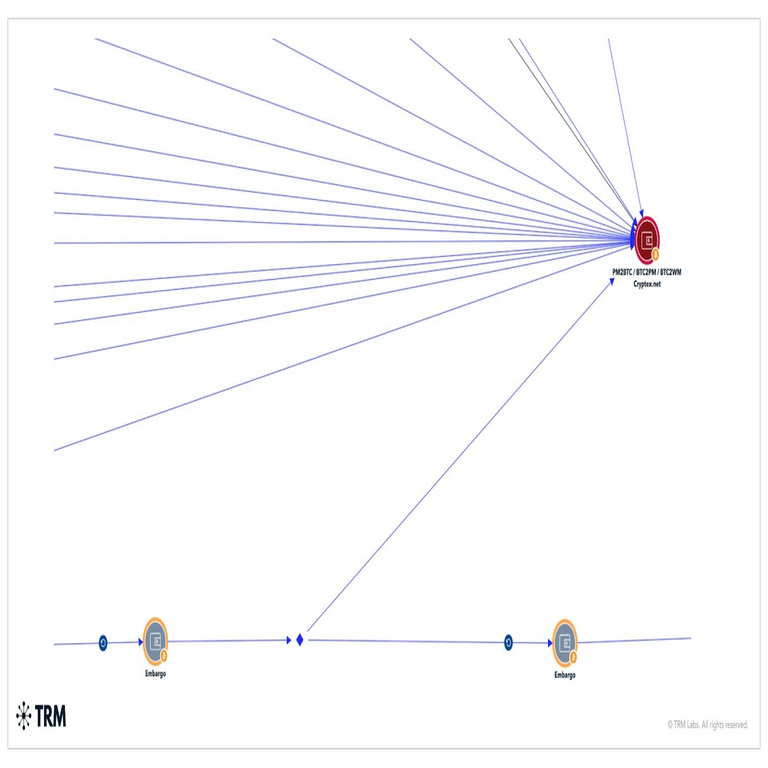

Análisis del impacto del ransomware Embargo: 34.2 millones de dólares en criptomonedas desde abril de 2024

El ransomware Embargo ha emergido como una de las principales amenazas cibernéticas, acumulando un total de 34.2 millones de dólares en criptomonedas desde su aparición en abril de 2024. Este artículo examina los aspectos técnicos y operativos asociados con esta campaña, así como sus implicaciones para la ciberseguridad y el uso de criptomonedas en actividades delictivas.

Descripción técnica del ransomware Embargo

El ransomware Embargo utiliza técnicas avanzadas para cifrar la información de las víctimas, exigiendo rescates exorbitantes en criptomonedas. Este tipo de malware ha evolucionado para incluir múltiples métodos de propagación, aprovechando vulnerabilidades en sistemas operativos y aplicaciones desactualizadas.

- Técnicas de cifrado: El ransomware emplea algoritmos robustos que dificultan la recuperación de datos sin la clave adecuada. Esto incluye el uso de algoritmos asimétricos que generan una clave pública y otra privada, lo que complica aún más el proceso para las víctimas.

- Propagación: Utiliza técnicas como el phishing y exploits dirigidos a software vulnerable para infectar redes corporativas rápidamente.

- Comunicación con los servidores C&C: El malware se conecta a servidores de comando y control (C&C) a través de proxies anónimos, facilitando la comunicación segura entre el atacante y el software malicioso.

Implicaciones operativas y riesgos asociados

La proliferación del ransomware Embargo plantea varios riesgos tanto para organizaciones como para individuos:

- Pérdida financiera: Las demandas elevadas por parte de los atacantes pueden resultar en pérdidas significativas, además del costo asociado a la recuperación y restauración del sistema.

- Pérdida reputacional: Las empresas afectadas pueden sufrir daños a su reputación, lo que puede llevar a una disminución en la confianza del cliente y afectar su posición competitiva.

- Cumplimiento normativo: La gestión inadecuada de incidentes relacionados con ransomware puede resultar en violaciones a regulaciones como GDPR o HIPAA, lo que acarrea sanciones adicionales.

Estrategias defensivas contra el ransomware

Dada la creciente amenaza representada por el ransomware Embargo, es imperativo implementar estrategias defensivas efectivas:

- Copia de seguridad regular: Mantener copias actualizadas y seguras permite restaurar datos sin necesidad de pagar rescates.

- Mantenimiento actualizado del software: Asegurarse de que todos los sistemas operativos y aplicaciones estén actualizados reduce las vulnerabilidades explotables por los atacantes.

- Sensibilización sobre seguridad cibernética: Capacitar a empleados sobre cómo reconocer correos electrónicos sospechosos puede disminuir significativamente las probabilidades de infección inicial.

Tendencias emergentes: Criptomonedas y cibercriminalidad

A medida que el uso generalizado de criptomonedas continúa creciendo, su adopción por parte del crimen organizado también se intensifica. Las transacciones anónimas ofrecen un nivel adicional de protección para los atacantes, dificultando su rastreo e identificación por parte de las autoridades encargadas.

A través del análisis realizado hasta ahora sobre el caso específico del ransomware Embargo, se evidencia cómo este tipo particular de ataque no solo afecta a las organizaciones objetivo sino también al ecosistema financiero global al fomentar actividades ilícitas mediante tecnologías emergentes como blockchain.

Conclusión

A medida que avanzamos hacia un entorno digital cada vez más interconectado, es vital comprender los mecanismos detrás del ransomware como Embargo. La implementación proactiva de medidas preventivas junto con una mayor conciencia sobre la seguridad cibernética son esenciales para mitigar los riesgos asociados con estas amenazas. Para más información visita la Fuente original.