Vulnerabilidades en Cajeros Automáticos: Ataques Potenciales con Dispositivos Móviles

Los cajeros automáticos (ATM, por sus siglas en inglés) representan un pilar fundamental en el ecosistema financiero moderno, facilitando transacciones diarias para millones de usuarios en todo el mundo. Sin embargo, su exposición a amenazas cibernéticas ha aumentado considerablemente con el avance de las tecnologías móviles. En este artículo, exploramos las vulnerabilidades inherentes a estos dispositivos y cómo los smartphones podrían explotarlas en escenarios hipotéticos de ciberseguridad. El enfoque se centra en el análisis técnico de riesgos, con énfasis en la prevención y las mejores prácticas para mitigar tales amenazas, alineándonos con estándares internacionales como PCI DSS y regulaciones de seguridad financiera.

Arquitectura Básica de un Cajero Automático

Para comprender las vulnerabilidades, es esencial revisar la arquitectura subyacente de un ATM. Estos sistemas típicamente consisten en hardware especializado, software embebido y conexiones de red. El hardware incluye un procesador central, lectores de tarjetas magnéticas o chips EMV, dispensadores de efectivo y pantallas táctiles. El software, a menudo basado en sistemas operativos legacy como Windows XP embebido o variantes de Linux, maneja las transacciones y se comunica con servidores bancarios a través de protocolos como NDC (Network Data Control) o DDC (Diebold Direct Connect).

Las conexiones de red representan un punto crítico: muchos ATMs se conectan vía líneas telefónicas analógicas, Ethernet o incluso redes inalámbricas modernas. Esta diversidad genera brechas de seguridad, especialmente cuando se integran componentes IoT o módulos de comunicación inalámbrica. Por ejemplo, el uso de Bluetooth o NFC en ATMs más recientes abre puertas a interacciones no autorizadas desde dispositivos cercanos, como smartphones.

- Componentes clave: Lector de tarjetas, dispensador de billetes, módulo de encriptación y interfaz de usuario.

- Sistemas operativos comunes: Versiones obsoletas que no reciben parches de seguridad regulares.

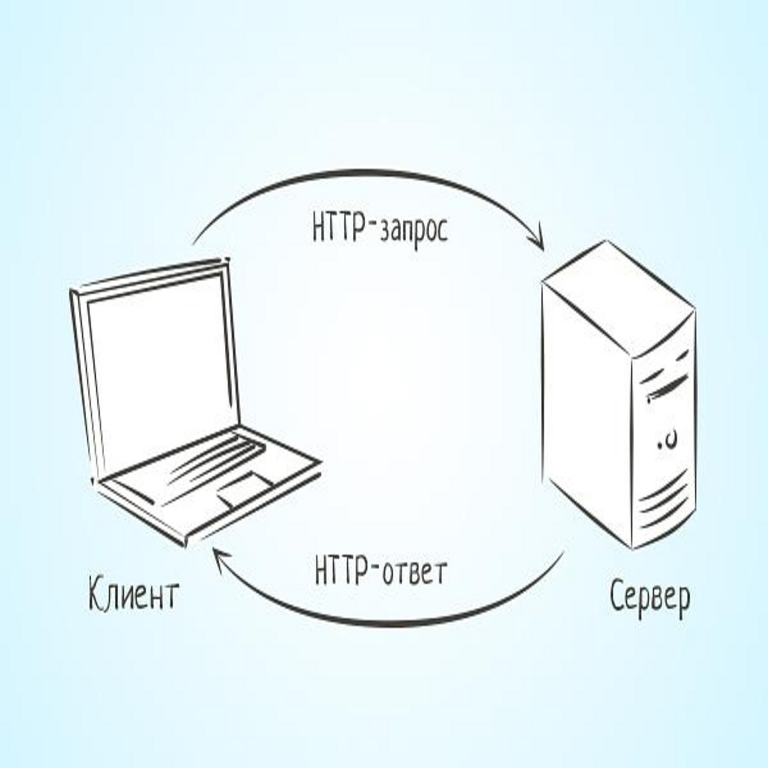

- Protocolos de comunicación: Exposición a ataques de intermediario (man-in-the-middle) si no se implementa TLS adecuadamente.

En entornos latinoamericanos, donde la infraestructura bancaria varía ampliamente, estos ATMs a menudo operan en redes compartidas con proveedores de servicios, incrementando el riesgo de fugas de datos. Según informes de la Asociación de Bancos de América Latina, más del 40% de los incidentes de fraude en ATMs involucran manipulación física o digital en los últimos años.

Evolución de las Amenazas Cibernéticas en ATMs

Las amenazas a los cajeros automáticos han evolucionado desde ataques físicos simples, como el skimming de tarjetas, hasta exploits digitales sofisticados. En la era de la movilidad, los smartphones emergen como herramientas versátiles para los atacantes, gracias a su capacidad de procesamiento, conectividad y sensores integrados. Un smartphone moderno puede actuar como un dispositivo de inyección de malware, un emulador de tarjetas o incluso un nodo en una red de bots.

Históricamente, los ataques a ATMs se centraban en hardware: instalación de falsos lectores o cámaras espía. Hoy, con la digitalización, los vectores incluyen inyecciones de código remoto y explotación de APIs expuestas. En América Latina, casos reportados en países como México y Brasil destacan cómo malware como Ploutus o Cutlet Maker se propaga vía USB o redes inalámbricas, permitiendo extracciones no autorizadas.

El rol de los dispositivos móviles se amplifica por su ubiquidad. Un atacante podría usar un smartphone para escanear vulnerabilidades en el firmware del ATM mediante herramientas de análisis de red, como Wireshark adaptado para móviles o apps de escaneo NFC. Esto no implica endorsement de actividades ilícitas, sino un llamado a fortalecer defensas contra tales riesgos teóricos.

Mecanismos Hipotéticos de Explotación con Smartphones

En un análisis puramente teórico, consideremos cómo un smartphone podría interactuar con un ATM vulnerable. Primero, la proximidad física es clave: muchos ATMs carecen de blindaje contra señales inalámbricas, permitiendo que un dispositivo móvil detecte y manipule comunicaciones Bluetooth o Wi-Fi.

Uno de los vectores más discutidos es la emulación de tarjetas. Tecnologías como Host Card Emulation (HCE) en Android permiten que un smartphone simule una tarjeta de débito o crédito. Si un ATM no verifica adecuadamente la autenticación EMV, un atacante podría “clonar” una tarjeta legítima escaneada previamente. Esto requiere acceso a datos de la banda magnética o chip, obtenidos vía phishing o skimmers digitales.

- Escaneo NFC: Usando apps como NFC Tools, un smartphone podría leer tags en el lector del ATM si están expuestos.

- Inyección de comandos: A través de conexiones inalámbricas desprotegidas, enviar comandos para dispensar efectivo sin transacción válida.

- Explotación de software legacy: Malware móvil que se propaga al ATM vía puntos de carga USB públicos o accesos físicos temporales.

Otro escenario involucra ataques de denegación de servicio (DoS) móviles: un smartphone podría inundar el ATM con solicitudes falsas, agotando recursos y permitiendo accesos posteriores. En términos técnicos, esto explota debilidades en el stack de red del ATM, donde buffers overflows en protocolos obsoletos facilitan escaladas de privilegios.

Desde una perspectiva de ciberseguridad, estos mecanismos resaltan la necesidad de segmentación de redes. En Latinoamérica, donde muchos ATMs operan en entornos de baja conectividad, la dependencia de actualizaciones remotas agrava el problema. Estudios de Kaspersky Lab indican que el 70% de los ATMs globales corren software sin soporte, vulnerable a exploits conocidos como CVE-2018-0296 en componentes Cisco integrados.

Herramientas y Tecnologías Móviles en Ataques Teóricos

Los smartphones no operan en aislamiento; su ecosistema de apps y hardware los convierte en plataformas multifuncionales para pruebas de penetración éticas. Herramientas open-source como Metasploit para Android o Kali NetHunter permiten simular ataques en entornos controlados, evaluando fortalezas de ATMs.

Por ejemplo, el módulo NFC del smartphone puede usarse para relay attacks: capturar una transacción legítima en tiempo real y retransmitirla al ATM desde una distancia. Esto requiere dos dispositivos —uno cerca del usuario y otro cerca del ATM— coordinados vía internet. Técnicamente, involucra latencia mínima y encriptación rota si el ATM usa protocolos débiles como DES en lugar de AES-256.

En el ámbito de la IA, apps móviles con machine learning podrían analizar patrones de uso del ATM para predecir momentos de vulnerabilidad, como horas de bajo tráfico. Aunque especulativo, integra bibliotecas como TensorFlow Lite para procesar datos en edge computing, optimizando ataques hipotéticos.

- Apps de diagnóstico: Herramientas para mapear redes locales y detectar puertos abiertos en el ATM.

- Dispositivos complementarios: Raspberry Pi conectados a smartphones para amplificar señales o inyectar hardware malicioso.

- Blockchain y cripto: En ATMs que soportan criptomonedas, exploits en wallets integrados podrían drenar fondos vía transacciones falsificadas desde móviles.

En contextos latinoamericanos, la adopción de pagos móviles como Pix en Brasil o SPEI en México intersecta con ATMs, creando vectores híbridos. Un smartphone podría explotar APIs de integración bancaria si no se implementa OAuth 2.0 correctamente, permitiendo accesos no autorizados a cuentas vinculadas.

Medidas de Prevención y Mitigación

Frente a estos riesgos, las instituciones financieras deben priorizar una estrategia multicapa de seguridad. La actualización de firmware y software es primordial: migrar de sistemas legacy a plataformas seguras como Windows 10 IoT o Linux endurecido reduce la superficie de ataque.

En el plano físico, blindaje electromagnético y sensores de tamper-detection previenen manipulaciones. Para amenazas móviles, deshabilitar Bluetooth y NFC innecesarios, junto con firewalls que bloqueen tráfico no autorizado, es esencial. Monitoreo continuo con SIEM (Security Information and Event Management) detecta anomalías, como picos en comunicaciones desde dispositivos desconocidos.

- Encriptación robusta: Implementar end-to-end encryption para todas las transacciones, usando claves dinámicas.

- Autenticación multifactor: Integrar biometría o tokens móviles para verificar usuarios en ATMs.

- Auditorías regulares: Pruebas de penetración éticas simulando ataques móviles para identificar debilidades.

Regulatoriamente, en Latinoamérica, entidades como la Superintendencia de Bancos de varios países exigen compliance con estándares EMV y PCI. Colaboraciones con firmas como Symantec o locales como Stefanini fortalecen capacidades. Además, educación al usuario —evitar cargar dispositivos en puertos públicos y reportar comportamientos sospechosos— complementa las defensas técnicas.

La integración de IA en la seguridad de ATMs ofrece promesas: algoritmos de detección de anomalías pueden analizar patrones de transacciones en tiempo real, flagging interacciones inusuales desde smartphones. Blockchain, por su parte, podría securizar logs de transacciones, haciendo inalterables los registros de accesos.

Implicaciones Globales y Casos de Estudio

A nivel global, incidentes como el hackeo de ATMs en Europa del Este en 2018, donde malware se propagó vía redes, ilustran la escalabilidad de amenazas móviles. En Latinoamérica, un caso en Colombia en 2022 involucró skimmers digitales controlados remotamente desde apps móviles, resultando en pérdidas millonarias.

Estos ejemplos subrayan la interconexión: un exploit en un ATM puede propagarse a redes bancarias enteras si no hay aislamiento. En términos de blockchain, ATMs que manejan criptoactivos enfrentan riesgos únicos, como ataques 51% simulados en nodos locales vía dispositivos móviles potentes.

Políticas públicas deben evolucionar: incentivos para modernización de ATMs y sanciones por negligencia en seguridad. Organizaciones como INTERPOL destacan la necesidad de inteligencia compartida sobre herramientas móviles usadas en cibercrimen.

Perspectivas Futuras en Seguridad de ATMs

Mirando adelante, la convergencia de 5G y edge computing transformará ATMs en nodos inteligentes, pero también amplificará riesgos. Smartphones de próxima generación con capacidades cuánticas podrían romper encriptaciones actuales, demandando post-quantum cryptography.

En Latinoamérica, la expansión de banca digital post-pandemia acelera la adopción de ATMs contactless, requiriendo protocolos NFC seguros. Inversiones en R&D, como las de Nubank o Banco do Brasil, apuntan a ATMs autónomos con IA para auto-defensa.

Finalmente, la colaboración internacional es clave: foros como el Foro de Ciberseguridad de las Américas promueven estándares unificados contra amenazas móviles.

Conclusiones

Las vulnerabilidades en cajeros automáticos ante ataques potenciales con smartphones resaltan la urgencia de una ciberseguridad proactiva. Al entender estos riesgos teóricos —desde emulación de tarjetas hasta inyecciones inalámbricas— las instituciones pueden implementar defensas robustas, protegiendo no solo activos financieros sino la confianza pública en el sistema bancario. La evolución tecnológica exige vigilancia continua, integrando avances en IA y blockchain para un futuro más seguro. En última instancia, la prevención ética y educativa supera cualquier exploit hipotético, asegurando la resiliencia de la infraestructura financiera en América Latina y más allá.

Para más información visita la Fuente original.