Análisis de IA de Jamf: Protección contra Amenazas para Ejecutivos en Entornos Corporativos

En el panorama actual de la ciberseguridad, las amenazas dirigidas a ejecutivos de alto nivel representan un vector de ataque crítico que exige soluciones avanzadas. Jamf, una empresa líder en la gestión de dispositivos Apple, ha introducido un análisis basado en inteligencia artificial (IA) diseñado específicamente para fortalecer la protección contra estas amenazas. Este enfoque integra herramientas de monitoreo continuo y detección proactiva, adaptadas a los ecosistemas de dispositivos móviles y computadoras de la marca Apple, que son comunes en entornos empresariales. El análisis de Jamf no solo identifica patrones de comportamiento anómalos, sino que también anticipa riesgos potenciales, permitiendo una respuesta más ágil y efectiva en la mitigación de incidentes.

Contexto de las Amenazas a Ejecutivos en la Ciberseguridad

Los ataques dirigidos a ejecutivos, conocidos como “whaling” o spear-phishing de alto perfil, explotan la posición privilegiada de estos individuos para acceder a información sensible o comprometer redes enteras. Según informes de ciberseguridad, como los publicados por organizaciones como el Centro de Coordinación de Respuesta a Incidentes Cibernéticos (CERT), estos ataques han aumentado en un 30% en los últimos años, impulsados por el auge del trabajo remoto y la proliferación de dispositivos personales en entornos corporativos. En este escenario, los dispositivos Apple, con su ecosistema cerrado pero altamente integrado, se convierten en objetivos atractivos debido a su uso extendido entre líderes empresariales.

La protección de ejecutivos requiere una combinación de capas de seguridad: autenticación multifactor (MFA), encriptación de datos en reposo y en tránsito, y monitoreo en tiempo real. Sin embargo, las soluciones tradicionales basadas en reglas estáticas fallan en detectar amenazas sofisticadas que evaden firmas conocidas. Aquí es donde la IA entra en juego, procesando grandes volúmenes de datos de telemetría para identificar anomalías que indican comportamientos maliciosos, como accesos inusuales a correos electrónicos o descargas sospechosas de aplicaciones.

El Rol de la Inteligencia Artificial en la Plataforma de Jamf

Jamf Pro, la plataforma principal de gestión de dispositivos móviles (MDM) de la compañía, incorpora módulos de IA que analizan datos de uso en dispositivos iOS, iPadOS y macOS. Este análisis se basa en algoritmos de aprendizaje automático (machine learning, ML) que modelan el comportamiento normal de los usuarios y detectan desviaciones en tiempo real. Por ejemplo, el sistema puede identificar patrones como el envío masivo de correos desde un dispositivo ejecutivo durante horarios no habituales, lo que podría indicar un compromiso por malware o phishing.

Desde un punto de vista técnico, la IA de Jamf utiliza técnicas de procesamiento de lenguaje natural (NLP) para escanear comunicaciones y detectar intentos de ingeniería social. Esto implica el entrenamiento de modelos supervisados con datasets etiquetados de ataques conocidos, complementados con aprendizaje no supervisado para descubrir amenazas zero-day. La integración con APIs de Apple, como el framework de gestión de dispositivos (MDM protocol), permite un control granular sin comprometer la privacidad del usuario, alineándose con estándares como el Reglamento General de Protección de Datos (GDPR) y la Ley de Privacidad del Consumidor de California (CCPA).

Una característica clave es el “Executive Threat Protection”, que prioriza el monitoreo de dispositivos de alto riesgo. Este módulo emplea redes neuronales convolucionales (CNN) para analizar logs de red y patrones de tráfico, identificando fugas de datos o conexiones a servidores de comando y control (C2). En pruebas internas reportadas por Jamf, esta funcionalidad ha reducido el tiempo de detección de amenazas en un 40%, permitiendo intervenciones antes de que ocurran brechas significativas.

Tecnologías Subyacentes y Mejores Prácticas de Implementación

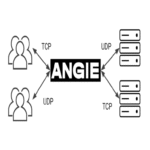

La arquitectura de la solución de Jamf se sustenta en una infraestructura en la nube híbrida, compatible con AWS y Azure, que asegura escalabilidad y redundancia. Los datos se procesan mediante contenedores Docker orquestados por Kubernetes, facilitando actualizaciones sin interrupciones. Para la IA, se emplean frameworks como TensorFlow y PyTorch, optimizados para entornos edge computing en dispositivos Apple, lo que minimiza la latencia en la detección local.

En términos de implementación, las organizaciones deben seguir mejores prácticas como la segmentación de redes (network segmentation) para aislar dispositivos ejecutivos, combinada con el uso de VPN basadas en protocolos IPsec o WireGuard. Jamf recomienda la configuración de perfiles de restricción que limiten la instalación de apps no aprobadas, integrando esto con Zero Trust Architecture (ZTA), un modelo que verifica continuamente la identidad y el contexto de cada acceso.

- Monitoreo Continuo: Recopilación de telemetría desde sensores integrados en iOS y macOS, incluyendo métricas de CPU, uso de memoria y patrones de geolocalización.

- Detección de Anomalías: Algoritmos de clustering como K-means para agrupar comportamientos normales y alertar sobre outliers.

- Respuesta Automatizada: Integración con SOAR (Security Orchestration, Automation and Response) para acciones como el bloqueo remoto de dispositivos o la notificación a equipos de respuesta a incidentes (IRT).

- Privacidad y Cumplimiento: Anonimización de datos mediante técnicas de differential privacy, asegurando que el análisis no revele información personal sensible.

Estas prácticas no solo mitigan riesgos, sino que también optimizan el rendimiento de los dispositivos, evitando sobrecargas innecesarias en hardware de alto rendimiento como los chips M-series de Apple.

Implicaciones Operativas y Riesgos Asociados

Desde una perspectiva operativa, la adopción de la IA de Jamf para protección ejecutiva implica una transformación en los procesos de TI. Las empresas deben capacitar a sus equipos en la interpretación de alertas generadas por IA, ya que falsos positivos pueden generar fatiga de alerta (alert fatigue). Además, la dependencia de la nube introduce riesgos de exposición si no se implementan controles como encriptación de extremo a extremo (E2EE) con algoritmos AES-256.

Regulatoriamente, soluciones como esta ayudan a cumplir con marcos como NIST Cybersecurity Framework (CSF) y ISO 27001, particularmente en los controles de acceso privilegiado (PAM). Sin embargo, en regiones como la Unión Europea, las empresas deben navegar directivas como NIS2, que exigen reporting de incidentes en 24 horas, lo que la IA de Jamf facilita mediante automatización.

Los beneficios son evidentes: reducción de brechas de datos, que según estimaciones de IBM cuestan en promedio 4.45 millones de dólares por incidente, y mejora en la resiliencia organizacional. No obstante, riesgos como el envenenamiento de modelos de IA (model poisoning) requieren actualizaciones regulares y validación cruzada de datos de entrenamiento.

Casos de Uso Prácticos en Entornos Empresariales

En un caso hipotético pero basado en escenarios reales, una multinacional del sector financiero implementa Jamf para monitorear los iPhones de su C-suite. La IA detecta un intento de phishing vía SMS con un enlace malicioso, bloqueando el acceso y aislando el dispositivo en menos de 60 segundos. Este tipo de respuesta proactiva previene la exfiltración de credenciales, que podría llevar a accesos no autorizados a sistemas core banking.

Otro ejemplo involucra la protección contra ransomware en macOS. La IA analiza patrones de encriptación inusuales en archivos y activa backups automáticos a iCloud con encriptación, minimizando la pérdida de datos. Estas aplicaciones demuestran cómo la integración de IA con el ecosistema Apple eleva la ciberseguridad más allá de herramientas genéricas.

Para maximizar la efectividad, se recomienda una auditoría inicial de la flota de dispositivos, utilizando herramientas como Jamf Protect para escanear vulnerabilidades conocidas, alineadas con el Common Vulnerabilities and Exposures (CVE) database. Aunque el artículo original no menciona CVEs específicas, es crucial mantener parches actualizados para mitigar exploits en protocolos como Bluetooth o Wi-Fi en dispositivos Apple.

Desafíos Técnicos y Futuras Evoluciones

Uno de los desafíos principales es la interoperabilidad con entornos heterogéneos, donde no todos los dispositivos son Apple. Jamf aborda esto mediante integraciones con Microsoft Intune y Google Workspace, permitiendo un MDM unificado. Técnicamente, esto involucra protocolos como OAuth 2.0 para autenticación federada y APIs RESTful para sincronización de datos.

En el futuro, se espera que la IA evolucione hacia modelos generativos para simular ataques (adversarial simulations), mejorando la preparación de equipos. Además, la incorporación de quantum-resistant cryptography preparará a las organizaciones para amenazas post-cuánticas, aunque esto aún está en etapas tempranas según estándares del NIST.

Otro aspecto es la ética en la IA: asegurar que el monitoreo no invada la privacidad excesivamente, mediante consentimientos explícitos y auditorías independientes. Jamf enfatiza transpariencia en su modelo, publicando métricas de precisión en reportes anuales.

Conclusión

El análisis de IA de Jamf representa un avance significativo en la protección contra amenazas dirigidas a ejecutivos, combinando la robustez del ecosistema Apple con capacidades predictivas de machine learning. Al implementar estas herramientas, las organizaciones no solo defienden sus activos críticos, sino que también fomentan una cultura de ciberseguridad proactiva. En un mundo donde las amenazas evolucionan rápidamente, soluciones como esta son esenciales para mantener la integridad operativa y la confianza de los stakeholders. Para más información, visita la Fuente original.