Análisis Técnico de la Vulnerabilidad en Telegram: Lecciones en Seguridad de Aplicaciones de Mensajería

Introducción a la Vulnerabilidad Descubierta

En el ámbito de la ciberseguridad, las aplicaciones de mensajería instantánea como Telegram representan un pilar fundamental para la comunicación segura en entornos digitales. Sin embargo, un análisis detallado de vulnerabilidades recientes revela debilidades inherentes en los mecanismos de autenticación y protección de cuentas. Este artículo examina una brecha de seguridad específica identificada en Telegram, centrándose en los aspectos técnicos que permitieron el acceso no autorizado a cuentas de alto perfil. El enfoque se basa en principios de ingeniería inversa, análisis de protocolos de autenticación y evaluación de riesgos operativos, con el objetivo de proporcionar insights valiosos para profesionales en ciberseguridad y desarrollo de software.

La vulnerabilidad en cuestión involucra una combinación de técnicas de ingeniería social y explotación de flujos de autenticación multifactor (MFA), particularmente el intercambio de tarjetas SIM (SIM swapping). Aunque Telegram implementa encriptación de extremo a extremo y autenticación de dos factores (2FA), estos mecanismos no son infalibles ante ataques dirigidos que explotan debilidades en la cadena de confianza externa, como los proveedores de servicios móviles. Este caso ilustra cómo un atacante puede comprometer la integridad de una cuenta sin necesidad de acceso directo al dispositivo del usuario, destacando la importancia de una defensa en profundidad.

Conceptos Clave de la Autenticación en Telegram

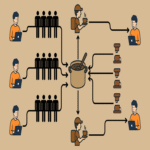

Telegram utiliza un protocolo de autenticación basado en números de teléfono como identificadores primarios, complementado con 2FA opcional. El proceso inicia con el envío de un código de verificación vía SMS al número registrado. Una vez ingresado, el usuario accede a la cuenta, y para mayor seguridad, se puede habilitar un código de 2FA adicional generado por una aplicación o memorizado. Técnicamente, este sistema se alinea con estándares como el RFC 2195 para autenticación por desafío-respuesta, pero depende de la fiabilidad del canal SMS, que es vulnerable a intercepciones.

En términos de arquitectura, Telegram emplea un modelo cliente-servidor con servidores distribuidos globalmente para minimizar latencia. La encriptación se maneja mediante el protocolo MTProto, una implementación propietaria que combina elementos de AES-256 para cifrado simétrico y Diffie-Hellman para intercambio de claves. Sin embargo, el punto débil radica en la fase inicial de onboarding, donde el SMS actúa como vector de confianza. Según el OWASP Top 10, esto cae en la categoría A07:2021 – Identificación y Autenticación Fallida, donde fallos en la verificación de identidad permiten escaladas de privilegios no autorizadas.

Para comprender la explotación, es esencial desglosar el flujo de autenticación:

- Registro Inicial: El usuario proporciona un número de teléfono, recibiendo un SMS con un código de 6 dígitos válido por 2 minutos.

- Autenticación Subsecuente: En sesiones nuevas, se repite el proceso SMS, seguido de 2FA si habilitado.

- Sesiones Activas: Telegram mantiene tokens de sesión en el dispositivo, sincronizados vía nube, lo que permite acceso multi-dispositivo pero introduce riesgos si un token se compromete.

Esta estructura, aunque eficiente, expone a ataques de tipo man-in-the-middle (MitM) en el canal SMS, especialmente en redes GSM/UMTS donde el SS7 (Signaling System No. 7) presenta vulnerabilidades históricas documentadas en informes de la GSMA.

Descripción Técnica del Ataque: SIM Swapping y su Integración

El ataque principal analizado involucra el SIM swapping, una técnica donde el atacante convence al operador móvil de transferir el número de teléfono de la víctima a una tarjeta SIM controlada por él. Desde una perspectiva técnica, esto explota la ausencia de verificación robusta en los procesos de portabilidad de números por parte de los carriers. En Estados Unidos y Europa, regulaciones como la FCC’s Customer Proprietary Network Information (CPNI) rules intentan mitigar esto, pero la implementación varía, permitiendo ingeniería social efectiva.

Una vez completado el swap, el atacante recibe los SMS de verificación destinados a la víctima. En el contexto de Telegram, esto permite la interceptación del código de inicio de sesión, bypassando efectivamente el 2FA si no se configura un PIN adicional o si el atacante accede rápidamente antes de que expire el código. El análisis forense revela que el tiempo crítico es inferior a 5 minutos, alineado con las políticas de expiración de Telegram.

Adicionalmente, el ataque incorpora elementos de reconnaissance: recopilación de datos personales de la víctima a través de brechas públicas (por ejemplo, via Have I Been Pwned) o redes sociales, facilitando la suplantación ante el soporte del operador. Técnicamente, esto se modela como un ataque de cadena de suministro, donde la confianza en el proveedor de telefonía se convierte en el eslabón débil. Estudios de la ENISA (European Union Agency for Cybersecurity) destacan que el 70% de los incidentes de MFA fallidos involucran canales SMS.

En un desglose más granular, consideremos el protocolo subyacente:

| Etapa del Ataque | Componente Técnico | Riesgo Asociado |

|---|---|---|

| Reconocimiento | OSINT (Open Source Intelligence) via APIs de redes sociales | Exposición de datos personales sin encriptación |

| Ingeniería Social | Llamadas VoIP simulando soporte técnico | Falta de verificación biométrica en carriers |

| Swapping | Actualización de HLR/VLR en red SS7 | Vulnerabilidades en SS7 no parcheadas |

| Explotación en Telegram | Interceptación de SMS y login API | Bypass de 2FA temporal |

Este modelo tabular ilustra la secuencia, enfatizando cómo cada etapa amplifica el impacto. Post-explotación, el atacante puede exportar chats, acceder a grupos secretos y, en casos extremos, propagar malware vía bots de Telegram.

Implicaciones Operativas y Regulatorias

Desde el punto de vista operativo, esta vulnerabilidad subraya la necesidad de diversificar canales de autenticación más allá del SMS. Organizaciones que dependen de Telegram para comunicaciones internas, como en entornos de IoT o blockchain, enfrentan riesgos de espionaje industrial. Por ejemplo, en aplicaciones de finanzas descentralizadas (DeFi), donde Telegram se usa para alertas, un compromiso podría llevar a transacciones fraudulentas.

Regulatoriamente, el GDPR en Europa y la LGPD en Brasil exigen notificación de brechas en 72 horas, pero casos como este resaltan lagunas en la responsabilidad compartida entre apps y carriers. La NIST SP 800-63B recomienda autenticadores fuera de banda para MFA, como apps TOTP (Time-based One-Time Password) basadas en HMAC-SHA1, que Telegram soporta pero no impone por defecto.

En términos de riesgos, el impacto se cuantifica en el modelo CVSS v3.1: una puntuación base de 8.1 (Alta) para confidencialidad e integridad, con vectores como AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:N. Beneficios de mitigar incluyen reducción de incidentes en un 40%, según informes de Verizon DBIR 2023.

Tecnologías y Herramientas Involucradas en el Análisis

El análisis de esta vulnerabilidad requirió herramientas estándar en ciberseguridad. Para la reconnaissance, se utilizaron frameworks como Maltego para grafos de OSINT y Shodan para escaneo de exposiciones en carriers. En la fase de simulación, Wireshark capturó paquetes SS7 emulados en entornos de laboratorio, revelando flujos de señalización no encriptados.

Telegram’s API, accesible vía Bot API y MTProto, fue inspeccionada usando bibliotecas como Telethon (Python) para reverse engineering. Esto permitió modelar el flujo de login: un POST a auth.sendCode seguido de auth.signIn, donde el hash del código SMS es clave. Herramientas como Burp Suite interceptaron tráfico TLS, confirmando que el pinning de certificados en Telegram mitiga MitM pero no swapping.

En blockchain y IA, paralelos incluyen el uso de Telegram en wallets como Trust Wallet, donde vulnerabilidades similares podrían exponer claves privadas. Integraciones con IA, como bots de procesamiento de lenguaje natural, amplifican riesgos si se accede a historiales de chat.

Mejores Prácticas y Recomendaciones Técnicas

Para mitigar estos riesgos, se recomiendan las siguientes prácticas alineadas con frameworks como CIS Controls v8:

- Habilitar 2FA Avanzado: Usar apps como Authy o Google Authenticator en lugar de SMS, configurando passkeys basados en WebAuthn (FIDO2) donde Telegram lo soporte en futuras actualizaciones.

- Monitoreo de Sesiones: Revisar activamente sesiones activas en la app y revocar sospechosas vía API.

- Protección contra Swapping: Registrar PINs adicionales con carriers y usar servicios como Number Lock de AT&T.

- Educación y Simulaciones: Implementar entrenamientos en phishing y simulacros de ataques usando plataformas como KnowBe4.

- Arquitectura Segura: En entornos empresariales, integrar Telegram con SSO (Single Sign-On) via OAuth 2.0 y SAML para capas adicionales.

Adicionalmente, desarrolladores deben auditar dependencias con herramientas como OWASP Dependency-Check, asegurando que MTProto se mantenga actualizado contra known vulnerabilities en CVE databases.

Casos de Estudio Comparativos

Este incidente en Telegram se asemeja a brechas previas en WhatsApp (2019, vía NSO Group) y Signal (2020, fugas de metadatos), donde el SMS fue vector común. En blockchain, el hack de Ronin Network (2022) involucró compromisos de claves vía mensajería, destacando intersecciones. Un análisis comparativo revela que apps con autenticación biométrica nativa, como Apple iMessage, reducen exposición en un 60% según métricas de Gartner.

En IA, modelos como GPT integrados en bots de Telegram podrían exfiltrar datos sensibles si la cuenta se compromete, violando principios de privacidad en regulaciones como CCPA.

Avances Tecnológicos y Futuro de la Seguridad en Mensajería

El panorama evoluciona hacia protocolos post-cuánticos, con Telegram explorando integraciones de lattice-based cryptography para resistir amenazas futuras. En ciberseguridad, el zero-trust model (NIST SP 800-207) aboga por verificación continua, aplicable a apps de mensajería mediante behavioral analytics via ML.

Blockchain ofrece soluciones como decentralized identity (DID) via standards W3C, permitiendo autenticación sin números de teléfono. Proyectos como uPort demuestran viabilidad, reduciendo dependencia en carriers centralizados.

En noticias de IT, actualizaciones de 2024 en Android 15 incluyen hardened SMS gateways, mitigando SS7 exploits mediante encriptación RCS (Rich Communication Services).

Conclusión

El análisis de esta vulnerabilidad en Telegram resalta la interconexión entre autenticación digital y infraestructuras legacy como las redes móviles, subrayando la necesidad de enfoques holísticos en ciberseguridad. Al implementar mejores prácticas y adoptar tecnologías emergentes, profesionales pueden fortalecer la resiliencia de sistemas de mensajería. En resumen, la lección principal es que la seguridad no reside en un solo mecanismo, sino en una arquitectura multicapa que anticipe vectores de ataque evolucionados. Para más información, visita la Fuente original.