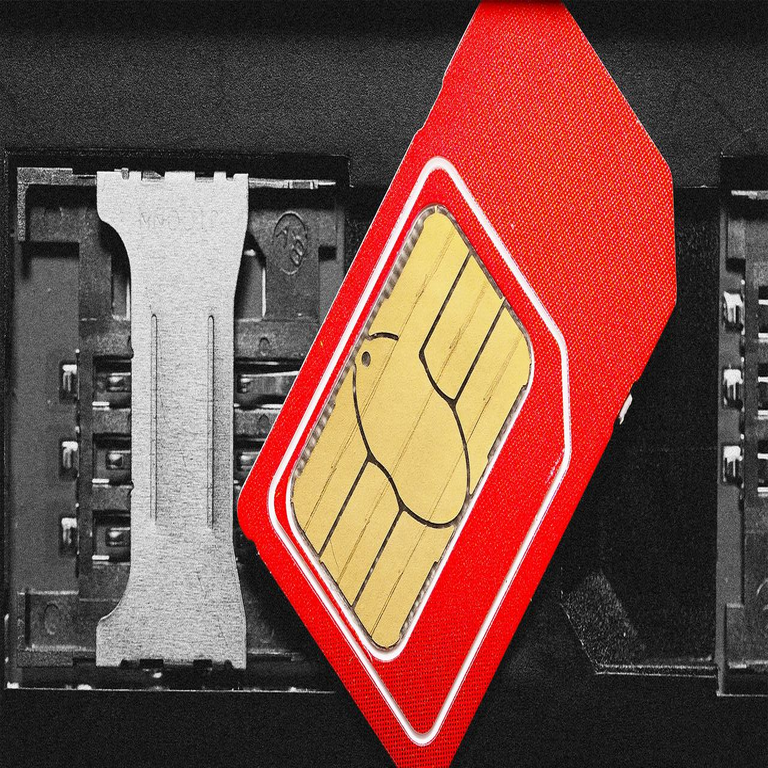

Las granjas de tarjetas SIM: un riesgo latente para la comunicación urbana

En los últimos años, el avance de las tecnologías móviles ha permitido una creciente interconexión entre dispositivos y sistemas. Sin embargo, este desarrollo también ha traído consigo nuevos desafíos en términos de seguridad y vulnerabilidades. Un fenómeno alarmante que ha surgido es la existencia de granjas de tarjetas SIM, que representan una amenaza potencial para las comunicaciones en ciudades enteras.

¿Qué son las granjas de tarjetas SIM?

Las granjas de tarjetas SIM son instalaciones que utilizan múltiples tarjetas SIM para realizar llamadas y enviar mensajes a gran escala. Estas configuraciones se emplean a menudo con fines maliciosos, como el envío masivo de spam o la realización de fraudes telefónicos. La capacidad de estas granjas para generar un alto volumen de tráfico puede sobrecargar las redes móviles, lo que resulta en interrupciones significativas en los servicios de comunicación.

Implicaciones operativas y riesgos asociados

La existencia y operación de estas granjas plantea serios riesgos operativos para las ciudades. Entre los principales problemas se incluyen:

- Interrupción del servicio: El uso masivo e indiscriminado de tarjetas SIM puede saturar las redes móviles, provocando caídas en el servicio que afectan tanto a usuarios individuales como a servicios críticos como ambulancias o cuerpos policiales.

- Aumento del fraude: Las granjas pueden facilitar actividades fraudulentas al permitir la realización anónima y masiva de llamadas no deseadas o estafas telefónicas.

- Dificultades en la identificación: La naturaleza dispersa y anónima del tráfico generado por estas granjas dificulta la identificación y rastreo de actividades ilícitas.

Tecnologías involucradas

Las granjas de tarjetas SIM utilizan diversas tecnologías para operar eficientemente. Algunos componentes clave incluyen:

- Sistemas GSM (Global System for Mobile Communications): La mayoría de estas operaciones se basan en tecnologías GSM, que permiten la conexión simultánea a múltiples líneas telefónicas mediante el uso eficaz de tarjetas SIM.

- Sistemas automatizados: Se implementan software y hardware automatizado para gestionar el tráfico generado por cada tarjeta SIM, optimizando así el rendimiento operativo.

- Técnicas avanzadas de ocultación: Estas instalaciones suelen emplear técnicas avanzadas para ocultar su actividad, dificultando su detección por parte de las autoridades reguladoras.

Estrategias preventivas y mejores prácticas

Dada la amenaza que representan las granjas de tarjetas SIM, es crucial implementar estrategias efectivas para mitigar sus efectos. Algunas recomendaciones incluyen:

- Aumentar la vigilancia regulatoria: Es esencial que los organismos reguladores intensifiquen sus esfuerzos para monitorear actividades inusuales en redes móviles e identificar patrones asociados con el uso indebido de tarjetas SIM.

- Colaboración entre operadores móviles: Fomentar un mayor intercambio de información entre diferentes operadores puede ayudar a detectar patrones sospechosos más rápidamente.

- Sensibilización del usuario final: Educar a los usuarios sobre los riesgos del spam telefónico y cómo identificar posibles fraudes puede contribuir a reducir el impacto generalizado provocado por estas operaciones ilícitas.

Análisis normativo

A medida que esta problemática crece, también lo hace la necesidad urgente por parte del marco normativo internacional y local para abordar estos desafíos emergentes. Las políticas deben adaptarse rápidamente al ritmo acelerado del cambio tecnológico, garantizando así un entorno seguro tanto para proveedores como usuarios finales.

Conclusión

A medida que avanzamos hacia un futuro más conectado, es vital estar alerta ante las amenazas emergentes como las granjas de tarjetas SIM. Proteger nuestras infraestructuras críticas debe ser una prioridad tanto para autoridades regulatorias como para operadores móviles. Implementando medidas proactivas se puede mitigar significativamente el riesgo asociado con este fenómeno disruptivo.

Para más información visita la Fuente original.