Vulnerabilidades en Procesadores Intel Xeon: Descubrimiento por Ingenieros de Google y sus Implicaciones en Ciberseguridad

Introducción a las Vulnerabilidades en Hardware

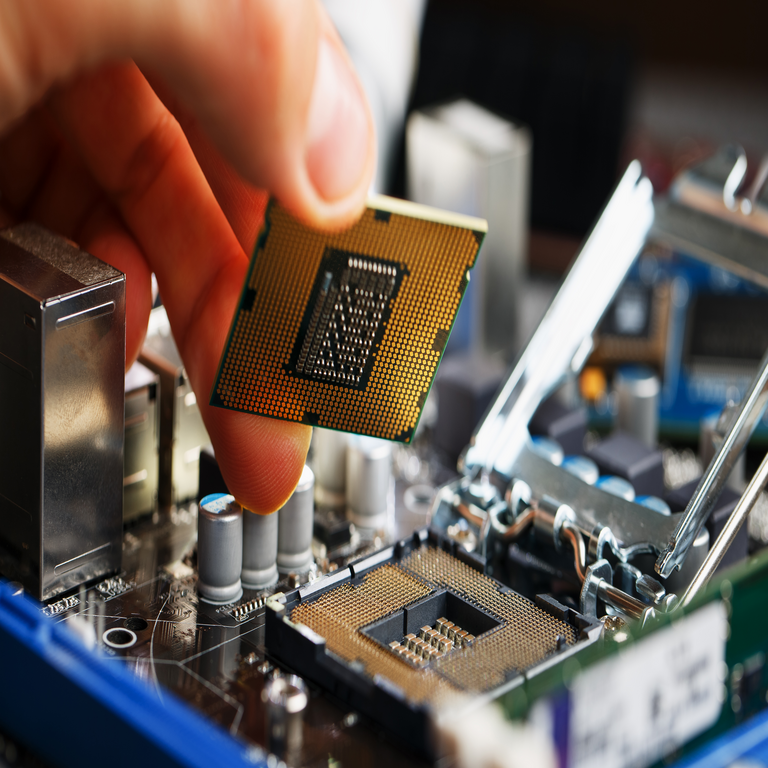

En el ámbito de la ciberseguridad, las vulnerabilidades inherentes al hardware representan un desafío significativo para las infraestructuras computacionales modernas. Los procesadores de alto rendimiento, como los de la familia Intel Xeon, son componentes críticos en entornos de centros de datos, computación en la nube y sistemas empresariales. Recientemente, Intel ha reconocido que ingenieros de Google identificaron fallos de seguridad en estos procesadores que podrían comprometer la integridad de los sistemas. Estas vulnerabilidades, relacionadas con el manejo de memoria y el microcódigo, destacan la intersección entre el diseño de hardware y las amenazas cibernéticas avanzadas.

El descubrimiento de estas debilidades subraya la importancia de la colaboración entre gigantes tecnológicos para fortalecer la resiliencia de las plataformas de cómputo. En un panorama donde los ataques de canal lateral y las explotaciones de fugas de información son comunes, entender los mecanismos subyacentes de estas vulnerabilidades es esencial para los profesionales de TI y ciberseguridad. Este artículo examina en profundidad los aspectos técnicos de las vulnerabilidades reportadas, sus potenciales impactos operativos y las estrategias de mitigación recomendadas.

Contexto Técnico de los Procesadores Intel Xeon

Los procesadores Intel Xeon están diseñados para aplicaciones de servidor y workstation de alto rendimiento, incorporando características como múltiples núcleos, soporte para memoria ECC (Error-Correcting Code) y optimizaciones para virtualización. Estos chips utilizan arquitecturas como x86-64, que incluyen mecanismos de protección de memoria como el ASLR (Address Space Layout Randomization) y el DEP (Data Execution Prevention). Sin embargo, las vulnerabilidades descubiertas por los ingenieros de Google se centran en el microcódigo, el firmware de bajo nivel que controla el comportamiento del procesador a nivel de instrucciones.

El microcódigo actúa como una capa intermedia entre el hardware físico y el software del sistema operativo, corrigiendo errores en el diseño del silicio y habilitando funciones avanzadas como la especulación de ejecución. En el caso de los Xeon, estas vulnerabilidades involucran fallos en la gestión de cachés y buffers que podrían permitir la lectura no autorizada de datos sensibles. Según reportes, los ingenieros de Google, trabajando en proyectos de seguridad como el equipo de Project Zero, detectaron patrones de comportamiento anómalo durante pruebas de penetración exhaustivas, revelando brechas que podrían ser explotadas para escalar privilegios o extraer claves criptográficas.

Históricamente, Intel ha enfrentado vulnerabilidades similares, como Spectre y Meltdown en 2018, que explotaban la ejecución especulativa para acceder a datos fuera de los límites de memoria permitidos. Aunque las nuevas vulnerabilidades en Xeon no son idénticas, comparten similitudes en su explotación de optimizaciones de rendimiento, lo que resalta la tensión entre velocidad computacional y seguridad. Los Xeon afectados pertenecen a generaciones recientes, como la serie Scalable, que soportan hasta 64 núcleos por socket y frecuencias turbo de hasta 4 GHz, haciendo que su adopción sea ubicua en entornos de big data y IA.

Detalles Técnicos de las Vulnerabilidades Identificadas

Las vulnerabilidades específicas reportadas involucran defectos en el manejo de transacciones de memoria transaccional (TSX), una extensión de la arquitectura Intel que permite ejecutar bloques de código de manera atómica para mejorar el paralelismo. En TSX, el procesador utiliza el Restricted Transactional Memory (RTM) para abortar transacciones fallidas, pero los ingenieros de Google encontraron que ciertas condiciones de carrera en el microcódigo permiten la persistencia de estados intermedios, facilitando ataques de canal lateral.

Desde un punto de vista técnico, un atacante podría explotar estas debilidades mediante código malicioso que induce fugas de información a través de mediciones de tiempo en accesos a caché L1 y L2. Por ejemplo, utilizando técnicas como Prime+Probe, un exploit podría mapear el estado de la caché compartida entre procesos, revelando fragmentos de datos encriptados o contraseñas. La severidad de estas vulnerabilidades se clasifica en el CVSS (Common Vulnerability Scoring System) con puntuaciones superiores a 7.5, indicando alto riesgo debido a la complejidad de explotación moderada y el impacto potencial en confidencialidad.

Además, estas fallas afectan el aislamiento de entornos virtualizados, como aquellos gestionados por hipervisores como VMware ESXi o KVM en Linux. En un escenario de multi-tenancy en la nube, un inquilino malicioso podría comprometer datos de otros usuarios sin necesidad de privilegios elevados. Intel ha detallado que las vulnerabilidades residen en el microcódigo de versiones específicas de Xeon, afectando modelos como el Xeon Platinum y Gold de tercera generación, que incorporan la arquitectura Ice Lake.

Para ilustrar los componentes involucrados, considere la siguiente tabla que resume las características clave de los procesadores afectados:

| Modelo de Procesador | Arquitectura | Características Vulnerables | Impacto Potencial |

|---|---|---|---|

| Xeon Scalable (3ra Gen) | Ice Lake | Microcódigo TSX y cachés especulativos | Fuga de datos en memoria compartida |

| Xeon Gold | Cascade Lake | Buffers de predicción de rama | Escalada de privilegios en virtualización |

| Xeon Platinum | Sapphire Rapids | Manejo de transacciones RTM | Ataques de canal lateral en multi-tenant |

Esta tabla evidencia cómo las vulnerabilidades se extienden a través de generaciones, requiriendo actualizaciones unificadas en el ecosistema Intel.

Implicaciones Operativas y Regulatorias

Desde el punto de vista operativo, las organizaciones que dependen de servidores Xeon enfrentan riesgos significativos en términos de cumplimiento normativo. Regulaciones como el GDPR en Europa y la Ley de Protección de Datos en Latinoamérica exigen la protección de datos sensibles, y una brecha causada por hardware vulnerable podría resultar en multas sustanciales. En entornos de IA y machine learning, donde los Xeon se utilizan para entrenamiento de modelos en frameworks como TensorFlow o PyTorch, estas vulnerabilidades podrían comprometer la integridad de los datos de entrenamiento, llevando a sesgos o fugas inadvertidas.

En el sector de la blockchain y criptomonedas, los procesadores Xeon son comunes en nodos de minería y validación. Una explotación exitosa podría permitir la manipulación de transacciones o la extracción de claves privadas, socavando la confianza en redes distribuidas como Ethereum o Bitcoin. Los beneficios de estos procesadores, como su eficiencia en cargas de trabajo paralelas, se ven contrarrestados por la necesidad de parches que podrían reducir el rendimiento en un 5-10%, según benchmarks de Intel.

Los riesgos incluyen no solo fugas de datos, sino también denegación de servicio si los mitigantes sobrecargan el sistema. Para mitigar, Intel recomienda actualizaciones de microcódigo a través de BIOS/UEFI, que involucran la verificación de firmas digitales para prevenir inyecciones maliciosas. En Linux, herramientas como microcode_ctl permiten la aplicación de parches, mientras que en Windows, el módulo de Intel Management Engine facilita la distribución.

- Actualización inmediata del microcódigo para desactivar TSX vulnerable.

- Implementación de políticas de segmentación de memoria en hipervisores.

- Monitoreo continuo con herramientas como Intel VTune para detectar anomalías en rendimiento.

- Colaboración con proveedores de nube como AWS o Google Cloud para parches automatizados.

Estas medidas alinean con mejores prácticas de NIST SP 800-53 para gestión de vulnerabilidades en hardware.

Estrategias de Mitigación y Mejores Prácticas

La mitigación de estas vulnerabilidades requiere un enfoque multifacético que combine actualizaciones de firmware, configuraciones de software y auditorías regulares. Intel ha liberado parches de microcódigo que corrigen los defectos en TSX, recomendando su aplicación en todos los sistemas Xeon expuestos. Para entornos virtualizados, es crucial habilitar características como Intel SGX (Software Guard Extensions) para enclaves seguros, aunque estas también han tenido vulnerabilidades pasadas.

En términos de software, los sistemas operativos modernos como Ubuntu 22.04 o Red Hat Enterprise Linux 9 incluyen mitigantes integrados contra ataques especulativos, tales como retpoline para Spectre v2. Los administradores deben verificar la compatibilidad mediante comandos como grep microcode /proc/cpuinfo en Linux, asegurando que la versión del microcódigo sea posterior a la fecha de parcheo.

Para audiencias profesionales, se recomienda la adopción de marcos como el MITRE ATT&CK para hardware, que clasifica estas amenazas en tácticas como TA0005 (Defensa Evasión). Además, la integración de herramientas de escaneo como Lynis o OpenVAS puede identificar exposiciones en configuraciones de servidor. En el contexto de IA, frameworks como Hugging Face Transformers deben ejecutarse en entornos sandboxed para minimizar riesgos de propagación.

Blockchain presenta desafíos únicos, donde nodos Xeon en pools de minería requieren actualizaciones sin interrupciones. Protocolos como el de consenso Proof-of-Stake en Ethereum 2.0 reducen la dependencia de cómputo intensivo, mitigando indirectamente estos riesgos. Sin embargo, para aplicaciones legacy, la migración a procesadores AMD EPYC, que han demostrado menor susceptibilidad a ciertas fugas especulativas, podría ser una alternativa viable.

Impacto en la Industria de la Tecnología y Futuras Tendencias

El descubrimiento por parte de Google resalta la evolución de la ciberseguridad hacia la verificación de hardware en tiempo de diseño. Iniciativas como RISC-V promueven arquitecturas abiertas que permiten auditorías comunitarias, contrastando con el modelo propietario de Intel. En el futuro, se espera que estándares como el de la Trusted Computing Group (TCG) para medición remota de integridad se vuelvan obligatorios en procesadores empresariales.

En Latinoamérica, donde la adopción de cloud computing crece rápidamente según informes de IDC, estas vulnerabilidades afectan a proveedores locales que utilizan infraestructuras Xeon. Países como México y Brasil, con regulaciones como la LFPDPPP, deben priorizar evaluaciones de riesgo en sus ecosistemas de TI. La colaboración internacional, evidenciada por el reporte de Google a Intel bajo políticas de divulgación responsable, fomenta un ecosistema más seguro.

Desde la perspectiva de IA, estas brechas podrían influir en el entrenamiento de modelos de seguridad, como aquellos usados en detección de anomalías. Tecnologías emergentes como quantum-resistant cryptography en NIST deben integrarse para contrarrestar amenazas futuras en hardware clásico.

Conclusión

Las vulnerabilidades en procesadores Intel Xeon descubiertas por ingenieros de Google representan un recordatorio crítico de la fragilidad inherente en el diseño de hardware de alto rendimiento. Al abordar estos defectos mediante actualizaciones de microcódigo y mejores prácticas operativas, las organizaciones pueden mitigar riesgos significativos en confidencialidad e integridad. La colaboración entre Intel y Google no solo acelera las correcciones, sino que fortalece la resiliencia global de las infraestructuras digitales. En un mundo cada vez más dependiente de la computación escalable, priorizar la seguridad en el hardware es esencial para el avance sostenible de la tecnología. Para más información, visita la fuente original.