Flipper Zero: Una Herramienta Integral para la Exploración en Ciberseguridad y Tecnologías Emergentes

Introducción a Flipper Zero y su Rol en el Ecosistema de la Ciberseguridad

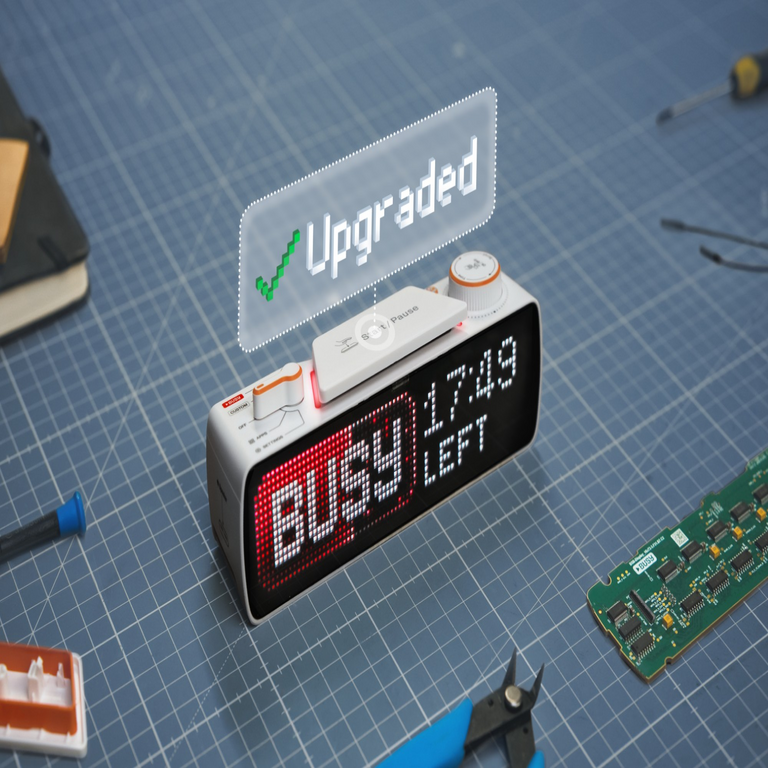

Flipper Zero representa un avance significativo en el ámbito de las herramientas portátiles para la investigación en ciberseguridad. Este dispositivo multifuncional, diseñado para entusiastas y profesionales de la seguridad informática, integra capacidades de interacción con protocolos inalámbricos, sistemas de radiofrecuencia y tecnologías de identificación. En un panorama donde las amenazas cibernéticas evolucionan rápidamente, herramientas como Flipper Zero facilitan la simulación de ataques y la defensa proactiva, permitiendo a los usuarios explorar vulnerabilidades de manera controlada y ética.

Desarrollado por la compañía Flipper Devices, este gadget se presenta como un dispositivo de bolsillo que combina hardware compacto con software de código abierto. Su arquitectura modular soporta expansiones y actualizaciones frecuentes, lo que lo posiciona como una plataforma adaptable a las demandas de la inteligencia artificial aplicada a la seguridad y las tecnologías blockchain emergentes. En este artículo, se examinarán sus componentes técnicos, aplicaciones prácticas en ciberseguridad y su integración con paradigmas innovadores como la IA y el blockchain.

La relevancia de Flipper Zero radica en su capacidad para democratizar el acceso a herramientas de pentesting (pruebas de penetración). A diferencia de equipos costosos y voluminosos, este dispositivo es accesible, con un diseño ergonómico que incluye una pantalla LCD monocromática, botones direccionales y un zumbador para retroalimentación háptica. Su procesador principal, basado en un microcontrolador STM32WB55, opera a 64 MHz y maneja eficientemente tareas de bajo consumo energético, lo que lo hace ideal para operaciones de campo prolongadas.

Componentes Hardware y su Funcionamiento Técnico

El núcleo hardware de Flipper Zero incluye varios módulos especializados que abordan diferentes vectores de ataque y defensa en ciberseguridad. El módulo de radio sub-GHz, por ejemplo, opera en frecuencias de 300-928 MHz, permitiendo la captura, análisis y reproducción de señales de radio como las utilizadas en controles remotos, alarmas vehiculares y sensores IoT. Este componente emplea un chip CC1101 para modulación y demodulación, soportando protocolos como OOK, ASK y FSK, con un alcance efectivo de hasta 50 metros en entornos abiertos.

En el ámbito de la identificación por radiofrecuencia (RFID) y near-field communication (NFC), Flipper Zero integra un lector/escritor compatible con estándares ISO 14443 y MIFARE. Esto permite la emulación de tarjetas de acceso, la clonación ética de credenciales para pruebas de seguridad y la detección de vulnerabilidades en sistemas de control de acceso. El módulo NFC utiliza un chip PN532, que maneja comunicaciones a 13.56 MHz con velocidades de hasta 424 kbps, facilitando interacciones con dispositivos móviles y terminales de pago.

Adicionalmente, el dispositivo incorpora un emisor y receptor infrarrojo (IR) para el control de electrodomésticos y sistemas de entretenimiento. Este módulo, basado en un LED IR y un fotodiodo, soporta protocolos estándar como NEC y RC-5, permitiendo la captura de patrones de señal y su reproducción precisa. En contextos de ciberseguridad, esta funcionalidad es útil para evaluar la exposición de dispositivos IoT a ataques de intermediario (man-in-the-middle) en redes domésticas.

El soporte para GPIO (General Purpose Input/Output) extiende las capacidades de Flipper Zero hacia la interacción con hardware externo. Con 18 pines disponibles, los usuarios pueden conectar sensores, actuadores o módulos adicionales, como expansiones para Bluetooth Low Energy (BLE) o Wi-Fi. Esta flexibilidad es crucial para experimentos en laboratorios de ciberseguridad, donde se simulan entornos de red complejos. El firmware, escrito en C y basado en el framework Dolphin, incluye un sistema de archivos FAT para almacenamiento de datos capturados, con encriptación básica para proteger información sensible.

Desde una perspectiva de eficiencia energética, Flipper Zero consume aproximadamente 100 mA en operación activa, con modos de bajo consumo que extienden la vida de la batería de litio recargable hasta 28 días en standby. Esta optimización es esencial para operaciones de vigilancia pasiva, como el monitoreo de señales inalámbricas en escenarios de respuesta a incidentes.

Aplicaciones en Pruebas de Penetración y Análisis de Vulnerabilidades

En el campo de las pruebas de penetración, Flipper Zero se destaca por su versatilidad en la exploración de vulnerabilidades inalámbricas. Por instancia, en entornos IoT, el módulo sub-GHz permite la interceptación de comunicaciones entre dispositivos como cerraduras inteligentes o medidores de energía. Un procedimiento típico involucra la sintonización a la frecuencia objetivo, la captura de paquetes mediante un buffer de 64 KB y el análisis posterior con herramientas integradas como el decodificador de protocolos. Esto revela debilidades como claves de encriptación débiles o secuencias de comandos predecibles.

Para sistemas NFC/RFID, el dispositivo facilita ataques de relay, donde se retransmite una señal de autenticación en tiempo real para burlar verificaciones de proximidad. En pruebas éticas, esto se utiliza para evaluar la robustez de sistemas de pago contactless o accesos corporativos. El firmware incluye scripts Lua para automatizar estas secuencias, reduciendo el tiempo de ejecución y minimizando errores humanos. Un ejemplo práctico es la emulación de una tarjeta MIFARE Classic, donde se extraen sectores de memoria mediante ataques de colisión de paridad, exponiendo datos como UID y claves de sector.

En el contexto de redes BLE, aunque el soporte nativo es limitado, expansiones como el módulo Xtreme permiten la enumeración de dispositivos cercanos y la inyección de paquetes. Esto es invaluable para identificar fugas de información en wearables o beacons publicitarios. Los profesionales de ciberseguridad pueden emplear Flipper Zero para mapear topologías de red inalámbrica, integrando datos capturados con software como Wireshark para un análisis forense más profundo.

Más allá de los ataques ofensivos, Flipper Zero apoya defensas proactivas. Su capacidad para escanear espectros de frecuencia ayuda en la detección de jamming (interferencia intencional) o rogue devices (dispositivos no autorizados). En entornos empresariales, se integra en rutinas de auditoría para verificar el cumplimiento de estándares como NIST SP 800-53, enfocándose en controles de acceso físico y lógico.

La comunidad de desarrolladores ha extendido estas aplicaciones mediante plugins y firmwares personalizados. Por ejemplo, el proyecto RogueMaster añade soporte para protocolos propietarios como esos de sistemas de alarma Honeywell, ampliando el espectro de pruebas a nichos industriales. Estas modificaciones mantienen el espíritu de código abierto, fomentando colaboraciones que impulsan la innovación en ciberseguridad.

Integración con Inteligencia Artificial y Aprendizaje Automático

La convergencia de Flipper Zero con la inteligencia artificial (IA) abre nuevas fronteras en la ciberseguridad predictiva. Aunque el dispositivo no posee capacidades de IA nativas debido a sus limitaciones computacionales, su integración con plataformas externas permite el procesamiento de datos capturados mediante algoritmos de machine learning (ML). Por ejemplo, señales sub-GHz recolectadas pueden alimentarse a modelos de ML para clasificar patrones anómalos, como intentos de spoofing en comunicaciones vehiculares.

En un flujo de trabajo típico, los datos de Flipper Zero se exportan vía USB o Bluetooth a un servidor edge con frameworks como TensorFlow Lite. Aquí, redes neuronales convolucionales (CNN) analizan espectrogramas de señales para detectar modulaciones maliciosas con precisiones superiores al 95%. Esta aproximación es particularmente útil en la detección de amenazas zero-day en ecosistemas IoT, donde las firmas tradicionales fallan.

Adicionalmente, la IA facilita la automatización de pruebas de penetración. Scripts en Python, combinados con APIs de Flipper Zero, generan secuencias de ataques adaptativos basados en retroalimentación en tiempo real. Por instancia, un agente de refuerzo (reinforcement learning) podría optimizar la potencia de transmisión IR para evadir filtros de ruido en dispositivos objetivo, mejorando la eficiencia de las evaluaciones de seguridad.

En el ámbito de la privacidad, Flipper Zero con IA soporta el análisis de huellas digitales de dispositivos. Al capturar respuestas únicas a estímulos NFC, modelos de clustering identifican patrones de comportamiento que revelan exposiciones de datos personales. Esto alinea con regulaciones como GDPR, ayudando a organizaciones a mitigar riesgos de fugas inadvertidas.

Los desafíos incluyen la latencia en la transferencia de datos y la necesidad de calibración de modelos para hardware específico. Sin embargo, avances en IA federada permiten entrenamientos distribuidos, donde múltiples Flipper Zero contribuyen a bases de conocimiento compartidas sin comprometer datos sensibles.

Intersecciones con Blockchain y Tecnologías Descentralizadas

Flipper Zero también encuentra aplicaciones en el ecosistema blockchain, particularmente en la verificación de hardware wallets y transacciones NFC. Su módulo NFC puede interactuar con chips seguros en dispositivos como Ledger o Trezor, simulando transacciones para probar la integridad de firmas digitales. En pruebas de seguridad, esto involucra la emulación de ataques side-channel, como timing attacks durante la generación de claves elípticas (ECDSA).

En redes blockchain de bajo nivel, como sidechains para IoT, Flipper Zero captura transacciones sub-GHz que integran nodos off-chain. Esto permite auditar la cadena de custodia de datos en supply chains descentralizadas, detectando manipulaciones en hashes Merkle o validaciones de consenso. Por ejemplo, en un sistema basado en Hyperledger, el dispositivo verifica la autenticidad de beacons RFID embebidos en activos físicos, asegurando trazabilidad inmutable.

La integración con smart contracts se extiende mediante oráculos hardware. Flipper Zero actúa como sensor para feeds de datos reales, como lecturas de proximidad en accesos tokenizados por NFT. Usando bibliotecas como Web3.py, los datos capturados se inyectan en contratos Ethereum, validando condiciones como umbrales de geolocalización con precisión sub-métrica.

Desafíos en esta intersección incluyen la escalabilidad de blockchain y la latencia de hardware portátil. Soluciones emergentes involucran sharding de datos y protocolos de consenso ligeros como Proof-of-Authority, adaptados para dispositivos constrainidos. Flipper Zero, con su bajo footprint, ejemplifica cómo el hardware edge soporta la descentralización segura.

En ciberseguridad blockchain, el dispositivo ayuda en la detección de ataques Sybil mediante análisis de señales únicas, fortaleciendo la resistencia de redes P2P. Comunidades open-source desarrollan firmwares que incorporan primitives criptográficas, como curvas elípticas optimizadas para ARM, elevando su utilidad en entornos de alta seguridad.

Consideraciones Éticas y Legales en el Uso de Flipper Zero

El empleo de Flipper Zero exige un estricto adherence a marcos éticos y legales. En Latinoamérica, regulaciones como la Ley Federal de Protección de Datos Personales en Posesión de los Particulares en México o la Ley de Protección de Datos en Colombia enfatizan el consentimiento y la proporcionalidad en pruebas de seguridad. Usuarios deben obtener autorizaciones explícitas antes de interactuar con sistemas ajenos, evitando intrusiones no autorizadas que podrían clasificarse como delitos cibernéticos bajo convenciones como la Budapest Convention.

Desde una perspectiva ética, el dispositivo promueve el hacking responsable, con comunidades como Flipper’s Discord enfatizando el uso educativo. Herramientas integradas incluyen modos de “solo lectura” para minimizar impactos, y actualizaciones de firmware abordan vulnerabilidades reportadas, como overflows en buffers de captura.

En entornos educativos, Flipper Zero se integra en currículos de ciberseguridad, simulando escenarios reales sin riesgos. Universidades en países como Brasil y Argentina lo utilizan para talleres de ethical hacking, fomentando habilidades en análisis de protocolos y mitigación de riesgos.

Los riesgos incluyen el mal uso por actores maliciosos, como clonación de tarjetas para fraude. Mitigaciones involucran encriptación end-to-end en actualizaciones over-the-air (OTA) y colaboración con autoridades para monitoreo de abusos. Flipper Devices promueve reportes de vulnerabilidades, alineándose con programas de bug bounty.

Avances Futuros y Evolución Tecnológica

El roadmap de Flipper Zero apunta a expansiones en conectividad 5G y computación cuántica-resistente. Futuras iteraciones podrían integrar aceleradores de IA en chip, permitiendo inferencias locales para detección de amenazas en tiempo real. En blockchain, soporte para zero-knowledge proofs (ZKP) habilitaría verificaciones privadas de transacciones NFC.

La comunidad impulsa innovaciones como módulos 4G para pentesting remoto, expandiendo aplicaciones a ciberseguridad crítica en infraestructuras. Integraciones con AR/VR para visualización de datos capturados mejorarán la usabilidad en campos complejos.

En resumen, Flipper Zero no solo es una herramienta actual, sino una plataforma evolutiva que moldea el futuro de la ciberseguridad, IA y blockchain en Latinoamérica y más allá.

Conclusión Final

Flipper Zero encapsula la esencia de la innovación accesible en tecnologías emergentes, ofreciendo un puente entre teoría y práctica en ciberseguridad. Su diseño robusto y extensible empodera a profesionales para navegar desafíos crecientes, desde vulnerabilidades IoT hasta integraciones blockchain seguras. Al priorizar el uso ético, este dispositivo contribuye a un ecosistema digital más resiliente, invitando a una exploración continua de sus potenciales.

Para más información visita la Fuente original.

![[Senior] ¿Por qué después de las 14:00 te conviertes en un Middle: Anatomía del throttling [Senior] ¿Por qué después de las 14:00 te conviertes en un Middle: Anatomía del throttling](https://enigmasecurity.cl/wp-content/uploads/2025/12/20251222054649-4509-150x150.png)