Análisis Técnico de Vulnerabilidades en Vehículos Eléctricos Conectados: El Caso del Hackeo a Tesla Model 3

Los vehículos eléctricos conectados representan un avance significativo en la movilidad moderna, integrando tecnologías como inteligencia artificial, redes inalámbricas y sistemas embebidos para mejorar la eficiencia y la experiencia del usuario. Sin embargo, esta conectividad introduce vulnerabilidades de ciberseguridad que pueden comprometer la seguridad física y digital de los ocupantes. En este artículo, se analiza un caso específico de hackeo a un Tesla Model 3, basado en un informe técnico detallado, explorando los mecanismos de explotación, las implicaciones para la industria automotriz y las mejores prácticas para mitigar riesgos similares.

Contexto Técnico de los Sistemas en Vehículos Tesla

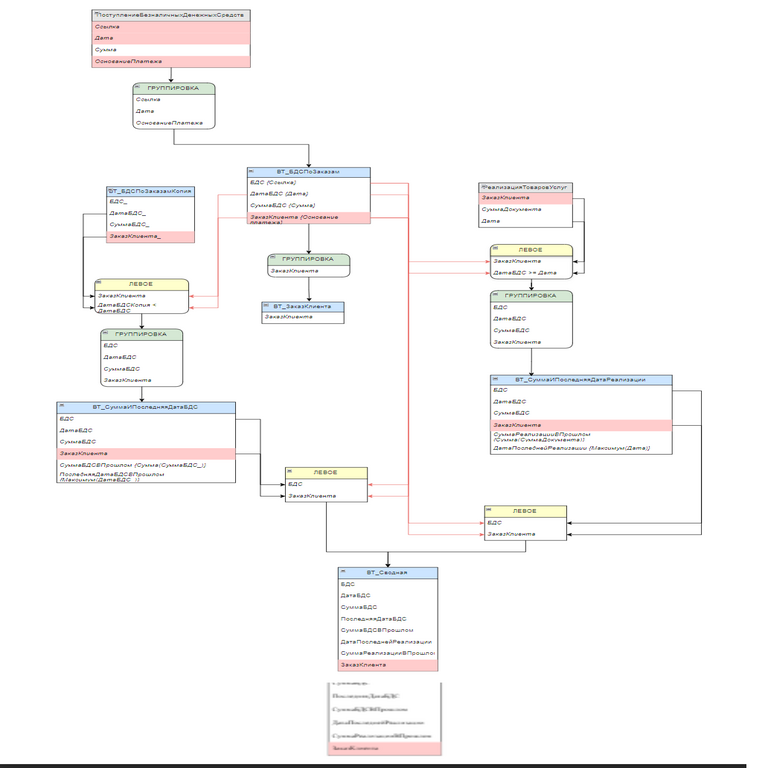

Los vehículos de Tesla, como el Model 3, operan mediante una arquitectura distribuida que incluye múltiples unidades de control electrónico (ECUs) interconectadas a través de buses de datos como el Controller Area Network (CAN). Este protocolo, estandarizado en ISO 11898, permite la comunicación en tiempo real entre componentes como el sistema de propulsión, frenos, dirección asistida y el infotainment. La integración de conectividad inalámbrica, mediante Wi-Fi, Bluetooth y redes celulares (LTE/5G), habilita funciones remotas como actualizaciones over-the-air (OTA) y el acceso vía la aplicación móvil de Tesla.

Desde una perspectiva de ciberseguridad, esta arquitectura presenta vectores de ataque multifacéticos. El bus CAN, diseñado en la década de 1980, no incorpora mecanismos nativos de autenticación o cifrado, lo que lo hace susceptible a inyecciones de paquetes maliciosos. Además, los puertos OBD-II (On-Board Diagnostics), accesibles en la mayoría de los vehículos modernos, sirven como punto de entrada físico para herramientas de diagnóstico que pueden ser abusadas por atacantes.

Descripción del Método de Hackeo Analizado

El hackeo en cuestión se realizó en aproximadamente 10 minutos utilizando herramientas accesibles y técnicas estándar en pentesting automotriz. El proceso inició con el acceso físico al puerto OBD-II, ubicado bajo el tablero del Tesla Model 3. Mediante un adaptador compatible, como un ELM327 o un dispositivo similar basado en microcontroladores Arduino o Raspberry Pi, el atacante interfirió con el bus CAN.

El primer paso involucró la enumeración de mensajes CAN. Usando software como SavvyCAN o Wireshark con un adaptador CAN-USB, se capturaron paquetes en el bus para identificar IDs de mensajes relevantes. En el ecosistema Tesla, los mensajes CAN siguen un formato propietario, pero patrones comunes incluyen comandos para el control de puertas, luces y sistemas de climatización. El atacante identificó un ID específico asociado al módulo de control de puertas, típicamente en el rango de 0x1XX a 0x3XX, dependiendo de la variante del modelo.

Una vez enumerados, se procedió a la inyección de paquetes falsos. Herramientas como CANtact o ICSim permiten enviar frames CAN personalizados. En este caso, se inyectó un comando para desbloquear las puertas, manipulando bits en el payload del mensaje. La ausencia de verificación de integridad en el protocolo CAN facilitó esta explotación, ya que las ECUs receptoras procesan cualquier frame válido sin autenticación adicional.

Para escalar el acceso, el hackeo aprovechó la interconectividad del vehículo. Tesla emplea un gateway central que ruta mensajes entre buses separados (por ejemplo, el bus de potencia y el de infotainment). Inyectando comandos en el bus de infotainment vía Bluetooth, el atacante pudo acceder a funciones como el control remoto de la pantalla táctil, potencialmente extrayendo datos de telemetría o incluso manipulando el autopilot si no estuviera segmentado adecuadamente.

Implicaciones de Seguridad en el Protocolo CAN

El protocolo CAN, aunque robusto para comunicaciones en entornos ruidosos, carece de características de seguridad modernas. No soporta cifrado ni firmas digitales, lo que viola principios básicos de la ciberseguridad como la confidencialidad, integridad y autenticación (CIA triad). En vehículos conectados, esto amplifica riesgos: un atacante con acceso físico puede escalar a control remoto si el vehículo está en red, por ejemplo, vía el API de Tesla que utiliza HTTPS pero con tokens de autenticación potencialmente vulnerables a phishing.

Estudios de la SAE International (Society of Automotive Engineers) en estándares como J1939 destacan la necesidad de segmentación de buses. En el caso del Tesla Model 3, aunque implementa múltiples buses (powertrain, body, multimedia), la convergencia en el gateway crea un punto único de fallo. Un ataque de denegación de servicio (DoS) vía inundación de frames CAN podría sobrecargar el procesador de la ECU, afectando sistemas críticos como ABS (Anti-lock Braking System) o ESP (Electronic Stability Program).

- Acceso Físico: Requiere proximidad, pero puertos OBD-II no están protegidos por defecto.

- Acceso Remoto: Posible mediante explotación de la app Tesla o actualizaciones OTA no verificadas.

- Escalada de Privilegios: De control periférico a sistemas de conducción autónoma.

Tecnologías de Mitigación y Mejores Prácticas

Para contrarrestar estas vulnerabilidades, la industria automotriz adopta estándares emergentes. El AUTOSAR (AUTomotive Open System ARchitecture) Adaptive Platform integra capas de seguridad como el Secure Onboard Communication (SecOC), que añade autenticación HMAC (Hash-based Message Authentication Code) a mensajes CAN. Tesla, en particular, ha implementado actualizaciones OTA con verificación de integridad usando algoritmos como SHA-256 y claves asimétricas basadas en ECC (Elliptic Curve Cryptography).

Otras medidas incluyen la segmentación de red mediante firewalls embebidos y el uso de Intrusion Detection Systems (IDS) específicos para automoción, como los desarrollados por Argus Cyber Security. En el hardware, microcontroladores con módulos de seguridad hardware (HSM) protegen contra extracción de claves. Para el acceso OBD-II, se recomienda el uso de pines de protección o autenticación basada en desafíos-respuestas.

En términos de inteligencia artificial, los sistemas de detección de anomalías basados en machine learning pueden monitorear patrones de tráfico CAN. Modelos como redes neuronales recurrentes (RNN) o autoencoders analizan secuencias de frames para identificar inyecciones anómalas, entrenados con datasets de tráfico normal vs. malicioso.

| Medida de Seguridad | Descripción Técnica | Estándar Asociado |

|---|---|---|

| Autenticación de Mensajes | Implementación de MAC en frames CAN-FD | ISO 11898-1 |

| Segmentación de Buses | Uso de gateways con reglas de filtrado | SAE J1939 |

| Detección de Intrusiones | Monitoreo en tiempo real con ML | ISO/SAE 21434 |

| Actualizaciones Seguras | Verificación digital y rollback | UNECE WP.29 |

Riesgos Operativos y Regulatorios

Desde el punto de vista operativo, un hackeo exitoso puede resultar en robo de vehículo, manipulación de datos de sensores (afectando el Full Self-Driving de Tesla) o incluso accidentes. En 2023, incidentes reportados por la NHTSA (National Highway Traffic Safety Administration) en EE.UU. han impulsado regulaciones como la ISO/SAE 21434, que establece un framework para la ingeniería de ciberseguridad en vehículos. Esta norma requiere análisis de amenazas (TARA – Threat Analysis and Risk Assessment) durante todo el ciclo de vida del producto.

En Europa, el Reglamento (EU) 2019/2144 impone certificación de ciberseguridad para homologación de vehículos. Para Tesla, como empresa global, el cumplimiento implica auditorías independientes y reporting de vulnerabilidades. Beneficios incluyen mayor resiliencia: vehículos con mitigaciones adecuadas reducen el riesgo de brechas en un 70-80%, según informes de Deloitte en ciberseguridad automotriz.

Blockchain emerge como tecnología complementaria para la trazabilidad de actualizaciones OTA. Usando ledgers distribuidos inmutables, se puede verificar la cadena de custodia de firmwares, previniendo inyecciones maliciosas durante el proceso de despliegue.

Análisis de Herramientas y Frameworks Utilizados en el Hackeo

El hackeo empleó herramientas open-source ampliamente disponibles. El adaptador OBD-II se conectó a un laptop con software como python-can, una biblioteca Python para interfacing con buses CAN. Scripts personalizados en Python manipulaban frames: por ejemplo, un código simple para inyectar un unlock command sería:

import can

bus = can.interface.Bus(bustype=’socketcan’, channel=’vcan0′, bitrate=500000)

msg = can.Message(arbitration_id=0x123, data=[0x01, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00], is_extended_id=False)

bus.send(msg)

Este snippet ilustra la simplicidad de la explotación, destacando la necesidad de capas de seguridad adicionales.

Frameworks como Metasploit incluyen módulos para automoción, permitiendo automatización de ataques. En defensa, herramientas como Vector CANoe simulan entornos de prueba para validar mitigaciones antes del deployment.

Implicaciones para la Inteligencia Artificial en Vehículos Autónomos

La IA en Tesla, particularmente el Autopilot y Full Self-Driving (FSD), depende de datos de sensores fusionados (cámaras, radar, LIDAR en modelos superiores). Un hackeo en el bus CAN podría corromper estos inputs, llevando a decisiones erróneas en algoritmos de visión por computadora basados en redes convolucionales (CNN). Por ejemplo, inyectar datos falsos de velocidad podría engañar al modelo de predicción de trayectorias, violando estándares de safety como ISO 26262 (ASIL – Automotive Safety Integrity Level).

Para mitigar, se recomienda el uso de IA explicable y validación cruzada de sensores. Técnicas como federated learning permiten actualizar modelos sin exponer datos sensibles, integrando blockchain para autenticar contribuciones de datos.

Casos Comparativos en la Industria Automotriz

Este incidente no es aislado. En 2015, investigadores de Keen Security Lab demostraron un hackeo remoto a un Jeep Cherokee vía Uconnect, llevando al recall de 1.4 millones de vehículos por Chrysler. Similarmente, en 2022, un estudio de la Universidad de Michigan expuso vulnerabilidades en el bus CAN de vehículos GM, explotables vía apps conectadas.

En contraste, marcas como BMW implementan iDrive con encriptación end-to-end y segmentación estricta, reduciendo la superficie de ataque. Tesla ha respondido a vulnerabilidades pasadas con parches OTA, demostrando agilidad, pero persisten desafíos en la verificación de hardware legacy.

Recomendaciones para Profesionales de Ciberseguridad

Para auditores y pentesters en automoción:

- Realizar TARA exhaustivo, identificando assets como ECUs críticas.

- Implementar pruebas de fuzzing en buses CAN usando herramientas como CANFuzz.

- Adoptar zero-trust architecture, verificando cada mensaje independientemente.

- Colaborar con proveedores de chips (e.g., NXP, Infineon) para HSM integrados.

Empresas deben invertir en formación continua, alineada con certificaciones como Certified Automotive Cybersecurity Professional (CASP).

Conclusión: Hacia una Movilidad Segura y Conectada

El análisis del hackeo al Tesla Model 3 subraya la urgencia de integrar ciberseguridad desde el diseño en vehículos conectados. Aunque las tecnologías como CAN facilitan la innovación, su obsolescencia demanda transiciones a protocolos seguros como CAN-FD con encriptación o Ethernet automotriz (100BASE-T1). Con regulaciones en evolución y avances en IA y blockchain, la industria puede mitigar riesgos, asegurando que la conectividad potencie la seguridad en lugar de comprometerla. Para más información, visita la Fuente original.