Implementación de un Sistema de Monitoreo de Seguridad en Kubernetes

En el entorno dinámico de los clústeres de Kubernetes, la seguridad representa un pilar fundamental para garantizar la integridad, confidencialidad y disponibilidad de las aplicaciones desplegadas. Kubernetes, como plataforma de orquestación de contenedores, introduce complejidades únicas en la gestión de la seguridad, donde las amenazas pueden provenir de configuraciones erróneas, accesos no autorizados o comportamientos anómalos en tiempo de ejecución. Este artículo explora de manera detallada la implementación de un sistema de monitoreo de seguridad en Kubernetes, enfocándose en herramientas, protocolos y mejores prácticas para detectar y mitigar riesgos en entornos productivos.

El monitoreo de seguridad en Kubernetes no se limita a la observabilidad básica de recursos, sino que abarca la detección de intrusiones, el análisis de vulnerabilidades y la respuesta automatizada a incidentes. Según estándares como los establecidos por el Centro de Coordinación de Respuesta a Incidentes de Ciberseguridad (CERT/CC) y las directrices de la Cloud Native Computing Foundation (CNCF), un sistema robusto debe integrar capas de monitoreo en los niveles de clúster, nodos y pods. Esto implica el uso de agentes de runtime security, métricas de Prometheus y reglas personalizadas para alertas en tiempo real.

Conceptos Fundamentales de Seguridad en Kubernetes

Kubernetes opera bajo un modelo declarativo donde los recursos se definen mediante manifiestos YAML, lo que facilita la escalabilidad pero también expone vectores de ataque si no se gestionan adecuadamente. La seguridad en profundidad (defense-in-depth) es un principio clave, que incluye controles preventivos como Network Policies (basadas en el estándar Cilium o Calico), RBAC (Role-Based Access Control) y Pod Security Policies (PSP), ahora evolucionadas hacia Pod Security Standards en versiones recientes.

En términos de monitoreo, se distinguen dos enfoques principales: el estático y el dinámico. El monitoreo estático analiza configuraciones y imágenes de contenedores en repositorios como Docker Hub o Harbor, utilizando herramientas como Trivy o Clair para escanear vulnerabilidades conocidas según el estándar CVE (Common Vulnerabilities and Exposures). Por otro lado, el monitoreo dinámico, que es el foco de este artículo, observa el comportamiento en runtime mediante hooks en el kernel de Linux, como eBPF (extended Berkeley Packet Filter), para capturar eventos de sistema sin impacto en el rendimiento.

Las implicaciones operativas de un mal monitoreo incluyen brechas de datos, como las reportadas en incidentes de supply chain attacks en dependencias de contenedores, donde un 80% de las vulnerabilidades en Kubernetes provienen de imágenes base no actualizadas, según informes de la CNCF Security Working Group. Los beneficios de un sistema implementado correctamente abarcan la reducción de tiempos de respuesta a incidentes (MTTR) en hasta un 50%, mediante alertas proactivas y correlación de eventos.

Herramientas Esenciales para el Monitoreo de Seguridad

Para construir un sistema de monitoreo efectivo, se recomiendan herramientas open-source alineadas con el ecosistema de Kubernetes. Falco, desarrollado por Sysdig, emerge como una solución líder para la detección de anomalías en runtime. Falco utiliza reglas definidas en YAML que se basan en eventos del kernel, como syscalls (system calls) monitoreados a través de kernel modules o userspace probes. Por ejemplo, una regla típica detecta escrituras no autorizadas en /etc/hosts mediante el filtro: fd.name=/etc/hosts and evt.type=write, generando alertas que se envían a sistemas como Slack o PagerDuty.

Otra herramienta pivotal es Prometheus, el estándar de facto para métricas en Kubernetes, combinado con Alertmanager para notificaciones. Prometheus scrapea endpoints /metrics expuestos por componentes como kubelet y etcd, recolectando datos sobre CPU, memoria y seguridad, como el número de pods en estado failed debido a violaciones de seguridad. Para una integración avanzada, se utiliza el operador Prometheus Operator, que automatiza el despliegue de CRDs (Custom Resource Definitions) para reglas de alerta personalizadas.

En el ámbito de la visualización y análisis, Grafana se integra perfectamente, permitiendo dashboards que correlacionen logs de Falco con métricas de Prometheus. Adicionalmente, herramientas como OPA (Open Policy Agent) con Gatekeeper enforcing políticas de seguridad en admission control, y Kube-bench, basado en el benchmark CIS (Center for Internet Security) para Kubernetes, validan la conformidad del clúster contra más de 100 controles recomendados.

- Falco: Detección de runtime threats mediante reglas basadas en eventos del kernel.

- Prometheus: Recolección y almacenamiento de métricas temporales para alertas predictivas.

- Grafana: Interfaz para visualización y querying de datos de seguridad.

- OPA/Gatekeeper: Validación de políticas en tiempo de admisión de recursos.

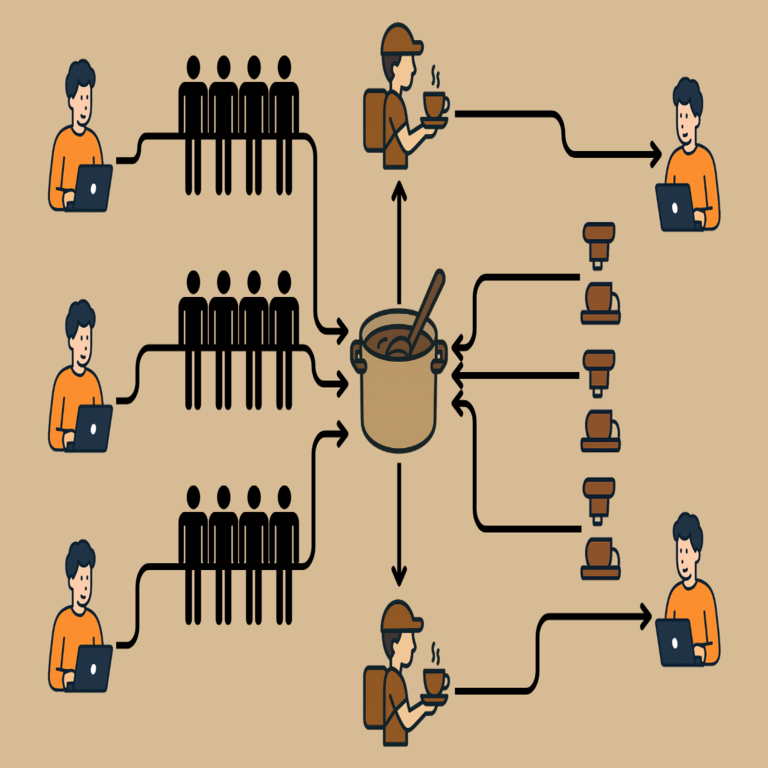

Arquitectura de un Sistema de Monitoreo Integrado

La arquitectura propuesta para un sistema de monitoreo de seguridad en Kubernetes se estructura en capas modulares. En la capa de datos, se despliegan DaemonSets para agentes como Falco en cada nodo, asegurando cobertura completa sin interferir en la escalabilidad horizontal. Estos agentes forwardean eventos a un backend centralizado, como un clúster de Elasticsearch para logs, utilizando Fluentd o Filebeat como shippers.

En la capa de procesamiento, un pipeline de datos procesa eventos en tiempo real. Por instancia, Kafka puede actuar como buffer para high-volume events, permitiendo streaming analytics con herramientas como Apache Flink para detectar patrones anómalos, como accesos laterales (lateral movement) en pods mediante análisis de network flows con Cilium Hubble.

La capa de almacenamiento y consulta emplea bases de datos time-series como Thanos para extensiones de Prometheus, soportando queries federadas en clústeres multi-región. Para la persistencia de logs de seguridad, Loki de Grafana ofrece indexación eficiente basada en labels, reduciendo el overhead de almacenamiento en comparación con Elasticsearch tradicional.

Finalmente, la capa de respuesta integra webhooks con Kubernetes API server para acciones automatizadas, como la cuarentena de pods sospechosos mediante mutating webhooks. Esta arquitectura cumple con estándares como NIST SP 800-53 para controles de monitoreo continuo en entornos cloud-native.

Pasos Detallados para la Implementación

La implementación comienza con la preparación del clúster. Asegúrese de que Kubernetes esté en versión 1.25 o superior, con habilitación de features como PodSecurityAdmission. Instale Helm para gestión de paquetes, ya que la mayoría de las herramientas se despliegan vía charts.

Primer paso: Despliegue de Falco. Utilice el chart oficial de Falco en Helm: helm repo add falcosecurity https://falcosecurity.github.io/charts, seguido de helm install falco falcosecurity/falco --namespace falco --create-namespace. Configure reglas personalizadas en un ConfigMap, por ejemplo, para detectar ejecuciones de shells en contenedores no privilegiados: rule: shell_spawned_in_container evt.type=execve and proc.name=shell. Monitoree el rendimiento, ya que Falco consume aproximadamente 5-10% de CPU en nodos idle.

Segundo paso: Integración de Prometheus. Instale el stack completo con kube-prometheus-stack: helm install prometheus prometheus-community/kube-prometheus-stack --namespace monitoring. Defina service monitors para scrape de métricas de Falco, como falco_events_total y falco_rule_violations. Cree reglas de alerta en PrometheusRule CRD, alertando si el número de violaciones excede un umbral en 5 minutos: expr: rate(falco_rule_violations[5m]) > 0.

Tercer paso: Configuración de Grafana. Acceda al dashboard vía port-forward y importe dashboards prebuilt para Kubernetes security, como el ID 6417 para node exporter y 10704 para Falco. Configure datasources para Prometheus y Loki, habilitando queries PromQL como sum(rate(container_cpu_usage_seconds_total{namespace=~".*"}[5m])) by (pod) para correlacionar uso de recursos con eventos de seguridad.

Cuarto paso: Incorporación de OPA Gatekeeper. Instale el chart: helm install gatekeeper gatekeeper/gatekeeper --namespace gatekeeper-system. Defina ConstraintTemplates para políticas como requerir read-only root filesystem en pods: apiVersion: templates.gatekeeper.sh/v1 kind: ConstraintTemplate metadata: name: k8srequiredroofs. Esto previene despliegues vulnerables en admission review.

Quinto paso: Pruebas y validación. Ejecute Kube-bench: kube-bench run --benchmark cis-1.6, corrigiendo fallos como exposición de kubelet API. Simule ataques con herramientas como Kube-hunter para validar detección, asegurando que Falco capture eventos como privilege escalations.

Sexto paso: Monitoreo avanzado y escalabilidad. Integre con SIEM externo como Splunk vía forwarders, y habilite machine learning con herramientas como Sysdig Secure para anomaly detection basada en baselines de comportamiento normal.

Mejores Prácticas y Consideraciones de Riesgos

Adopte el principio de least privilege en todas las herramientas: Limite RBAC para service accounts de monitoreo a read-only en namespaces sensibles. Implemente rotación de certificados para etcd y API server, monitoreando expiraciones con Prometheus alerts.

En cuanto a riesgos, el overhead de monitoreo puede impactar en workloads sensibles; mitíguelo con sampling en Falco (e.g., 10% de eventos) y deployment en nodos dedicados. Regulatoriamente, cumpla con GDPR o CCPA mediante logging anonimizado y retención de datos por 90 días. Beneficios incluyen compliance con CIS Benchmarks, reduciendo exposición a amenazas como cryptojacking, detectadas en un 30% de clústeres no monitoreados según sondeos de Sysdig.

Para entornos híbridos, considere integración con cloud providers: En AWS EKS, use Amazon GuardDuty para Kubernetes auditing; en GKE, integrate con Binary Authorization. Siempre realice backups de configuraciones de monitoreo en GitOps con Flux o ArgoCD para recuperación灾resiliente.

Implicaciones Operativas y Futuras Tendencias

Operativamente, un sistema de monitoreo reduce la superficie de ataque al proporcionar visibilidad end-to-end, desde build time hasta runtime. En términos de costos, el despliegue inicial puede requerir 10-20 vCPUs adicionales, pero ROI se materializa en prevención de downtime, estimado en $100,000 por hora en entornos enterprise.

Futuramente, la adopción de eBPF en Kubernetes 1.27+ acelera el monitoreo sin módulos del kernel, mientras que proyectos como Tetragon de Cilium introducen tracing de seguridad a nivel de programa. La integración con IA para threat hunting, usando modelos de ML en Kubeflow para predecir ataques basados en patrones históricos, representa una evolución clave.

En resumen, implementar un sistema de monitoreo de seguridad en Kubernetes no es solo una medida reactiva, sino una estrategia proactiva que fortalece la resiliencia del clúster. Para más información, visita la Fuente original.