Aplicaciones de la Inteligencia Artificial en la Ciberseguridad Moderna

Introducción a la Integración de IA en la Protección Digital

La inteligencia artificial (IA) ha transformado radicalmente el panorama de la ciberseguridad, ofreciendo herramientas avanzadas para detectar, prevenir y responder a amenazas cibernéticas en tiempo real. En un mundo donde los ataques digitales evolucionan con rapidez, la IA proporciona capacidades predictivas y analíticas que superan los métodos tradicionales basados en reglas estáticas. Esta integración no solo optimiza la eficiencia de los sistemas de defensa, sino que también permite una adaptación dinámica a patrones de comportamiento malicioso emergentes. Los expertos en ciberseguridad destacan que la IA procesa volúmenes masivos de datos de manera eficiente, identificando anomalías que podrían pasar desapercibidas por analistas humanos.

El auge de la IA en este campo se debe a su capacidad para aprender de experiencias pasadas y mejorar continuamente. Algoritmos de machine learning, por ejemplo, analizan logs de red, tráfico de datos y comportamientos de usuarios para construir modelos de detección de intrusiones. Según informes de organizaciones como Gartner, para el año 2025, más del 75% de las empresas implementarán soluciones de IA en sus estrategias de ciberseguridad, lo que refleja la urgencia de adoptar estas tecnologías ante el incremento de ciberataques sofisticados.

Fundamentos Técnicos de la IA Aplicada a la Detección de Amenazas

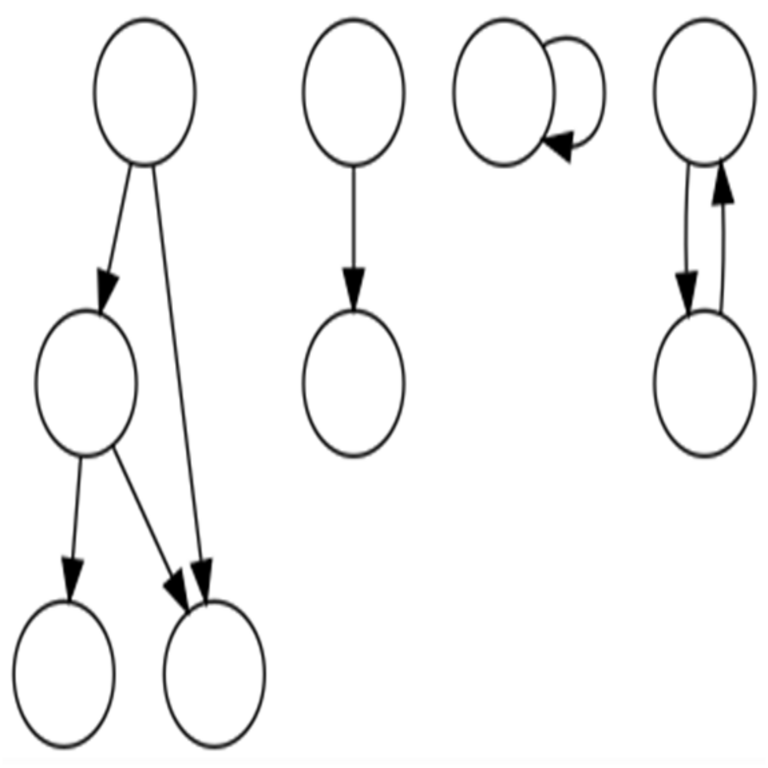

Los fundamentos de la IA en ciberseguridad se centran en técnicas como el aprendizaje supervisado, no supervisado y por refuerzo. En el aprendizaje supervisado, los modelos se entrenan con conjuntos de datos etiquetados que incluyen ejemplos de ataques conocidos, como inyecciones SQL o phishing. Esto permite que el sistema clasifique nuevos eventos con alta precisión. Por otro lado, el aprendizaje no supervisado es ideal para detectar amenazas zero-day, ya que identifica patrones anómalos sin necesidad de datos previos etiquetados.

Una implementación común es el uso de redes neuronales convolucionales (CNN) para analizar imágenes de paquetes de red o flujos de datos visualizados. Estas redes procesan la información como si fuera una imagen, extrayendo características clave como picos de tráfico inusuales. En términos prácticos, herramientas como TensorFlow o PyTorch facilitan el desarrollo de estos modelos, permitiendo a los equipos de seguridad integrar IA en entornos existentes como firewalls o sistemas SIEM (Security Information and Event Management).

- Aprendizaje Supervisado: Entrenamiento con datos históricos de brechas para predecir vulnerabilidades similares.

- Aprendizaje No Supervisado: Clustering de datos para agrupar comportamientos sospechosos sin etiquetas previas.

- Aprendizaje por Refuerzo: Optimización de respuestas automáticas mediante recompensas basadas en éxitos en simulaciones de ataques.

La precisión de estos modelos depende de la calidad de los datos de entrenamiento. En entornos reales, se deben considerar desafíos como el envenenamiento de datos adversarios, donde atacantes intentan corromper los conjuntos de entrenamiento para evadir la detección. Para mitigar esto, se recomiendan técnicas de validación cruzada y auditorías regulares de los datasets.

Análisis de Casos Prácticos: IA en la Prevención de Ataques DDoS

Los ataques de denegación de servicio distribuido (DDoS) representan una amenaza significativa para la disponibilidad de servicios en línea. La IA ha demostrado ser efectiva en su mitigación al analizar patrones de tráfico en tiempo real. Por ejemplo, sistemas como los desplegados por Cloudflare utilizan algoritmos de IA para distinguir entre tráfico legítimo y malicioso, bloqueando solicitudes automatizadas sin afectar a usuarios reales.

En un caso práctico, una empresa de comercio electrónico enfrentó un ataque DDoS que generaba millones de solicitudes por segundo. Implementando un modelo de IA basado en random forests, el sistema identificó firmas de bots maliciosos analizando encabezados HTTP y tasas de conexión. El resultado fue una reducción del 95% en el tiempo de respuesta, demostrando cómo la IA escala la defensa ante volúmenes masivos de datos.

Otro ejemplo involucra el uso de IA en redes 5G, donde la latencia baja permite procesamientos en edge computing. Aquí, modelos de deep learning distribuidos en nodos de borde detectan anomalías en el tráfico IoT, previniendo ataques que explotan dispositivos conectados vulnerables. La implementación requiere integración con protocolos como MQTT para recopilar datos en tiempo real, asegurando una respuesta proactiva.

IA y la Gestión de Identidades en Entornos Híbridos

La gestión de identidades y accesos (IAM) es un pilar de la ciberseguridad, y la IA la eleva mediante análisis de comportamiento de usuarios (UBA). Estos sistemas monitorean patrones como horarios de login, tipos de archivos accedidos y ubicaciones geográficas para detectar accesos no autorizados. Por instancia, si un empleado accede a datos sensibles desde una IP inusual, la IA puede activar autenticación multifactor adicional o bloquear la sesión automáticamente.

En entornos híbridos, que combinan nubes públicas y privadas, la IA integra datos de múltiples fuentes mediante APIs estandarizadas como OAuth 2.0. Herramientas como Okta o Azure AD incorporan módulos de IA que aprenden de interacciones pasadas, reduciendo falsos positivos en alertas de seguridad. Un estudio de Forrester indica que las organizaciones que usan UBA basada en IA experimentan una disminución del 60% en brechas relacionadas con credenciales comprometidas.

- Detección de Anomalías: Análisis de desviaciones en patrones de uso para identificar insiders threats.

- Automatización de Políticas: Ajuste dinámico de permisos basados en contexto, como roles temporales durante proyectos.

- Integración con Blockchain: Uso de ledgers distribuidos para auditar cambios en identidades de manera inmutable.

La combinación de IA con blockchain añade una capa de confianza, ya que las transacciones de acceso se registran en bloques verificables, previniendo manipulaciones. Esto es particularmente útil en sectores regulados como la banca, donde el cumplimiento normativo exige trazabilidad completa.

Desafíos Éticos y Técnicos en la Implementación de IA para Ciberseguridad

A pesar de sus beneficios, la adopción de IA en ciberseguridad plantea desafíos éticos significativos. Uno de ellos es el sesgo algorítmico, donde modelos entrenados en datos no representativos pueden discriminar contra ciertos grupos, como generar más alertas falsas para usuarios de regiones específicas. Para abordar esto, se deben implementar prácticas de diversidad en datasets y revisiones éticas independientes.

Técnicamente, la explicabilidad de los modelos de IA es un obstáculo. Los “cajas negras” como las redes neuronales profundas dificultan entender por qué se toma una decisión, lo que complica la auditoría en incidentes. Técnicas como LIME (Local Interpretable Model-agnostic Explanations) ayudan a interpretar predicciones, proporcionando insights locales sobre contribuciones de características individuales.

Además, la escalabilidad en entornos de big data requiere hardware especializado, como GPUs para entrenamiento acelerado. Las organizaciones deben equilibrar costos con rendimiento, optando por soluciones en la nube que ofrezcan elasticidad computacional. Regulaciones como el GDPR en Europa exigen transparencia en el uso de IA, obligando a disclosures sobre cómo se procesan datos personales en sistemas de seguridad.

El Rol de la IA en la Respuesta a Incidentes y Recuperación

Una vez detectada una amenaza, la IA acelera la respuesta mediante orquestación automatizada. Plataformas como SOAR (Security Orchestration, Automation and Response) integran IA para priorizar alertas y ejecutar playbooks predefinidos. Por ejemplo, en un ransomware, la IA puede aislar segmentos de red afectados, analizar la variante del malware y sugerir contramedidas basadas en bases de conocimiento globales.

En la fase de recuperación, algoritmos de IA facilitan la forense digital al reconstruir timelines de ataques a partir de logs fragmentados. Herramientas como ELK Stack (Elasticsearch, Logstash, Kibana) con extensiones de IA visualizan correlaciones complejas, ayudando a equipos forenses a identificar vectores de entrada. Un caso notable fue el incidente de SolarWinds en 2020, donde análisis post-mortem con IA reveló patrones de supply chain attacks que informaron defensas futuras.

- Orquestación Automatizada: Ejecución de scripts para contención inmediata de brechas.

- Análisis Forense: Reconstrucción de eventos mediante machine learning en datos no estructurados.

- Simulaciones Predictivas: Modelado de escenarios de recuperación para minimizar downtime.

La IA también apoya en la capacitación continua, generando simulacros de phishing personalizados que adaptan dificultad según el perfil del usuario, mejorando la conciencia de seguridad organizacional.

Integración de Blockchain con IA para una Ciberseguridad Robusta

La convergencia de blockchain e IA ofrece sinergias únicas en ciberseguridad. Blockchain proporciona inmutabilidad para almacenar hashes de datos sensibles, mientras que la IA analiza transacciones en la cadena para detectar fraudes. En finanzas descentralizadas (DeFi), smart contracts auditados por IA previenen exploits como reentrancy attacks, verificando lógica antes de deployment.

Una aplicación práctica es el uso de IA para optimizar consensus mechanisms en blockchains, como en Proof-of-Stake, donde modelos predictivos evalúan riesgos de validadores maliciosos. Plataformas como Hyperledger Fabric integran módulos de IA para governance, asegurando que actualizaciones de red sean validadas por algoritmos imparciales.

En ciberseguridad empresarial, esta integración habilita zero-trust architectures, donde cada acceso se verifica mediante pruebas criptográficas y análisis de IA en tiempo real. Esto reduce la superficie de ataque en entornos distribuidos, como cadenas de suministro globales.

Perspectivas Futuras: IA Autónoma en la Defensa Cibernética

El futuro de la IA en ciberseguridad apunta hacia sistemas autónomos capaces de defenderse sin intervención humana. Conceptos como cyber immune systems inspirados en biología simulan respuestas adaptativas, evolucionando defensas contra amenazas mutantes. Investigaciones en laboratorios como DARPA exploran IA generativa para crear contramedidas personalizadas, como parches automáticos para vulnerabilidades zero-day.

La adopción de quantum computing podría revolucionar esto, con IA cuántica procesando encriptaciones complejas para romper cifrados clásicos o fortalecer post-quantum cryptography. Sin embargo, esto exige preparación, ya que atacantes con acceso a quantum tech podrían invalidar RSA y ECC actuales.

En resumen, la trayectoria de la IA en ciberseguridad promete una era de resiliencia proactiva, donde la anticipación supera la reacción. Las organizaciones que inviertan en estas tecnologías ganarán ventajas competitivas, pero deben priorizar ética y colaboración internacional para mitigar riesgos globales.

Conclusiones y Recomendaciones Estratégicas

La inteligencia artificial redefine la ciberseguridad al proporcionar herramientas inteligentes para un panorama de amenazas en constante evolución. Desde detección predictiva hasta respuestas automatizadas, sus aplicaciones abarcan todo el ciclo de vida de la seguridad digital. No obstante, el éxito depende de una implementación equilibrada que aborde desafíos técnicos y éticos.

Se recomienda a las organizaciones realizar evaluaciones de madurez en IA, invertir en talento especializado y fomentar partnerships con proveedores de tecnología. Al final, la IA no reemplaza al humano, sino que lo empodera, creando un ecosistema de defensa más robusto y eficiente.

Para más información visita la Fuente original.