El Botnet Kimwolf: Una Amenaza Persistente en el Ecosistema IoT

Introducción al Botnet Kimwolf

En el panorama de la ciberseguridad, los botnets representan una de las herramientas más utilizadas por los ciberdelincuentes para llevar a cabo ataques a gran escala. El botnet Kimwolf emerge como un ejemplo paradigmático de esta amenaza, habiendo infectado más de dos millones de dispositivos conectados a Internet de las cosas (IoT) en todo el mundo. Este botnet, detectado recientemente por investigadores de seguridad, aprovecha vulnerabilidades conocidas en dispositivos de bajo costo y mal configurados, como cámaras de vigilancia, routers y sensores industriales. Su capacidad para propagarse rápidamente y mantenerse oculto lo convierte en un vector de riesgo significativo para infraestructuras críticas y redes domésticas.

Kimwolf se basa en una arquitectura modular que permite a sus operadores adaptar el malware según las necesidades específicas de cada campaña. A diferencia de botnets anteriores como Mirai, que se centraban principalmente en ataques de denegación de servicio distribuido (DDoS), Kimwolf incorpora funcionalidades avanzadas para el robo de credenciales y la exfiltración de datos. Esta evolución refleja la tendencia creciente en el cibercrimen hacia la monetización multifacética, donde los atacantes no solo buscan disrupción, sino también ganancias financieras directas.

Características Técnicas del Malware

El núcleo del botnet Kimwolf es un malware escrito en lenguaje C, optimizado para arquitecturas ARM y MIPS comunes en dispositivos IoT. Una vez infectado un dispositivo, el malware establece una conexión persistente con servidores de comando y control (C2) utilizando protocolos como HTTP y DNS para evadir detección. Los investigadores han identificado que Kimwolf emplea técnicas de ofuscación, como el cifrado XOR simple combinado con polimorfismo en el código, lo que complica su análisis estático y dinámico.

Entre sus componentes clave se encuentra un módulo de propagación que escanea redes en busca de puertos abiertos, como el 23 (Telnet) y el 80 (HTTP), explotando credenciales predeterminadas o débiles. Por ejemplo, el malware intenta accesos con combinaciones comunes como “admin/admin” o “root/12345”, un enfoque que ha demostrado ser efectivo dada la falta de actualizaciones de seguridad en muchos dispositivos IoT. Una vez dentro, Kimwolf descarga payloads adicionales que incluyen un backdoor para ejecución remota de comandos y un agente de minería de criptomonedas, aunque su uso principal parece orientado a DDoS.

- Propagación inicial: Escaneo de red mediante herramientas embebidas que identifican dispositivos vulnerables.

- Establecimiento de persistencia: Modificación de archivos de inicio del sistema para reiniciar el malware tras un reinicio del dispositivo.

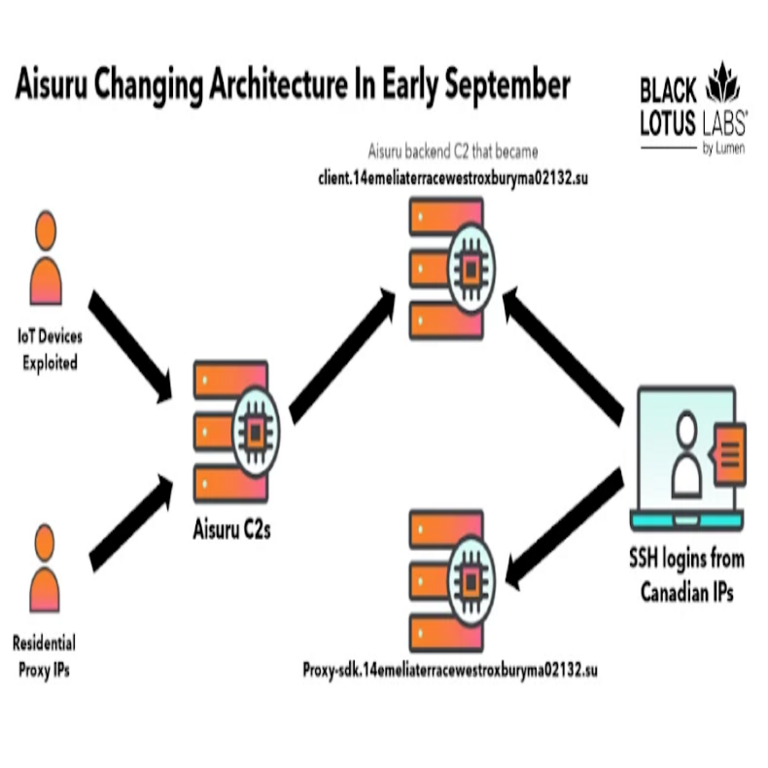

- Comunicación C2: Uso de dominios dinámicos y fluxión de IP para evitar bloqueos.

- Carga útil modular: Capacidad para actualizar módulos en tiempo real, permitiendo adaptaciones a nuevas defensas.

Desde un punto de vista forense, el malware deja huellas detectables, como procesos con nombres aleatorios o entradas en logs de sistema que indican accesos no autorizados. Sin embargo, su diseño minimalista consume pocos recursos, permitiendo que los dispositivos infectados operen normalmente sin alertar a los usuarios.

Alcance y Impacto Global del Botnet

La infección masiva de Kimwolf ha afectado a más de dos millones de dispositivos, con una distribución geográfica que abarca América del Norte, Europa y Asia. Según datos de telemetría de firmas de seguridad, el 40% de las infecciones se concentran en routers residenciales y cámaras IP de marcas chinas de bajo costo. Este botnet ha sido responsable de varios ataques DDoS de alto perfil, alcanzando picos de tráfico de hasta 1.5 terabits por segundo, lo que ha causado interrupciones en servicios de streaming y banca en línea.

El impacto económico es considerable. Las empresas afectadas reportan pérdidas por downtime, mientras que los individuos enfrentan riesgos de privacidad al tener sus dispositivos comprometidos. En sectores críticos como la manufactura y el transporte, donde los dispositivos IoT son integrales, Kimwolf representa un vector para ataques de cadena de suministro, potencialmente escalando a incidentes de seguridad nacional. Por instancia, en un caso documentado, un botnet similar derivado de Kimwolf se utilizó para interferir en sistemas de control industrial, destacando la interconexión entre IoT y infraestructuras esenciales.

Además, la persistencia del botnet se ve facilitada por la reutilización de código de amenazas previas, como variantes de Gafgyt y Mozi. Esto indica un ecosistema subterráneo donde el malware se comparte y modifica en foros de la dark web, acelerando su evolución. Los operadores de Kimwolf, presumiblemente un grupo asiático basado en patrones de código, han demostrado sofisticación al rotar infraestructuras C2 para eludir takedowns.

Mecanismos de Explotación y Vulnerabilidades Afectadas

Kimwolf explota una variedad de vulnerabilidades comunes en el ecosistema IoT. Una de las principales es la CVE-2018-0296 en firmware de Cisco, aunque su alcance va más allá, afectando dispositivos genéricos con implementaciones deficientes de protocolos de autenticación. El malware utiliza inyecciones de shellcode para elevar privilegios, aprovechando buffer overflows en servicios web embebidos.

En términos técnicos, el proceso de infección inicia con un escaneo SYN a puertos expuestos, seguido de un intento de brute-force. Si exitoso, el payload se inyecta vía Telnet, ejecutando comandos que deshabilitan firewalls locales y abren backdoors. Investigadores han reversado muestras que muestran el uso de bibliotecas como libcurl para descargas seguras, y algoritmos de hashing personalizados para validar integridad de payloads.

- Vulnerabilidades clave: Falta de segmentación de red en entornos IoT, permitiendo propagación lateral.

- Explotación de credenciales: Dependencia en defaults no cambiados, exacerbada por la complejidad de actualizaciones en dispositivos legacy.

- Ataques de día cero: Aunque Kimwolf usa principalmente conocidas, su modularidad permite integración rápida de exploits nuevos.

- Impacto en cadena: Un dispositivo infectado puede servir como pivote para atacar redes corporativas conectadas.

Esta dependencia en fallos humanos y de diseño subraya la necesidad de estándares más estrictos en la fabricación de IoT, como los propuestos por el NIST en su marco de ciberseguridad para dispositivos conectados.

Estrategias de Detección y Mitigación

Detectar Kimwolf requiere una combinación de herramientas de monitoreo de red y análisis de comportamiento. Sistemas de detección de intrusiones (IDS) como Snort pueden configurarse para alertar sobre patrones de escaneo Telnet inusuales o tráfico C2 anómalo. En el lado del endpoint, antivirus especializados en IoT, como aquellos de Kaspersky o Trend Micro, incorporan firmas heurísticas para identificar el malware.

Para mitigar infecciones, se recomienda una aproximación multicapa. Primero, segmentar redes IoT del núcleo empresarial usando VLANs o firewalls de próxima generación (NGFW). Segundo, implementar autenticación multifactor (MFA) donde sea posible, y forzar actualizaciones de firmware automáticas. Tercero, emplear honeypots para atraer y estudiar intentos de infección, proporcionando inteligencia temprana sobre campañas de Kimwolf.

Desde una perspectiva organizacional, las políticas de zero trust son esenciales. Esto implica verificar continuamente la integridad de dispositivos IoT mediante escaneos de vulnerabilidades regulares con herramientas como Nessus. En entornos residenciales, educar a usuarios sobre el cambio de credenciales predeterminadas y el uso de VPNs puede reducir el riesgo significativamente.

- Herramientas recomendadas: Wireshark para análisis de paquetes, y YARA para reglas de detección de malware.

- Mejores prácticas: Desactivar servicios innecesarios en dispositivos IoT y monitorear logs en tiempo real.

- Respuesta a incidentes: Aislar dispositivos infectados y aplicar parches, seguido de un escaneo forense completo.

- Colaboración global: Participar en iniciativas como el IoT Cybersecurity Improvement Act para estandarizar protecciones.

Los proveedores de servicios IoT deben priorizar la seguridad por diseño, incorporando encriptación end-to-end y mecanismos de revocación remota en sus productos.

Evolución y Tendencias Futuras en Botnets IoT

Kimwolf no es un caso aislado; representa una tendencia hacia botnets más resilientes e integrados con IA. Futuros variantes podrían usar machine learning para optimizar escaneos y evadir detección, adaptándose en tiempo real a patrones de tráfico benigno. La integración con blockchain para anonimizar pagos de operadores también es probable, complicando rastreos financieros.

En el contexto de tecnologías emergentes, el auge de 5G y edge computing amplificará el impacto de botnets como Kimwolf, al aumentar la superficie de ataque. Se estima que para 2025, habrá más de 75 mil millones de dispositivos IoT, lo que exige innovaciones en ciberseguridad, como redes auto-sanadoras basadas en IA que detecten y neutralicen infecciones automáticamente.

Los reguladores están respondiendo con marcos como el EU Cybersecurity Act, que impone requisitos de certificación para dispositivos IoT. En América Latina, países como Brasil y México han visto un incremento en infecciones similares, impulsando colaboraciones regionales para compartir inteligencia de amenazas.

Conclusiones y Recomendaciones Finales

El botnet Kimwolf ilustra los desafíos inherentes a la proliferación de dispositivos IoT en un mundo hiperconectado. Su capacidad para infectar millones de aparatos resalta la urgencia de adoptar medidas proactivas en ciberseguridad. Al combinar detección avanzada, mejores prácticas de configuración y colaboración internacional, es posible mitigar esta amenaza y proteger infraestructuras críticas.

En última instancia, la responsabilidad recae en múltiples actores: fabricantes deben priorizar seguridad, usuarios deben mantener vigilancia, y gobiernos deben enforzar estándares. Solo mediante un enfoque holístico se podrá contrarrestar la evolución de botnets como Kimwolf, asegurando un ecosistema digital más resiliente.

Para más información visita la Fuente original.