Implementación de Infraestructura de Clave Pública en la Nube

Introducción a la PKI y su Relevancia en Entornos Nublados

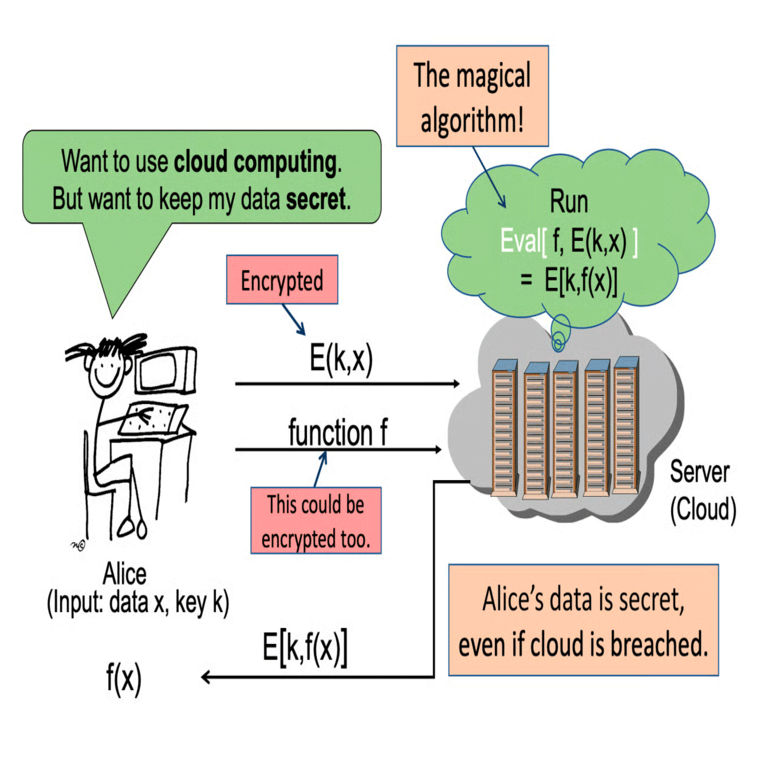

La Infraestructura de Clave Pública (PKI, por sus siglas en inglés) representa un pilar fundamental en la ciberseguridad moderna, especialmente en el contexto de las tecnologías emergentes como la computación en la nube. Esta infraestructura facilita la gestión segura de claves digitales y certificados que autentican identidades y protegen comunicaciones sensibles. En un panorama donde las organizaciones migran masivamente sus operaciones a plataformas nubladas, la implementación efectiva de PKI se convierte en una necesidad imperiosa para mitigar riesgos como el robo de datos, las brechas de seguridad y los ataques de suplantación de identidad.

Tradicionalmente, las PKI se han desplegado en entornos locales, lo que implicaba altos costos en hardware, mantenimiento y escalabilidad limitada. Sin embargo, con la adopción de servicios en la nube, como los ofrecidos por proveedores líderes, surge la oportunidad de centralizar y automatizar estos procesos. Esta transición no solo reduce la complejidad operativa, sino que también mejora la resiliencia y la accesibilidad global de los sistemas de seguridad. En este artículo, exploramos los desafíos, estrategias y mejores prácticas para implementar PKI en la nube, basándonos en enfoques probados en la industria.

La relevancia de esta implementación radica en su capacidad para soportar protocolos como TLS/SSL, que aseguran el cifrado de datos en tránsito. En entornos nublados, donde los recursos se comparten dinámicamente, una PKI robusta previene vulnerabilidades inherentes a la multiinquilino, como la exposición no autorizada de claves privadas. Además, integra seamlessly con tecnologías emergentes como la inteligencia artificial para la detección de anomalías y el blockchain para la verificación inmutable de certificados.

Componentes Esenciales de una PKI en la Nube

Una PKI en la nube se compone de varios elementos clave que trabajan en conjunto para garantizar la integridad y confidencialidad de las operaciones digitales. El núcleo es la Autoridad de Certificación (CA), responsable de emitir, revocar y renovar certificados digitales. En un despliegue nublado, esta CA puede operar como un servicio gestionado, eliminando la necesidad de infraestructura física dedicada.

Otro componente vital es el Registro de Certificados (RA), que verifica las solicitudes de certificados antes de su emisión. En la nube, el RA se beneficia de APIs escalables que permiten integraciones automáticas con sistemas de identidad como OAuth o SAML. Las claves públicas y privadas se gestionan a través de módulos de seguridad de hardware (HSM) virtuales, que ofrecen protección contra accesos no autorizados mediante cifrado de alto nivel y particionamiento lógico.

Adicionalmente, los directorios de certificados (como LDAP o bases de datos nubladas) almacenan información sobre la validez de los certificados, facilitando la validación en tiempo real. La lista de revocación de certificados (CRL) y los protocolos OCSP (Online Certificate Status Protocol) aseguran que los certificados comprometidos se invaliden rápidamente, minimizando ventanas de exposición. En entornos nublados, estos componentes se escalan horizontalmente para manejar picos de tráfico, utilizando contenedores como Docker y orquestadores como Kubernetes.

- Autoridad de Certificación Raíz: Genera certificados de confianza para sub-CA, anclando la cadena de confianza.

- Autoridades de Certificación Intermedias: Manejan la emisión diaria, distribuyendo la carga en la nube.

- Repositorios Seguros: Almacenan claves en servicios como AWS KMS o Azure Key Vault, con encriptación AES-256.

- Interfaz de Usuario y APIs: Permiten la gestión remota, con autenticación multifactor (MFA) obligatoria.

La integración con servicios de identidad federada, como Active Directory en la nube, amplía la utilidad de la PKI, permitiendo el control de acceso basado en atributos (ABAC) para entornos híbridos.

Desafíos en la Migración de PKI a la Nube

La transición de una PKI tradicional a un modelo nublado presenta varios obstáculos que deben abordarse meticulosamente. Uno de los principales es la soberanía de datos, ya que las regulaciones como GDPR o LGPD exigen que las claves y certificados permanezcan bajo control jurisdiccional. En la nube, esto se resuelve mediante regiones geográficas dedicadas y políticas de retención de datos.

La escalabilidad y el rendimiento representan otro reto. Las PKI locales a menudo luchan con volúmenes altos de solicitudes, pero en la nube, la latencia puede aumentar debido a la dependencia de redes distribuidas. Soluciones como edge computing y CDNs mitigan esto, distribuyendo puntos de emisión de certificados más cerca de los usuarios finales.

La gestión de claves privadas es crítica; una brecha en su seguridad puede comprometer toda la infraestructura. En entornos nublados, se recomiendan HSMs con certificación FIPS 140-2, que proporcionan aislamiento criptográfico y auditoría en tiempo real. Además, la interoperabilidad con sistemas legacy requiere puentes API que mantengan compatibilidad sin exponer vulnerabilidades.

Los riesgos de denegación de servicio (DDoS) son exacerbados en la nube debido a su visibilidad pública. Implementar firewalls de aplicaciones web (WAF) y rate limiting en las endpoints de la PKI es esencial. Finalmente, la auditoría y el cumplimiento normativo demandan logs inmutables, a menudo integrados con herramientas de SIEM (Security Information and Event Management) basadas en IA para análisis predictivo.

- Compatibilidad: Asegurar que los certificados X.509 sean compatibles con estándares web existentes.

- Recuperación de Desastres: Configurar backups geo-redundantes con rotación de claves.

- Costo Operativo: Optimizar el uso de recursos nublados para evitar sobrecargos en emisión masiva.

Estrategias de Implementación Paso a Paso

Implementar una PKI en la nube requiere un enfoque estructurado, comenzando con una evaluación exhaustiva de necesidades. El primer paso es seleccionar un proveedor de nube compatible, como AWS, Azure o Google Cloud, que ofrezca servicios PKI nativos o integrables. Por ejemplo, AWS Certificate Manager (ACM) proporciona emisión automatizada de certificados TLS, mientras que Azure AD CS extiende la PKI on-premises a la nube.

En la fase de diseño, defina la arquitectura: opte por una PKI jerárquica con CA raíz offline para máxima seguridad, y CA intermedias en la nube para operaciones diarias. Integre HSMs cloud-nativos para el almacenamiento de claves, asegurando que las operaciones criptográficas se realicen dentro del módulo sin exponer material sensible.

La implementación propiamente dicha involucra la configuración de políticas de emisión. Utilice ACME (Automated Certificate Management Environment) para automatizar renovaciones, reduciendo el riesgo de caducidad. Despliegue contenedores para los componentes RA y CA, orquestados con Kubernetes para alta disponibilidad. Pruebe la integración con aplicaciones mediante pruebas de carga que simulen escenarios de alto tráfico.

Para la seguridad operativa, implemente monitoreo continuo con herramientas como Prometheus y Grafana, alertando sobre intentos de revocación inusuales. La rotación periódica de claves, combinada con zero-trust architecture, fortalece la resiliencia. En entornos con IA, incorpore machine learning para detectar patrones de abuso en solicitudes de certificados.

- Paso 1: Evaluación. Analice requisitos de cumplimiento y volumen de certificados esperados.

- Paso 2: Selección de Herramientas. Elija servicios como GlobalSign’s Cloud PKI para gestión integral.

- Paso 3: Despliegue. Configure entornos de staging para validación antes de producción.

- Paso 4: Pruebas y Optimización. Realice penetration testing y ajuste basado en métricas de rendimiento.

- Paso 5: Mantenimiento. Establezca rutinas de auditoría trimestral y actualizaciones de parches.

Esta metodología asegura una transición suave, minimizando interrupciones en servicios críticos como VPNs o firmas digitales.

Integración con Tecnologías Emergentes

La PKI en la nube no opera en aislamiento; su valor se amplifica al integrarse con IA y blockchain. La inteligencia artificial puede automatizar la validación de identidades mediante análisis biométrico y detección de fraudes en tiempo real. Por instancia, modelos de aprendizaje profundo procesan logs de PKI para predecir y prevenir ataques de phishing que targetean certificados.

En el ámbito del blockchain, la PKI se beneficia de ledgers distribuidos para la verificación descentralizada de certificados. Proyectos como Hyperledger Fabric permiten anclar hashes de certificados en bloques inmutables, facilitando auditorías transparentes y reduciendo la dependencia de una CA central. Esto es particularmente útil en supply chains digitales, donde la trazabilidad de identidades es crucial.

La convergencia con IoT (Internet of Things) extiende la PKI a dispositivos edge, emitiendo certificados de corto plazo para sensores y gateways. En la nube, servicios como AWS IoT Core integran PKI para autenticación mutua, protegiendo contra inyecciones de malware en redes masivas.

Además, la adopción de post-quantum cryptography prepara la PKI para amenazas futuras. Algoritmos como lattice-based encryption se prueban en entornos nublados, asegurando longevidad contra computación cuántica. La estandarización por NIST guía estas implementaciones, con proveedores nublados ofreciendo APIs para migración gradual.

- IA en PKI: Automatización de revocaciones basadas en scoring de riesgo.

- Blockchain: Certificados auto-soberanos (SSI) para control usuario-centrado.

- IoT y Edge: PKI ligera para dispositivos con recursos limitados.

- Criptografía Post-Cuántica: Híbridos de algoritmos clásicos y cuánticos resistentes.

Estas integraciones posicionan la PKI como un enabler de innovación segura en ecosistemas digitales complejos.

Mejores Prácticas y Casos de Estudio

Para maximizar la efectividad de una PKI nublada, adopte mejores prácticas como la segmentación de redes (VPC en AWS) para aislar componentes sensibles. Implemente just-in-time access, donde las claves se cargan temporalmente solo durante operaciones necesarias. La encriptación de datos en reposo y en tránsito, con rotación automática de claves, es estándar.

En términos de cumplimiento, alinee con marcos como ISO 27001 y PCI-DSS, documentando todos los procesos de PKI. Capacite al personal en gestión de certificados para evitar errores humanos, como la emisión accidental de certificados wildcard excesivamente amplios.

Casos de estudio ilustran estos principios. Una empresa financiera global utilizó GlobalSign’s Atlas platform para migrar su PKI a Azure, logrando una reducción del 70% en tiempos de emisión y mejorando la detección de fraudes mediante IA integrada. Otro ejemplo es un proveedor de salud que implementó PKI en AWS para HIPAA compliance, utilizando HSMs para proteger registros médicos cifrados.

En el sector manufacturero, la integración con blockchain permitió rastreo seguro de componentes IoT, previniendo falsificaciones en la cadena de suministro. Estos casos demuestran retornos en inversión a través de menor downtime y mayor confianza en transacciones digitales.

- Segmentación: Use microsegmentación para limitar lateral movement en breaches.

- Automatización: Scripts en Terraform para despliegues idempotentes.

- Auditoría: Integración con Splunk para análisis forense.

Consideraciones de Seguridad Avanzadas

Más allá de lo básico, fortalezca la PKI con zero-knowledge proofs para verificaciones sin revelar datos subyacentes. En la nube, esto se aplica en autenticaciones de API, reduciendo superficies de ataque. La detección de anomalías mediante IA analiza patrones de uso de certificados, flagging actividades sospechosas como emisiones masivas desde IPs desconocidas.

Para resiliencia, configure multi-región deployments con failover automático. Pruebe regularmente con simulacros de ataques, utilizando herramientas como OWASP ZAP para validar endpoints de PKI. La gestión de secretos con Vault de HashiCorp centraliza credenciales, rotándolas dinámicamente.

Enfrente amenazas emergentes como supply chain attacks targeting CAs mediante verificación de integridad de software en pipelines CI/CD. La adopción de certificate transparency logs asegura que todas las emisiones sean públicas y auditables, disuadiendo malas prácticas.

Finalmente, evalúe continuamente la madurez de la PKI mediante métricas como tiempo medio de revocación (MTTR) y cobertura de certificados, ajustando estrategias basadas en evoluciones del threat landscape.

Conclusión: Hacia un Futuro Seguro en la Nube

La implementación de PKI en la nube transforma la ciberseguridad de un desafío reactivo a una capacidad proactiva y escalable. Al abordar desafíos como la soberanía y la escalabilidad, y leveraging integraciones con IA y blockchain, las organizaciones pueden construir infraestructuras resilientes que soporten la innovación sin comprometer la seguridad. Las estrategias delineadas, desde diseños jerárquicos hasta automatizaciones ACME, proporcionan un blueprint accionable para esta migración.

En última instancia, una PKI bien implementada no solo protege activos digitales, sino que también fomenta la confianza en ecosistemas interconectados. Con la evolución continua de amenazas, el compromiso con mejores prácticas y actualizaciones tecnológicas asegurará que las operaciones nubladas permanezcan seguras y eficientes.

Para más información visita la Fuente original.