Automatización de la Eliminación Segura de Código No Utilizado

Importancia de Eliminar Código No Utilizado en Entornos de Ciberseguridad

En el desarrollo de software, el código no utilizado, también conocido como código muerto, representa un riesgo significativo para la seguridad y el rendimiento de las aplicaciones. Este tipo de código puede acumularse durante iteraciones de desarrollo, fusiones de ramas o migraciones de proyectos, creando superficies de ataque innecesarias. En contextos de ciberseguridad, el código no utilizado puede ocultar vulnerabilidades latentes, como funciones obsoletas con fallos de seguridad no parcheados, o servir como vector para inyecciones maliciosas si no se gestiona adecuadamente.

La eliminación manual de este código es propensa a errores humanos, lo que podría resultar en la remoción accidental de componentes críticos. Automatizar este proceso garantiza una detección precisa y una eliminación segura, reduciendo el tiempo de desarrollo y minimizando riesgos. Herramientas de análisis estático y dinámico permiten identificar código no referenciado sin impactar la funcionalidad del sistema, alineándose con prácticas como DevSecOps para integrar la seguridad en el ciclo de vida del software.

Métodos para Detectar Código No Utilizado

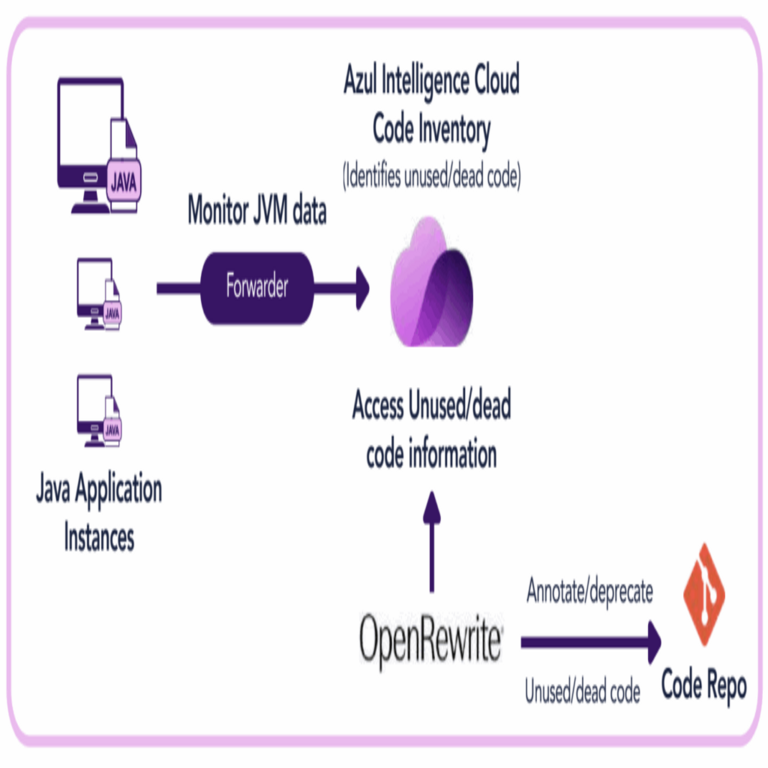

La detección de código no utilizado se basa en técnicas de análisis de dependencias y trazabilidad. El análisis estático examina el código fuente sin ejecutarlo, utilizando grafos de llamadas para mapear funciones y variables referenciadas. Por ejemplo, en lenguajes como Java o Python, herramientas como JDepend o Vulture escanean el codebase para identificar entidades no invocadas.

El análisis dinámico, por otro lado, instrumenta la ejecución del programa para registrar patrones de uso reales. Esto es particularmente útil en aplicaciones con flujos condicionales complejos, donde el código podría usarse solo en escenarios raros. Combinar ambos enfoques proporciona una cobertura exhaustiva, aunque el dinámico requiere pruebas exhaustivas para evitar falsos positivos.

- Análisis estático: Rápido y no invasivo, ideal para revisiones iniciales.

- Análisis dinámico: Detecta uso en runtime, pero depende de la calidad de las pruebas.

- Análisis híbrido: Integra ambos para mayor precisión, común en pipelines CI/CD.

En entornos de blockchain, donde el código es inmutable una vez desplegado, la detección temprana es crucial para evitar costos de gas innecesarios en contratos inteligentes, que podrían exponer vulnerabilidades a ataques como reentrancy.

Herramientas y Frameworks para Automatización

Existen diversas herramientas open-source y propietarias diseñadas para automatizar la eliminación de código no utilizado. En el ecosistema de JavaScript, ESLint con plugins como eslint-plugin-no-unused-vars o herramientas como Dead Code Detector analizan módulos y eliminan imports no referenciados. Para proyectos en C++, Clang Static Analyzer identifica funciones muertas mediante optimizaciones del compilador.

En Python, bibliotecas como pyflakes o el módulo ast del intérprete permiten parsing del árbol de sintaxis abstracta (AST) para trazar dependencias. Un flujo típico involucra integrar estas herramientas en un pipeline de integración continua (CI), donde un script ejecuta el análisis, genera un reporte y propone cambios vía pull requests automáticos.

Para entornos de IA, donde los modelos de machine learning generan código boilerplate, herramientas como TensorFlow’s code pruning o PyTorch’s dead code elimination optimizan grafos computacionales, eliminando nodos no contribuyentes al entrenamiento o inferencia, lo que también reduce riesgos de exposición de datos sensibles en código residual.

- ESLint y Prettier: Para frontend, con reglas configurables para JavaScript y TypeScript.

- Deadcode (Rust): Detecta y elimina código no alcanzado en binarios compilados.

- Sonarqube: Plataforma integral para análisis multi-lenguaje en equipos enterprise.

La configuración de estas herramientas debe considerar umbrales de confianza para evitar eliminaciones erróneas, especialmente en código legado con dependencias externas no documentadas.

Pasos para Implementar una Eliminación Segura Automatizada

Implementar la automatización requiere un enfoque estructurado. Primero, se realiza un mapeo completo del codebase para baseline las dependencias actuales. Luego, se configura la herramienta de análisis en el entorno de desarrollo, ejecutándola en cada commit para feedback inmediato.

El siguiente paso implica validación: ejecutar pruebas unitarias, de integración y de seguridad post-eliminación para verificar que no se introduzcan regresiones. En ciberseguridad, se integra escaneo de vulnerabilidades (por ejemplo, con OWASP ZAP) para asegurar que el código removido no ocultaba issues conocidos.

Finalmente, la eliminación se automatiza mediante hooks de Git o workflows de GitHub Actions, donde un bot propone diffs y aplica cambios solo tras aprobación humana o umbrales automáticos. En blockchain, herramientas como Hardhat para Ethereum permiten simular despliegues en testnets antes de la eliminación definitiva.

- Establecer baseline de dependencias mediante análisis inicial.

- Configurar herramientas en CI/CD para ejecución rutinaria.

- Validar cambios con suites de pruebas exhaustivas.

- Automatizar propuestas y aplicaciones con revisión condicional.

Este proceso no solo limpia el código sino que también documenta el historial de eliminaciones, facilitando auditorías de cumplimiento normativo como GDPR o PCI-DSS.

Desafíos y Mejores Prácticas

A pesar de los beneficios, la automatización enfrenta desafíos como falsos positivos en código dinámico (por ejemplo, reflexión en Java) o código generado por frameworks. Para mitigarlos, se recomienda usar anotaciones o comentarios para marcar código intencionalmente no utilizado, como // TODO: deprecated, que las herramientas pueden ignorar.

Otra práctica clave es la modularización: dividir el codebase en módulos independientes facilita la eliminación localizada sin riesgos globales. En IA, al manejar código generado por modelos como GPT, se debe validar semanticamente el output antes de la eliminación para preservar lógica implícita.

En términos de ciberseguridad, priorizar la eliminación en componentes expuestos, como APIs públicas, reduce la superficie de ataque. Monitorear métricas post-eliminación, como tamaño del binario o tiempo de carga, asegura mejoras cuantificables.

Consideraciones Finales

La automatización de la eliminación segura de código no utilizado transforma la gestión de codebases en un proceso proactivo y eficiente, fortaleciendo la resiliencia de sistemas en ciberseguridad, IA y blockchain. Al integrar estas prácticas, las organizaciones no solo optimizan recursos sino que también elevan el estándar de seguridad, previniendo amenazas derivadas de artefactos obsoletos. Adoptar este enfoque sistemático asegura un desarrollo sostenible y seguro en entornos cada vez más complejos.

Para más información visita la Fuente original.