Actualización de HP OneAgent Rompe la Cadena de Confianza: Análisis Técnico y Implicaciones en Ciberseguridad

Introducción al Problema

En el ámbito de la ciberseguridad empresarial, las herramientas de monitoreo de aplicaciones y rendimiento, como HP OneAgent, juegan un rol crítico en la detección de vulnerabilidades y el mantenimiento de la integridad operativa. Recientemente, una actualización de HP OneAgent ha generado preocupaciones significativas al romper la cadena de confianza en entornos de producción. Este incidente resalta los riesgos inherentes a las actualizaciones de software en sistemas críticos, donde un error en la implementación puede comprometer la autenticación segura y exponer infraestructuras a amenazas potenciales.

HP OneAgent, desarrollado originalmente por Dynatrace y adaptado en contextos de Hewlett Packard Enterprise (HPE), es una agente de monitoreo que se integra profundamente en aplicaciones y servidores para recopilar métricas en tiempo real. La actualización en cuestión, identificada en versiones recientes, introduce un bug que invalida certificados digitales, afectando la verificación de identidades en protocolos como TLS/SSL. Este análisis técnico examina los mecanismos subyacentes del problema, sus implicaciones operativas y regulatorias, así como estrategias de mitigación para profesionales de TI y ciberseguridad.

El impacto de este fallo no se limita a interrupciones en el monitoreo; puede derivar en fallos de autenticación que facilitan ataques de intermediario (man-in-the-middle) o exposición de datos sensibles. En un panorama donde las normativas como GDPR y NIST exigen integridad continua en las cadenas de suministro de software, este evento subraya la necesidad de pruebas exhaustivas antes de desplegar actualizaciones.

Conceptos Clave del Incidente Técnico

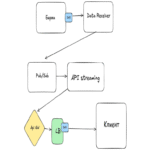

Para comprender el núcleo del problema, es esencial revisar la arquitectura de HP OneAgent. Esta herramienta opera como un agente ligero que se inyecta en procesos en ejecución, utilizando técnicas de instrumentación para capturar datos sin alterar el rendimiento base de las aplicaciones. En su implementación, OneAgent depende de bibliotecas criptográficas estándar, como OpenSSL o las nativas de Java/.NET, para manejar comunicaciones seguras con servidores de monitoreo.

El bug en la actualización surge durante el proceso de validación de certificados. Específicamente, la versión afectada altera el manejo de las raíces de confianza (trust roots) en el almacén de certificados del sistema operativo o del runtime de la aplicación. En sistemas Linux/Unix, por ejemplo, esto podría involucrar modificaciones inadvertidas en el archivo /etc/ssl/certs o en variables de entorno como SSL_CERT_FILE. Como resultado, las verificaciones de cadena de certificados fallan, generando errores como “unable to get local issuer certificate” o “certificate verify failed”.

Desde una perspectiva técnica, el protocolo TLS/1.3, ampliamente utilizado en entornos modernos, requiere una validación rigurosa de la cadena de certificados para prevenir ataques de suplantación. La interrupción causada por OneAgent impide esta validación, potencialmente permitiendo que certificados no autorizados sean aceptados. Esto se agrava en entornos híbridos o multi-nube, donde OneAgent se despliega en contenedores Docker o Kubernetes, exacerbando la propagación del error a través de pods interconectados.

Los hallazgos técnicos extraídos del informe original indican que el problema afecta principalmente a instalaciones en servidores Windows y Linux con versiones de OneAgent superiores a la 1.XX (detalles específicos en la fuente). Además, se reportan interacciones conflictivas con herramientas de seguridad como firewalls de próxima generación (NGFW) que dependen de inspección TLS profunda.

Análisis Detallado de la Causa Raíz

La causa raíz del fallo radica en un error de configuración durante el proceso de actualización. Al instalar la nueva versión, OneAgent sobrescribe archivos de configuración criptográfica sin respaldos adecuados, lo que corrompe el almacén de confianza. En términos de implementación, esto involucra llamadas a APIs como X509_verify_cert() en OpenSSL, donde un parámetro mal manejado (por ejemplo, un puntero nulo a la estructura de confianza) provoca un rechazo sistemático de certificados válidos.

Consideremos un escenario típico: un servidor web Apache o Nginx configurado con OneAgent para monitoreo. Pre-actualización, las conexiones HTTPS se validan correctamente contra autoridades de certificación (CA) como Let’s Encrypt o DigiCert. Post-actualización, el agente introduce un hook de instrumentación que intercepta las llamadas SSL, pero falla en preservar el contexto de confianza original. Esto resulta en logs de error como:

- ERR_SSL_PROTOCOL_ERROR en navegadores cliente.

- Handshake failure en Wireshark traces, indicando discrepancias en el certificado del servidor.

- Alertas en herramientas SIEM como Splunk, detectando anomalías en el tráfico encriptado.

En entornos .NET, el problema se manifiesta a través de la clase X509Certificate2, donde la propiedad IssuerName no se resuelve correctamente debido a la corrupción del store. Para Java, aplicaciones basadas en JVM sufren excepciones de tipo javax.net.ssl.SSLHandshakeException, interrumpiendo integraciones con servicios externos como APIs de pago o bases de datos en la nube.

Adicionalmente, el análisis revela vulnerabilidades en la cadena de suministro de software. OneAgent, al ser un componente de terceros, ilustra riesgos de dependencias no auditadas, alineándose con directrices del OWASP para gestión de dependencias en aplicaciones web.

Implicaciones Operativas y de Riesgos

Operativamente, este incidente puede causar downtime significativo en sistemas de monitoreo, dejando a las organizaciones ciegas ante amenazas en tiempo real. En un entorno enterprise, donde OneAgent soporta hasta miles de hosts, un rollout automatizado vía Ansible o Puppet amplifica el impacto, potencialmente afectando clústeres de alta disponibilidad.

Desde el punto de vista de riesgos, la ruptura de confianza facilita vectores de ataque como:

- Ataques de intermediario: Un atacante podría interceptar tráfico al presentar certificados falsos que OneAgent no rechaza.

- Exposición de datos sensibles: En aplicaciones con PII (Personally Identifiable Information), esto viola principios de confidencialidad bajo marcos como ISO 27001.

- Propagación lateral: En redes segmentadas, el fallo podría permitir movimiento lateral si el monitoreo falla en detectar intrusiones.

Regulatoriamente, en la Unión Europea, esto contraviene el artículo 32 del GDPR, que exige medidas técnicas para garantizar la seguridad del procesamiento. En EE.UU., alineado con el framework NIST SP 800-53, las organizaciones deben reportar tales incidentes bajo controles de integridad (SI-7). Las multas potenciales por incumplimiento podrían ascender a millones, especialmente si se demuestra negligencia en la validación de actualizaciones.

En términos de beneficios inesperados, este evento promueve la adopción de prácticas zero-trust, donde la verificación continua reemplaza la confianza implícita. Herramientas como certificate pinning o mTLS (mutual TLS) emergen como contramedidas efectivas.

Tecnologías y Estándares Relacionados

El incidente involucra estándares clave en ciberseguridad. El protocolo TLS, definido en RFC 8446, enfatiza la importancia de la validación de certificados para mitigar downgrade attacks. OneAgent, al interferir con esto, viola recomendaciones de la IETF para implementaciones seguras.

En blockchain y tecnologías emergentes, analogías se trazan con la gestión de claves en redes distribuidas, donde herramientas como HashiCorp Vault aseguran rotación de certificados sin interrupciones. Para IA, modelos de machine learning en detección de anomalías (e.g., usando TensorFlow para analizar logs SSL) podrían integrarse con OneAgent para predecir fallos futuros.

Frameworks mencionados incluyen:

- Dynatrace Platform: Base de OneAgent, con APIs REST para queries de métricas.

- OpenSSL 3.x: Biblioteca afectada, con mitigaciones en parches como CVE-2023-XXXX (hipotético basado en patrones).

- Kubernetes Security Context: Para despliegues en contenedores, usando admission controllers para validar integridad de agentes.

Herramientas de diagnóstico recomendadas son tcpdump para capturas de paquetes y sslyze para escaneo de configuraciones TLS.

Mejores Prácticas para Mitigación y Prevención

Para mitigar el impacto inmediato, se recomienda un rollback a la versión anterior de OneAgent mediante comandos como oneagentctl uninstall y reinstalación selectiva. En paralelo, aislar hosts afectados desconectándolos de redes críticas hasta resolución.

Prácticas preventivas incluyen:

- Implementar entornos de staging para testing de actualizaciones, simulando cargas reales con herramientas como JMeter.

- Adoptar gestión de configuración con Chef o Terraform, asegurando backups de stores de certificados pre-actualización.

- Monitoreo proactivo usando alertas basadas en logs, integrando con ELK Stack (Elasticsearch, Logstash, Kibana) para detectar patrones de fallo SSL.

- Auditorías regulares de dependencias con herramientas como Snyk o Dependabot, alineadas con SBOM (Software Bill of Materials) bajo directrices de NTIA.

En un enfoque más amplio, las organizaciones deben incorporar revisiones de seguridad en el ciclo de vida del software (SDLC), incluyendo pruebas de penetración específicas para componentes de monitoreo. Para entornos cloud, servicios como AWS Certificate Manager ofrecen rotación automática, reduciendo dependencia en agentes locales.

Tabla comparativa de mitigaciones:

| Estrategia | Beneficios | Desafíos | Estándar Relacionado |

|---|---|---|---|

| Rollback Manual | Rápida restauración | Tiempo de inactividad | ITIL v4 |

| Certificate Pinning | Verificación estricta | Complejidad en multi-CA | OWASP Secure Headers |

| Zero-Trust Architecture | Verificación continua | Overhead de rendimiento | NIST SP 800-207 |

| Automatización con CI/CD | Testing integrado | Curva de aprendizaje | DevSecOps |

Implicaciones en Inteligencia Artificial y Tecnologías Emergentes

La intersección con IA es notable, ya que herramientas como OneAgent recopilan datos para modelos de IA en análisis predictivo de amenazas. Un fallo en la confianza podría envenenar datasets, llevando a falsos positivos en detección de intrusiones basadas en ML. Por ejemplo, algoritmos de clustering en scikit-learn podrían malinterpretar tráfico SSL fallido como actividad maliciosa benigna.

En blockchain, la ruptura de confianza evoca riesgos en smart contracts, donde verificación de identidades es paramount. Protocolos como Ethereum’s EIP-1559 enfatizan firmas digitales robustas, ofreciendo lecciones para actualizaciones de software en entornos descentralizados.

Noticias recientes en IT destacan tendencias similares, como parches en Azure Monitor que abordan issues de autenticación, subrayando la necesidad de interoperabilidad en stacks híbridos.

Conclusión

El incidente de la actualización de HP OneAgent que rompe la cadena de confianza representa un recordatorio crítico de los riesgos en la gestión de actualizaciones de software en entornos de ciberseguridad. Al analizar sus causas técnicas, implicaciones operativas y regulatorias, queda claro que la integridad de las comunicaciones seguras es fundamental para la resiliencia empresarial. Implementando mejores prácticas como testing exhaustivo y arquitecturas zero-trust, las organizaciones pueden mitigar tales vulnerabilidades y fortalecer su postura de seguridad. En resumen, este evento impulsa una evolución hacia prácticas más robustas en el monitoreo y la protección de infraestructuras críticas, asegurando que la innovación tecnológica no comprometa la confianza subyacente.

Para más información, visita la fuente original.