Microsoft Implementa Passkeys Automáticamente en Entra ID para Fortalecer la Autenticación

Introducción a los Passkeys y su Rol en la Ciberseguridad Moderna

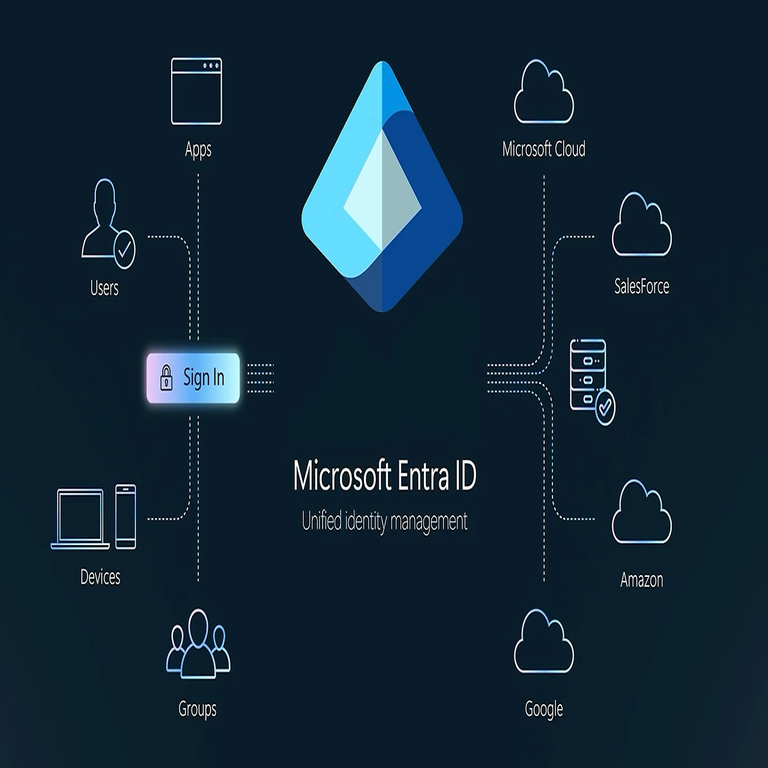

En el panorama actual de la ciberseguridad, las contraseñas tradicionales han demostrado ser un punto débil recurrente, vulnerables a ataques como el phishing, el brute force y las filtraciones de datos. Microsoft, como líder en soluciones empresariales, anuncia una transformación significativa en su plataforma Entra ID, anteriormente conocida como Azure Active Directory. A partir de ciertas actualizaciones programadas, la compañía habilitará automáticamente los passkeys para todos los inquilinos de Entra ID, eliminando la necesidad de intervención manual por parte de los administradores. Esta medida busca elevar los estándares de autenticación sin contraseñas, alineándose con las recomendaciones de agencias como la NIST (National Institute of Standards and Technology) que promueven métodos biométricos y criptográficos más robustos.

Los passkeys representan una evolución en la autenticación multifactor (MFA), basados en el estándar FIDO2 (Fast Identity Online 2), desarrollado por la FIDO Alliance y la World Wide Web Consortium (W3C). A diferencia de las contraseñas, que dependen de cadenas de texto memorizables y propensas a errores humanos, los passkeys utilizan pares de claves asimétricas: una clave privada almacenada de forma segura en el dispositivo del usuario y una clave pública registrada en el servidor de autenticación. Este enfoque elimina la transmisión de credenciales sensibles durante el proceso de login, reduciendo drásticamente el riesgo de intercepción.

En el contexto de Entra ID, esta implementación automática implica que, una vez activada la función, los usuarios podrán autenticarse utilizando huellas dactilares, reconocimiento facial o pines en dispositivos compatibles, como smartphones, laptops y tablets. Microsoft estima que esta transición podría reducir los incidentes de compromiso de cuentas en un 99% comparado con métodos basados en contraseñas, según estudios internos y datos de la industria. Para las organizaciones, esto significa una capa adicional de protección contra amenazas persistentes avanzadas (APT) y ataques dirigidos a credenciales robadas en la dark web.

Funcionamiento Técnico de los Passkeys en Entra ID

El mecanismo subyacente de los passkeys en Entra ID se fundamenta en la criptografía de curva elíptica (ECDSA) y el protocolo WebAuthn, que integra el estándar FIDO2 con navegadores web y aplicaciones nativas. Cuando un usuario se registra por primera vez, el dispositivo genera un par de claves: la privada permanece en el módulo de seguridad del hardware (TPM o Secure Enclave), inaccesible incluso para el sistema operativo. La clave pública se envía al servidor de Entra ID, donde se asocia con la identidad del usuario en el directorio activo.

Durante la autenticación, el servidor envía un desafío criptográfico aleatorio al dispositivo. Este desafío se firma con la clave privada y se devuelve al servidor para verificación. Si la firma es válida, el acceso se concede. Este proceso es resistente al phishing porque las claves están vinculadas al dominio específico del servicio, impidiendo su uso en sitios falsos. En Entra ID, Microsoft ha optimizado esta integración para soportar sincronización entre dispositivos a través de la nube, permitiendo que un passkey registrado en un teléfono se utilice en una computadora de escritorio mediante Microsoft Authenticator o iCloud Keychain en entornos Apple.

Desde una perspectiva técnica, la habilitación automática en Entra ID se gestiona a través de políticas de tenant-wide. Los administradores pueden monitorear la adopción vía el portal de Azure, donde métricas como la tasa de uso de passkeys y el fallback a métodos legacy se visualizan en dashboards en tiempo real. La implementación incluye migración gradual: inicialmente, los passkeys coexisten con contraseñas, pero Microsoft planea fases donde las contraseñas se deshabiliten por defecto para nuevos usuarios. Esto requiere actualizaciones en aplicaciones integradas con Entra ID, como Microsoft 365 y Dynamics 365, para soportar el API de WebAuthn.

- Generación de claves: Utiliza algoritmos como P-256 o P-384 para mayor seguridad.

- Almacenamiento seguro: En dispositivos con certificación FIDO2 Level 2 o superior.

- Sincronización: A través de servicios en la nube como el Key Vault de Azure para backups encriptados.

- Compatibilidad: Soporte para navegadores como Edge, Chrome y Safari, y sistemas operativos Windows 10+, iOS 16+ y Android 9+.

En términos de rendimiento, los passkeys reducen la latencia de autenticación en un 50% en comparación con OTP (One-Time Passwords) SMS, ya que evitan dependencias en redes externas. Para entornos empresariales con alto volumen de accesos, Entra ID escala esta funcionalidad mediante clústeres distribuidos, asegurando alta disponibilidad y cumplimiento con regulaciones como GDPR y HIPAA.

Beneficios para las Organizaciones en el Ámbito de la Ciberseguridad

La adopción automática de passkeys en Entra ID ofrece múltiples ventajas para las empresas, particularmente en un ecosistema donde las brechas de datos cuestan en promedio 4.45 millones de dólares según informes de IBM. Primero, mejora la higiene de credenciales al eliminar la gestión de contraseñas complejas, que a menudo llevan a prácticas inseguras como el reuse de passwords o el uso de gestores débiles. Entra ID, con su integración nativa, facilita la aplicación de políticas de zero trust, donde cada acceso se verifica independientemente del origen.

Desde el punto de vista de la mitigación de riesgos, los passkeys son inherentemente resistentes a ataques de credenciales stuffing, donde bots intentan usar combinaciones robadas de otros servicios. Microsoft reporta que, en pruebas beta, la tasa de éxito de phishing contra passkeys fue inferior al 0.1%, comparado con el 30% en contraseñas. Además, en escenarios de trabajo híbrido, donde los empleados acceden desde múltiples dispositivos, los passkeys simplifican la experiencia del usuario sin comprometer la seguridad, reduciendo el soporte IT relacionado con resets de contraseñas en un 80%.

En el contexto de la inteligencia artificial aplicada a la ciberseguridad, los passkeys se complementan con herramientas de IA en Entra ID, como Microsoft Defender for Identity, que utiliza machine learning para detectar anomalías en patrones de autenticación. Por ejemplo, si un passkey se intenta usar desde una ubicación inusual, la IA puede triggering una verificación adicional basada en comportamiento histórico. Esto crea un framework proactivo, donde la autenticación no es solo reactiva sino predictiva.

Para industrias reguladas, como finanzas y salud, esta implementación asegura cumplimiento con marcos como PCI-DSS y SOX, al proporcionar auditorías detalladas de eventos de autenticación. Las organizaciones pueden configurar umbrales de riesgo en Entra ID para requerir passkeys en accesos sensibles, integrando con Conditional Access Policies que evalúan factores como el dispositivo, la ubicación y el contexto del usuario.

Desafíos y Consideraciones en la Implementación

A pesar de sus ventajas, la transición a passkeys automáticos en Entra ID presenta desafíos que las organizaciones deben abordar. Uno principal es la compatibilidad con legacy systems: aplicaciones más antiguas que no soportan WebAuthn requerirán actualizaciones o wrappers de API. Microsoft proporciona guías detalladas en su documentación de Azure, recomendando pruebas en entornos de staging para identificar incompatibilidades.

Otro aspecto es la gestión de recuperación de cuentas. Sin contraseñas, los usuarios dependen de métodos alternos como códigos de respaldo o aprobación de un administrador. Entra ID mitiga esto con opciones de self-service, pero las empresas deben capacitar a su personal para evitar lockouts. Además, en entornos con dispositivos no compatibles, como hardware antiguo, se necesita un plan de migración que incluya subsidios para upgrades.

Desde una perspectiva de privacidad, los passkeys almacenan datos biométricos localmente, no en la nube, cumpliendo con principios de data minimization. Sin embargo, las organizaciones deben revisar sus políticas de consentimiento para biometría, especialmente en regiones con leyes estrictas como la LGPD en Brasil o la CCPA en California. Microsoft asegura que Entra ID no accede a datos biométricos, solo a las firmas criptográficas.

- Compatibilidad: Evaluar el 100% de endpoints antes de la activación.

- Capacitación: Sesiones obligatorias para usuarios y admins sobre passkeys.

- Monitoreo: Usar Azure Monitor para rastrear adopción y fallos.

- Backup: Implementar múltiples métodos de recuperación para alta disponibilidad.

En cuanto a costos, la habilitación automática es gratuita para licencias existentes de Entra ID P1 y P2, pero las actualizaciones de hardware podrían incurrir en gastos. ROI se materializa rápidamente mediante la reducción de brechas: un estudio de Google indica que las autenticaciones sin contraseñas previenen el 81% de ataques de phishing.

Integración con Tecnologías Emergentes y Futuro de la Autenticación

La iniciativa de Microsoft no opera en aislamiento; se integra con tendencias emergentes en ciberseguridad. Por instancia, en el ámbito de la blockchain, passkeys podrían extenderse a wallets descentralizados, donde claves asimétricas aseguran transacciones sin intermediarios. Aunque Entra ID no es blockchain-native, su API permite federación con sistemas como Ethereum para autenticación híbrida en dApps (aplicaciones descentralizadas).

Respecto a la IA, Microsoft explora el uso de modelos de aprendizaje profundo para optimizar passkeys, como la detección de deepfakes en verificaciones faciales. En Entra ID, esto se ve en features como risk-based authentication, donde IA analiza patrones para ajustar niveles de confianza. Futuramente, con avances en quantum-resistant cryptography, Microsoft planea actualizar passkeys a algoritmos post-cuánticos como lattice-based schemes, protegiendo contra amenazas de computación cuántica.

En el ecosistema más amplio, esta movida alinea con esfuerzos globales: Apple y Google ya promueven passkeys en sus plataformas, y la FIDO Alliance trabaja en estandarización universal. Para Latinoamérica, donde el cibercrimen crece un 20% anual según informes de Kaspersky, adopciones como esta en Entra ID pueden fortalecer infraestructuras críticas en sectores como banca y gobierno.

Las implicaciones para desarrolladores son significativas: SDKs de Microsoft facilitan la integración de passkeys en apps personalizadas, usando lenguajes como .NET y JavaScript. Ejemplos incluyen e-commerce platforms donde passkeys aceleran checkouts seguros, o IoT deployments donde dispositivos edge autentican sin exposición de credenciales.

Implicaciones Estratégicas para Empresas Latinoamericanas

En América Latina, donde la digitalización acelera post-pandemia, la habilitación de passkeys en Entra ID ofrece oportunidades estratégicas. Países como México y Brasil, con altos índices de phishing según el Verizon DBIR, pueden leverage esta tecnología para proteger servicios cloud. Empresas locales integradas con Microsoft, como en el sector fintech, verán beneficios en compliance con regulaciones como la Ley Fintech mexicana.

La automatización reduce la carga en equipos de TI, permitiendo foco en innovación. Por ejemplo, en Colombia, donde el ransomware afecta al 40% de firmas, passkeys minimizan vectores de entrada. Integraciones con herramientas locales, como SIEM systems, amplifican la efectividad.

En resumen, esta evolución posiciona a Entra ID como pilar de autenticación futura, combinando usabilidad y seguridad en un framework escalable.

Cierre: Perspectivas y Recomendaciones Finales

La decisión de Microsoft de habilitar passkeys automáticamente en Entra ID marca un hito en la evolución de la ciberseguridad, priorizando métodos resistentes y user-friendly. Organizaciones que adopten tempranamente ganarán ventaja competitiva, reduciendo riesgos y optimizando operaciones. Se recomienda auditar infraestructuras actuales, planificar migraciones y monitorear actualizaciones de Microsoft para maximizar beneficios. Este avance no solo fortalece la autenticación individual, sino que contribuye a un ecosistema digital más seguro globalmente.

Para más información visita la Fuente original.