UNC5174: Nuevo malware y herramientas de código abierto en ataques dirigidos a sistemas Linux

El grupo de amenazas vinculado a China, identificado como UNC5174, ha sido asociado a una nueva campaña de ciberespionaje que utiliza una variante del malware SNOWLIGHT junto con una herramienta de código abierto llamada VShell para comprometer sistemas Linux. Esta táctica refleja una tendencia creciente entre los actores maliciosos: el uso de herramientas legítimas y de código abierto para evadir detecciones y reducir costos operativos.

Detalles técnicos del ataque

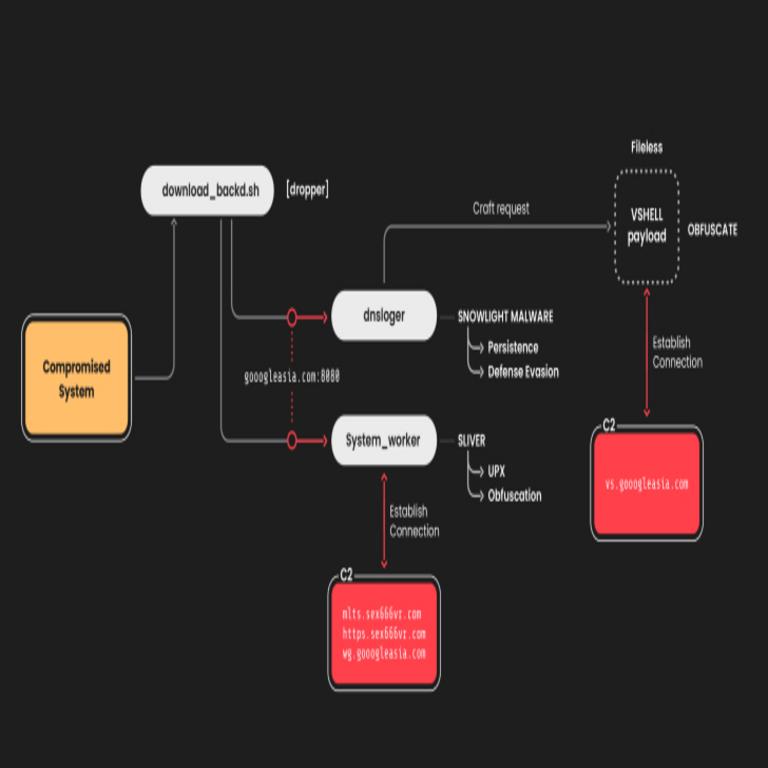

La campaña emplea dos componentes principales:

- Variante de SNOWLIGHT: Un malware previamente documentado, ahora modificado para atacar entornos Linux. Funciona como un backdoor persistente, permitiendo el robo de datos y la ejecución remota de comandos.

- VShell: Una herramienta de código abierto diseñada como shell inverso, que facilita el acceso remoto a sistemas comprometidos. Su naturaleza pública permite a los atacantes camuflar su actividad dentro del tráfico legítimo.

Tácticas, técnicas y procedimientos (TTPs)

UNC5174 ha adoptado varias estrategias avanzadas para maximizar el éxito de sus operaciones:

- Living-off-the-land (LOTL): Uso de herramientas nativas del sistema o de código abierto para evitar soluciones de seguridad.

- Obfuscación de tráfico: VShell se mezcla con conexiones SSH normales, dificultando su identificación.

- Persistencia: SNOWLIGHT implementa mecanismos para mantener el acceso incluso después de reinicios del sistema.

Implicaciones para la seguridad

Este caso subraya varios desafíos críticos en ciberseguridad:

- Detección compleja: Las herramientas legítimas utilizadas maliciosamente generan falsos negativos en sistemas de monitoreo.

- Segmentación de objetivos: Los ataques parecen dirigirse específicamente a organizaciones con infraestructuras Linux críticas.

- Erosión de la confianza en código abierto: El abuso de proyectos públicos podría llevar a restricciones en su adopción empresarial.

Recomendaciones de mitigación

Las organizaciones pueden implementar las siguientes contramedidas:

- Monitorizar conexiones SSH inusuales, especialmente aquellas que utilizan puertos no estándar.

- Implementar listas blancas de aplicaciones para restringir la ejecución de herramientas no autorizadas.

- Actualizar sistemas Linux con los últimos parches de seguridad.

- Analizar periódicamente los procesos en busca de comportamientos anómalos.

Para más detalles sobre esta campaña, consulta la Fuente original.