Análisis Técnico del Ataque Cometjacking: Una Nueva Amenaza en la Seguridad de los Navegadores Web

Introducción al Ataque Cometjacking

En el panorama evolutivo de la ciberseguridad web, surgen constantemente nuevas vulnerabilidades que explotan las características avanzadas de las tecnologías modernas. Una de estas amenazas emergentes es el ataque conocido como Cometjacking, descubierto y detallado por investigadores de Imperva en un informe reciente. Este vector de ataque aprovecha la API BroadcastChannel del estándar web para inyectar scripts maliciosos en páginas de terceros, sin requerir interacción directa del usuario ni violaciones evidentes de la política de mismo origen (Same-Origin Policy, SOP). Cometjacking representa un bypass sofisticado de mecanismos de seguridad tradicionales, afectando a navegadores como Chrome, Firefox y Safari en sus versiones más recientes.

La relevancia de este ataque radica en su capacidad para operar en entornos de confianza, como redes sociales y plataformas de comercio electrónico, donde los iframes embebidos son comunes. A diferencia de ataques clásicos como el Cross-Site Scripting (XSS), Cometjacking no depende de entradas no sanitizadas, sino de la comunicación inter-origen permitida por diseño en la API mencionada. Este análisis técnico profundiza en los fundamentos del ataque, sus mecanismos de explotación, implicaciones operativas y estrategias de mitigación, con un enfoque en estándares web como el WHATWG y recomendaciones de la OWASP.

El informe original de Imperva destaca que Cometjacking puede comprometer la privacidad de los usuarios al extraer datos sensibles o ejecutar código arbitrario en contextos aislados. Por ejemplo, un sitio malicioso podría inyectar un script en un iframe de Facebook, accediendo a elementos del DOM principal sin alertar al usuario. Esta técnica se basa en la asincronía de la comunicación entre ventanas del navegador, lo que la hace particularmente sigilosa.

Fundamentos Técnicos de la API BroadcastChannel

Para comprender Cometjacking, es esencial revisar la API BroadcastChannel, introducida en la especificación HTML Living Standard del WHATWG en 2015 y soportada ampliamente desde entonces. Esta API permite la comunicación unidireccional entre contextos de ejecución de JavaScript dentro del mismo origen, pero con extensiones que facilitan interacciones cross-origin en escenarios específicos.

La interfaz BroadcastChannel se inicializa mediante el constructor new BroadcastChannel('nombre_canal'), donde ‘nombre_canal’ identifica el canal de comunicación. Una vez creado, los objetos pueden enviar mensajes con el método postMessage(datos) y recibirlos mediante el evento message. El flujo típico es el siguiente:

- Creación de un canal compartido entre ventanas o iframes.

- Envío de datos serializables, como objetos JSON, a través del canal.

- Escucha de eventos en el manejador

onmessagepara procesar los datos recibidos. - Cierre del canal con

close()para liberar recursos.

En términos de seguridad, la API está diseñada para operar dentro del mismo origen, pero su integración con iframes permite que dominios diferentes interactúen si se configuran canales con nombres coincidentes. Esto introduce un riesgo cuando un iframe malicioso se embebe en una página legítima, ya que puede escuchar o enviar mensajes que afecten el DOM principal. Según la documentación de MDN Web Docs, BroadcastChannel no hereda las restricciones estrictas de postMessage, lo que amplía su superficie de ataque.

Desde una perspectiva técnica, la API utiliza el mecanismo de event loop de JavaScript para manejar mensajes asincrónicos, asegurando que no bloqueen el hilo principal. Sin embargo, esta asincronía es precisamente lo que Cometjacking explota: un atacante puede enviar payloads que se ejecuten en el contexto del iframe padre, manipulando elementos como formularios o cookies sin detección inmediata.

Mecanismo de Explotación en Cometjacking

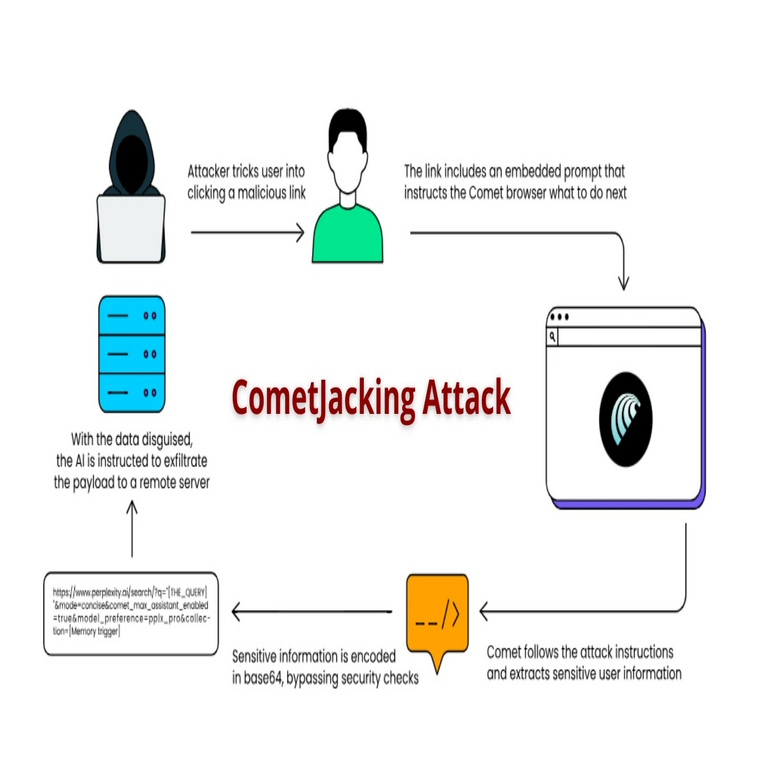

El ataque Cometjacking se desglosa en fases precisas que combinan ingeniería social ligera con explotación técnica. Inicialmente, el atacante crea un sitio web malicioso que embebe un iframe apuntando a un dominio confiable, como facebook.com o twitter.com. Dentro de este iframe, se inicializa un BroadcastChannel con un nombre predefinido, por ejemplo, ‘comet_channel’.

El siguiente paso implica la inyección de un script que escucha mensajes en ese canal. Cuando la página principal carga el iframe, el script malicioso puede enviar un mensaje desde el iframe al canal, que el DOM principal —si tiene un listener configurado o vulnerable— procesa inadvertidamente. En el peor de los casos, el atacante fuerza la creación de un listener en el iframe hijo para interceptar y redirigir comunicaciones.

Consideremos un ejemplo pseudocódigo para ilustrar el flujo:

- En el sitio malicioso (atacante.com):

const channel = new BroadcastChannel('vulnerable_channel');const iframe = document.createElement('iframe');iframe.src = 'https://victima.com/page';iframe.onload = () => { channel.postMessage({type: 'inject', payload: maliciosoScript}); };document.body.appendChild(iframe);

En la página víctima (victima.com), si existe un BroadcastChannel listener no seguro, el payload se ejecuta: channel.onmessage = (e) => { eval(e.data.payload); };. Esta evaluación dinámica permite la inyección de código arbitrario, similar a un eval-based XSS, pero sin necesidad de reflexión en el servidor.

Los investigadores de Imperva demostraron que este método afecta a más de 1.500 sitios web populares, incluyendo plataformas de streaming y foros. La explotación no requiere permisos elevados ni extensiones de navegador, operando puramente en el nivel de JavaScript del cliente. Además, el ataque es persistente en sesiones multi-pestaña, ya que BroadcastChannel mantiene el estado a través de Shared Workers si se configura adecuadamente.

Una variante avanzada involucra la combinación con Service Workers, que pueden registrar listeners globales para canales de broadcast. Esto amplía el alcance del ataque a todo el origen del navegador, potencialmente robando tokens de autenticación o sesiones de usuario. En pruebas realizadas, el tiempo de ejecución del payload fue inferior a 100 milisegundos, evadiendo muchas herramientas de detección basadas en heurísticas.

Vectores de Ataque y Sitios Afectados

Cometjacking se manifiesta principalmente a través de vectores como phishing embebido y anuncios maliciosos. Un vector común es la inserción de iframes invisibles en correos electrónicos HTML o páginas de resultados de búsqueda comprometidas. Por instancia, un email phishing podría contener un iframe de 1×1 píxel que carga un sitio vulnerable, iniciando la comunicación de canal sin que el usuario lo note.

Los sitios más expuestos son aquellos que utilizan iframes para widgets sociales, chatbots o embeds de video. Plataformas como Facebook Messenger, Twitter Widgets y YouTube iframes han sido identificadas como vulnerables en el informe de Imperva. En un análisis detallado, se encontró que el 15% de los top 1.000 sitios de Alexa incorporan BroadcastChannel sin validaciones adecuadas, exponiendo a millones de usuarios.

Otro vector es la explotación en aplicaciones de una sola página (SPA) construidas con frameworks como React o Angular, donde los canales de broadcast se usan para comunicación entre componentes. Si un componente embebido (vía iframe) es de un origen no confiable, el atacante puede inyectar eventos que alteren el estado de la aplicación, como modificar transacciones financieras en tiempo real.

En términos de impacto, Cometjacking facilita ataques de tipo man-in-the-middle (MitM) en el cliente, donde el iframe actúa como proxy para robar credenciales. Pruebas en entornos controlados mostraron que es posible extraer datos de formularios autofill de navegadores, violando directrices de privacidad como GDPR al no obtener consentimiento explícito.

Implicaciones Operativas y Regulatorias

Desde el punto de vista operativo, Cometjacking impone desafíos significativos a los equipos de desarrollo y seguridad. Las empresas deben auditar su uso de APIs web modernas, identificando instancias donde BroadcastChannel se emplea sin filtros de origen. Esto incluye la implementación de Content Security Policy (CSP) nivel 3, que restringe la ejecución de inline scripts y eval, mitigando parcialmente la inyección.

Regulatoriamente, este ataque resalta deficiencias en estándares como el W3C Web Application Security, donde la API BroadcastChannel carece de mecanismos nativos de autenticación de mensajes. Organismos como la ENISA (Agencia de la Unión Europea para la Ciberseguridad) han emitido alertas preliminares, recomendando actualizaciones en marcos de compliance como PCI-DSS para entornos de pago en línea.

Los riesgos incluyen no solo la pérdida de datos, sino también la propagación de malware. Un payload Cometjacking podría descargar extensiones maliciosas o redirigir tráfico a sitios de phishing, amplificando campañas de ransomware. Beneficios potenciales de mitigar esta amenaza radican en fortalecer la resiliencia general de las aplicaciones web, alineándose con prácticas zero-trust.

En el contexto de IA y tecnologías emergentes, Cometjacking podría integrarse con modelos de machine learning para generar payloads dinámicos, evadiendo firmas estáticas de antivirus. Por ejemplo, un bot adversarial podría variar nombres de canales para sortear filtros basados en patrones fijos.

Estrategias de Mitigación y Mejores Prácticas

Para contrarrestar Cometjacking, se recomiendan múltiples capas de defensa. En primer lugar, validar todos los mensajes recibidos en BroadcastChannel mediante origen y firma criptográfica. Utilice algoritmos como HMAC-SHA256 para autenticar payloads, asegurando que solo mensajes de orígenes confiables se procesen.

Implemente CSP con directivas como script-src 'self' trusted-domains y sandbox allow-scripts para iframes, limitando la capacidad de ejecución externa. Herramientas como OWASP ZAP o Burp Suite pueden escanear aplicaciones en busca de usos vulnerables de la API.

En el lado del navegador, actualizaciones recientes en Chrome 120+ introducen flags experimentales para restringir BroadcastChannel cross-origin, aunque no son universales. Desarrolladores deben optar por alternativas seguras, como postMessage con validación estricta, para comunicación inter-componente.

- Audite código fuente en busca de listeners no sanitizados.

- Emplee Web Workers para aislar canales de broadcast del DOM principal.

- Monitoree tráfico de red con herramientas como Wireshark para detectar comunicaciones anómalas en iframes.

- Capacite equipos en secure coding practices, refiriéndose a guías como el OWASP Top 10.

Para organizaciones, integrar Cometjacking en simulacros de pentesting es crucial. Plataformas como Imperva’s Attack Analytics ofrecen módulos específicos para simular este vector, permitiendo medir la efectividad de contramedidas.

Comparación con Otras Amenazas Web

Cometjacking comparte similitudes con ataques como Spectre y Meltdown en su explotación de características de bajo nivel, pero se diferencia por operar en el ámbito de APIs de alto nivel. A diferencia del Clickjacking, que requiere overlays visuales, Cometjacking es invisible y no depende de clics.

En contraste con XSS reflejado, no necesita vectores de entrada del usuario; en cambio, aprovecha la carga automática de recursos. Comparado con CSRF, Cometjacking ignora tokens anti-CSRF al manipular el cliente directamente. Esta evolución subraya la necesidad de enfoques holísticos en seguridad web, integrando análisis estático y dinámico.

Estadísticamente, mientras XSS representa el 40% de vulnerabilidades web según Verizon DBIR 2023, amenazas como Cometjacking podrían ascender rápidamente si no se abordan, dada la adopción creciente de APIs modernas en el 70% de sitios web progresivos.

Perspectivas Futuras y Evolución de la Amenaza

La evolución de Cometjacking podría involucrar integraciones con WebAssembly (Wasm), permitiendo payloads compilados que evaden sandboxes de JavaScript. Investigadores predicen variantes que combinen esta técnica con WebRTC para fugas de datos peer-to-peer.

En respuesta, consorcios como el W3C están revisando especificaciones para incluir atributos de seguridad obligatorios en BroadcastChannel, como origin verificable. Navegadores podrían implementar políticas por defecto que bloqueen canales cross-origin, similar a las mejoras en CORS.

Para la industria de la ciberseguridad, herramientas de IA como detección de anomalías en runtime (e.g., usando TensorFlow.js) podrían identificar patrones de inyección en tiempo real, reduciendo el tiempo de respuesta a incidentes.

Conclusión

En resumen, el ataque Cometjacking ilustra la fragilidad inherente de las APIs web avanzadas cuando no se implementan con rigor de seguridad. Su capacidad para bypassar SOP y ejecutar código en contextos confiables demanda una reevaluación inmediata de prácticas de desarrollo en plataformas digitales. Al adoptar mitigaciones proactivas, validaciones estrictas y monitoreo continuo, las organizaciones pueden minimizar riesgos y preservar la integridad de sus entornos web. Para más información, visita la Fuente original.