Exploits de día cero en firewalls Cisco ASA: Un análisis técnico

Recientemente, se ha identificado una vulnerabilidad crítica en los firewalls Cisco Adaptive Security Appliance (ASA), que ha sido clasificada como un exploit de día cero. Esta vulnerabilidad permite a los atacantes ejecutar código arbitrario en dispositivos afectados, lo que podría comprometer la seguridad de las redes que dependen de estos dispositivos. Este artículo tiene como objetivo analizar la naturaleza técnica de esta vulnerabilidad, sus implicaciones y las medidas recomendadas para mitigar el riesgo.

Descripción de la vulnerabilidad

La vulnerabilidad en cuestión se refiere a una falla en el manejo de ciertos paquetes maliciosos que pueden ser procesados por el firewall. Esto puede resultar en la ejecución remota de código, lo que permite a un atacante tomar control total del dispositivo afectado. Los firewalls ASA son utilizados ampliamente en entornos empresariales para proteger redes críticas, lo que hace que esta vulnerabilidad sea particularmente preocupante.

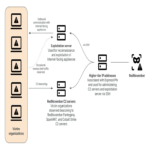

Técnicas de explotación

Los atacantes pueden aprovechar esta vulnerabilidad enviando paquetes específicamente diseñados al firewall ASA. Una vez que el dispositivo procesa estos paquetes, puede desencadenarse la ejecución del código malicioso. Las siguientes técnicas son relevantes para entender cómo se lleva a cabo esta explotación:

- Paquetes manipulados: Los atacantes modifican los encabezados y el contenido del paquete para evadir las defensas del firewall.

- Inyección de código: El código malicioso es inyectado directamente a través del paquete comprometido.

- Ejecución remota: La capacidad del atacante para ejecutar comandos arbitrarios aumenta significativamente el riesgo operativo.

Implicaciones operativas y regulatorias

La explotación exitosa de esta vulnerabilidad puede tener graves implicaciones operativas para las organizaciones. Entre ellas se encuentran:

- Pérdida de datos confidenciales: La posibilidad de acceso no autorizado a datos sensibles puede resultar en violaciones graves a la privacidad y regulaciones como GDPR o HIPAA.

- Costo financiero: Las organizaciones podrían enfrentar costos significativos asociados con la respuesta a incidentes, recuperación y posibles multas regulatorias.

- Deterioro reputacional: Un incidente relacionado con ciberseguridad puede dañar gravemente la reputación empresarial y disminuir la confianza del cliente.

Métodos de mitigación

A fin de protegerse contra esta amenaza, se recomienda implementar las siguientes medidas:

- Actualización inmediata: Aplicar parches proporcionados por Cisco tan pronto como estén disponibles para corregir esta vulnerabilidad.

- Auditoría y monitoreo continuo: Implementar herramientas para monitorear logs y tráfico inusual hacia los dispositivos ASA.

- Capa adicional de seguridad: Utilizar soluciones complementarias como sistemas de detección/preventiva (IDS/IPS) para identificar ataques potenciales antes que lleguen al firewall.

CVE asociado

Aunque aún no se ha asignado un número CVE específico relacionado con este exploit, es crucial mantenerse actualizado sobre cualquier anuncio oficial por parte de Cisco o entidades relevantes en ciberseguridad. Esto ayudará a comprender mejor el impacto potencial y las medidas necesarias para mitigarlo.

Conclusión

Dada la gravedad del exploit identificado en los firewalls Cisco ASA, es fundamental que las organizaciones tomen medidas proactivas para asegurar sus infraestructuras. La combinación de actualizaciones rápidas, monitoreo constante y capas adicionales de seguridad formará una defensa robusta contra posibles ataques derivados de esta vulnerabilidad crítica. Para más información visita la Fuente original.