Demostración del Ataque Rowhammer contra DDR5

Introducción al Ataque Rowhammer

El ataque Rowhammer es una técnica de explotación que permite alterar el contenido de la memoria dinámica de acceso aleatorio (DRAM) mediante la activación repetida de filas adyacentes. Este tipo de ataque se basa en el fenómeno de “interferencia capacitiva”, donde el acceso frecuente a una fila de celdas de memoria puede inducir errores en filas vecinas, lo que resulta en un cambio no intencionado en los datos almacenados.

Contexto del Ataque Rowhammer en DDR5

Recientemente, investigadores han demostrado la viabilidad del ataque Rowhammer sobre módulos DDR5, la última generación de memoria DRAM. DDR5 ofrece mejoras significativas en comparación con sus predecesores, incluyendo mayores anchos de banda y capacidad, pero también presenta nuevos desafíos en términos de seguridad.

Mecanismo del Ataque

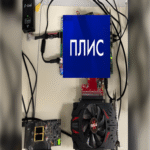

El ataque se lleva a cabo mediante el acceso repetido a filas específicas dentro del módulo DDR5. Al hacerlo, los atacantes pueden provocar fallos en las celdas adyacentes. Esta técnica ha evolucionado con el tiempo; mientras que las versiones anteriores del ataque requerían un conocimiento profundo y manipulación a nivel de hardware, las recientes implementaciones han mostrado que es posible ejecutar ataques más sofisticados sin necesidad de acceso físico directo al dispositivo afectado.

Implicaciones Técnicas y Operativas

- Aumento del Riesgo: Con la adopción creciente de DDR5 en servidores y dispositivos personales, el riesgo asociado al ataque Rowhammer se amplía, afectando tanto a entornos empresariales como domésticos.

- Dificultades para la Mitigación: Las medidas tradicionales para mitigar ataques Rowhammer pueden no ser suficientes ante las innovaciones introducidas por DDR5. Esto requiere un enfoque renovado en la seguridad hardware-software.

- Papel Crucial del Firmware: La actualización y mejora constante del firmware puede jugar un papel fundamental para reducir vulnerabilidades asociadas con estos ataques.

CVE Relacionados

A pesar del avance tecnológico, el registro histórico muestra CVEs asociados que demuestran la evolución y adaptación continua del ataque Rowhammer. Es crucial monitorear vulnerabilidades como CVE-2020-25712 para entender su impacto potencial sobre sistemas modernos.

Estrategias de Defensa

- Aislamiento Físico: Implementar mecanismos que limiten el acceso físico a módulos DRAM sensibles puede ser una primera línea defensiva efectiva.

- Análisis Continuo: Realizar análisis constantes sobre patrones inusuales en el uso de memoria puede ayudar a identificar posibles intentos de explotación antes que ocurran daños significativos.

- Código Seguro: Desarrollar software que implemente técnicas seguras para acceder y manipular datos en memoria puede mitigar los efectos adversos del ataque Rowhammer.

Conclusión

A medida que avanzamos hacia arquitecturas más complejas y rápidas como DDR5, es imperativo reconocer las amenazas emergentes como el ataque Rowhammer. La comunidad tecnológica debe adoptar un enfoque proactivo hacia la seguridad integral, combinando hardware robusto con software seguro para enfrentar estos desafíos. Para más información visita la Fuente original.