Análisis de la Campaña de Fuerza Bruta en Redes Ucranianas

Recientemente, las redes en Ucrania han sido objeto de una masiva campaña de ataques mediante fuerza bruta. Este tipo de ataque busca acceder a sistemas informáticos probando múltiples combinaciones posibles de contraseñas hasta encontrar la correcta. A continuación, se presenta un análisis técnico sobre las implicaciones, metodologías y tecnologías asociadas a este fenómeno.

Contexto del Ataque

El escenario actual en Ucrania ha facilitado un aumento significativo en la actividad cibernética maliciosa, especialmente desde el inicio del conflicto con Rusia. Los atacantes han intensificado sus esfuerzos para comprometer redes gubernamentales y críticas mediante técnicas que incluyen ataques de fuerza bruta.

Tecnologías y Herramientas Utilizadas

Los atacantes han empleado diversas herramientas automatizadas diseñadas para realizar ataques de fuerza bruta. Entre ellas se encuentran:

- Hydra: Una herramienta popular para realizar ataques por fuerza bruta que soporta múltiples protocolos.

- Burp Suite: Principalmente utilizada para pruebas de seguridad en aplicaciones web, también puede ser adaptada para llevar a cabo estos ataques.

- Ncrack: Especializada en la realización de ataques a servicios como SSH y RDP.

Métodos Empleados por los Atacantes

Los atacantes han implementado estrategias avanzadas que incluyen:

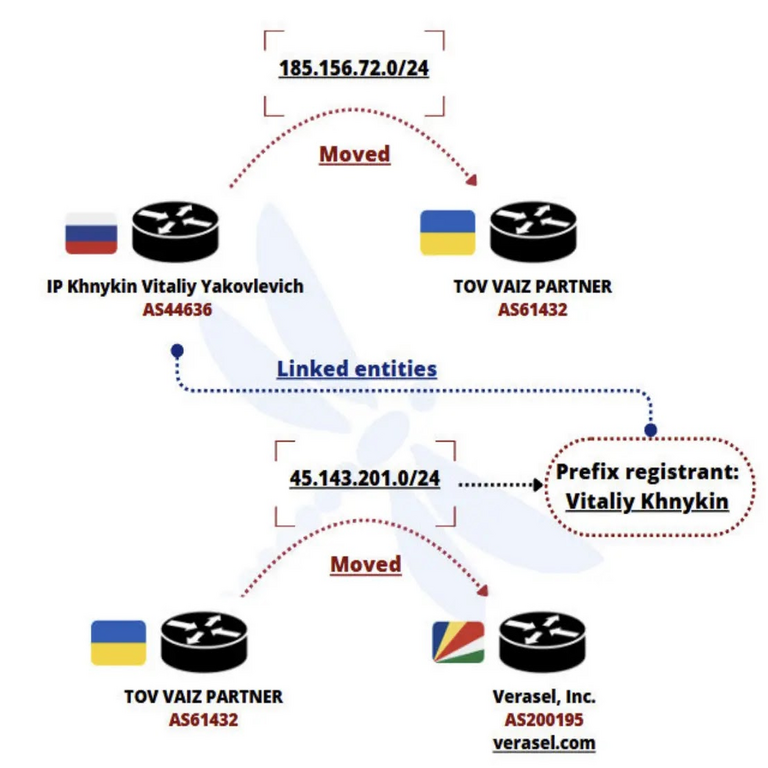

- Cobertura IP: Utilización de redes proxy y botnets para ocultar su verdadera dirección IP, dificultando su rastreo.

- Diversificación del Ataque: Cambio constante entre diferentes credenciales y métodos para evitar detección por sistemas de seguridad.

- Análisis Inteligente: Uso de algoritmos que permiten priorizar combinaciones más probables basadas en patrones históricos o información filtrada previamente.

Implicaciones Operativas y Regulatorias

Las organizaciones ucranianas deben considerar las siguientes implicaciones tras el ataque:

- Aumento del Riesgo Cibernético: La proliferación de estos ataques puede comprometer información sensible y operaciones críticas.

- Cumplimiento Normativo: Las entidades deben evaluar si están cumpliendo con los estándares internacionales como ISO/IEC 27001, que establece requisitos para un sistema eficaz de gestión de seguridad de la información.

- Estrategias Proactivas: Cambio inmediato hacia medidas preventivas como autenticación multifactor (MFA) y educación continua sobre ciberseguridad entre los empleados.

Estrategias Defensivas Recomendadas

A fin de mitigar el riesgo asociado a estos tipos de ataque, se recomienda implementar las siguientes estrategias defensivas:

- Aumento del Umbral del Bloqueo: Ajustar el número máximo permitido de intentos fallidos antes del bloqueo temporal o permanente del acceso al sistema.

- MFA (Autenticación Multifactor): Asegurar que todos los accesos críticos requieran más que solo una contraseña.

- Análisis Continuo: Llevar a cabo auditorías frecuentes para identificar vulnerabilidades potenciales antes que sean explotadas por actores maliciosos.

Conclusión

Dada la creciente sofisticación e intensidad con la que se llevan a cabo los ataques cibernéticos contra Ucrania, es crucial adoptar un enfoque proactivo hacia la ciberseguridad. Las organizaciones deben estar preparadas no solo para responder ante incidentes ya ocurridos sino también anticiparse a futuras amenazas mediante el uso adecuado tecnología y buenas prácticas. Para más información visita la Fuente original.