Análisis de la Explotación de Vulnerabilidades en Windows EPM

Introducción

Recientemente, investigadores han detallado una serie de vulnerabilidades críticas en el sistema EPM (Enterprise Print Management) de Microsoft Windows, que podrían permitir a los atacantes tomar el control total del sistema afectado. Estas vulnerabilidades, si son explotadas, podrían tener implicaciones significativas para la seguridad de las organizaciones que utilizan esta tecnología para la gestión de impresión empresarial.

Descripción Técnica de las Vulnerabilidades

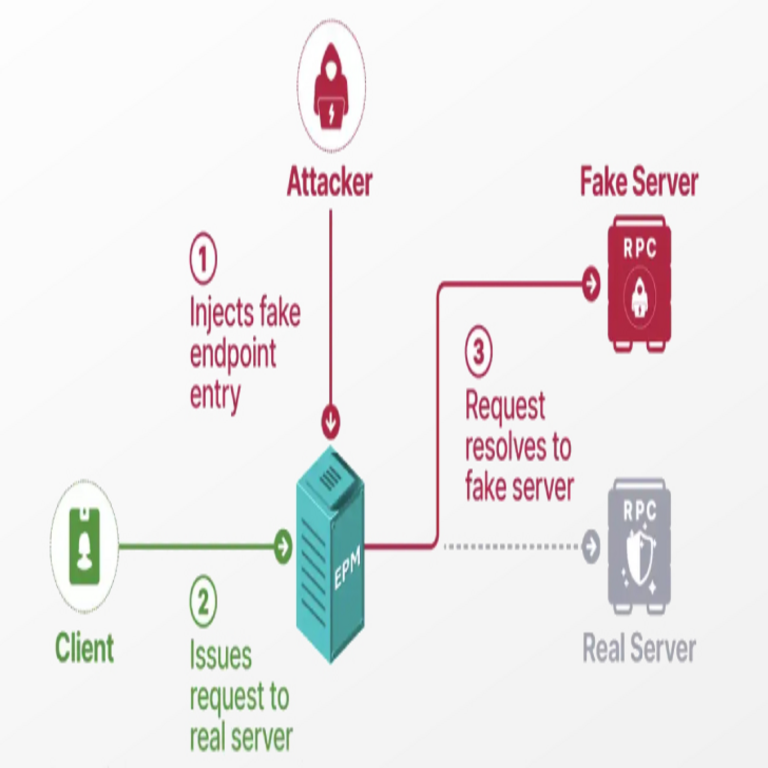

Las vulnerabilidades identificadas están asociadas con el manejo inadecuado de los permisos y la validación de entrada dentro del proceso EPM. Este proceso es responsable de gestionar las solicitudes de impresión en entornos empresariales y, al ser crítico para el funcionamiento diario, cualquier fallo en su seguridad representa un riesgo considerable.

Los investigadores han catalogado múltiples vectores que podrían ser utilizados para explotar estas vulnerabilidades, destacando especialmente:

- Inyección de comandos: Permite a un atacante ejecutar comandos arbitrarios en el sistema afectado.

- Sobrecarga de memoria: Al manipular los procesos internos del EPM, un atacante puede provocar una caída del servicio o ejecutar código malicioso.

- Ejecución remota de código (RCE): Esta es una técnica crítica que podría permitir al atacante tomar control completo del sistema comprometido.

CVE Relacionados

Entre las vulnerabilidades reportadas se incluyen varios CVEs relevantes que deben ser atendidos con urgencia por los administradores del sistema. Algunos ejemplos son:

- CVE-2025-29966: Esta vulnerabilidad permite la ejecución remota de código debido a un manejo inadecuado de excepciones.

- CVE-2025-29967: Relacionada con la validación insuficiente en la entrada del usuario durante procesos críticos.

Implicaciones Operativas y Regulatorias

A medida que más organizaciones adoptan soluciones basadas en Windows EPM, es crucial entender las implicaciones operativas que estas vulnerabilidades presentan. La explotación exitosa podría no solo comprometer datos sensibles sino también violar regulaciones como GDPR o HIPAA, dependiendo del tipo de información manejada por el sistema afectado.

Aparte del impacto financiero directo derivado potencialmente por ataques exitosos, las empresas también deben considerar los daños a su reputación y confianza entre sus clientes y socios comerciales. Las infracciones pueden llevar a sanciones severas y a costos asociados con mitigación y recuperación tras un ataque.

Estrategias de Mitigación

Para protegerse contra estas amenazas emergentes relacionadas con EPM, se recomienda implementar una serie de medidas proactivas:

- Mantenimiento Regular: Asegurarse de que todos los sistemas estén actualizados con los últimos parches y actualizaciones proporcionados por Microsoft.

- Análisis Continuo: Realizar auditorías periódicas sobre las configuraciones y permisos relacionados con el acceso al EPM para detectar configuraciones inseguras.

- Ciberseguridad Educativa: Capacitar al personal sobre prácticas seguras al manejar solicitudes e interacciones relacionadas con sistemas críticos como EPM.

Conclusión

Dada la creciente dependencia hacia soluciones digitales como Windows EPM dentro del entorno empresarial moderno, abordar las vulnerabilidades identificadas es esencial. Las organizaciones deben actuar rápidamente para aplicar parches correspondientes y revisar sus políticas internas respecto a ciberseguridad. La implementación diligente de estrategias preventivas puede mitigar significativamente el riesgo asociado a estas nuevas amenazas emergentes. Para más información visita la Fuente original.