Cinco maneras en que los ataques basados en identidad están evolucionando

Los ataques basados en identidad han adquirido una prominencia alarmante en el panorama actual de la ciberseguridad. A medida que las organizaciones dependen cada vez más de la digitalización y la transformación digital, los atacantes se están volviendo más sofisticados y creativos en sus métodos. Este artículo explora cinco maneras clave en que estos ataques han evolucionado, destacando las implicaciones técnicas y de seguridad para las organizaciones.

1. Phishing avanzado

El phishing ha sido una técnica común durante años, pero su evolución hacia métodos más avanzados ha creado un nuevo nivel de riesgo. Los atacantes ahora utilizan técnicas como el spear phishing, donde el ataque se personaliza para dirigirse a individuos específicos dentro de una organización. Esto incluye la recopilación previa de información sobre la víctima a través de redes sociales y otras fuentes públicas.

2. Suplantación de identidad mediante inteligencia artificial

La inteligencia artificial (IA) está siendo utilizada tanto por defensores como por atacantes. Los delincuentes pueden emplear herramientas basadas en IA para crear perfiles falsos convincentes o simular comunicaciones legítimas a través de correos electrónicos o mensajes instantáneos. Estos avances permiten a los atacantes parecer más creíbles y aumentar las tasas de éxito de sus intentos.

3. Compromiso del correo electrónico empresarial (BEC)

El compromiso del correo electrónico empresarial es otra táctica que ha visto un aumento significativo. En este tipo de ataque, los ciberdelincuentes logran infiltrarse en las cuentas de correo electrónico corporativas y utilizan esta información para realizar transferencias fraudulentas o solicitar información sensible bajo la apariencia de comunicaciones legítimas.

4. Uso indebido del acceso privilegiado

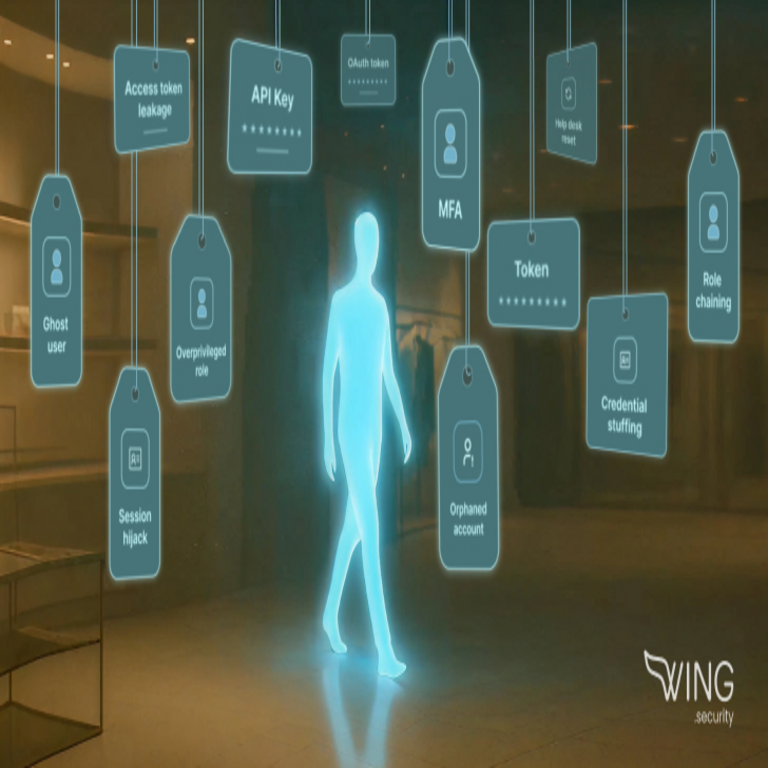

A medida que las organizaciones adoptan modelos híbridos y remotos, el acceso privilegiado se vuelve más crítico pero también más vulnerable. Los atacantes pueden explotar credenciales comprometidas o mal gestionadas para obtener acceso no autorizado a sistemas críticos, lo que les permite llevar a cabo actividades maliciosas sin ser detectados.

5. Ingeniería social multi-canal

Finalmente, los ataques basados en identidad han comenzado a utilizar múltiples canales para engañar a sus víctimas. Esto incluye combinar tácticas tradicionales con comunicaciones por voz, SMS o incluso plataformas sociales para construir confianza antes de ejecutar un ataque directo.

Implicaciones operativas y recomendaciones

- Cultura organizacional: Es fundamental fomentar una cultura organizacional centrada en la seguridad cibernética mediante capacitación continua sobre amenazas emergentes.

- Múltiples capas de defensa: Implementar medidas como autenticación multifactor (MFA) puede ayudar a mitigar el riesgo asociado con compromisos de cuentas.

- Análisis continuo: Las organizaciones deben realizar auditorías regulares y análisis forenses para identificar brechas en su seguridad antes de que sean explotadas por atacantes.

- Tendencias emergentes: Mantenerse al tanto sobre nuevas tendencias tecnológicas y tácticas utilizadas por los ciberdelincuentes es esencial para adaptarse proactivamente.

A medida que los ataques basados en identidad continúan evolucionando, es crucial que las organizaciones implementen estrategias robustas y respondan adecuadamente a estas amenazas dinámicas. La educación continua sobre ciberseguridad y la adopción proactiva de tecnologías defensivas son pasos esenciales hacia un entorno digital seguro.

Para más información visita la Fuente original.