Explotación de vulnerabilidad zero-day en Output Messenger por grupo de ciberespionaje

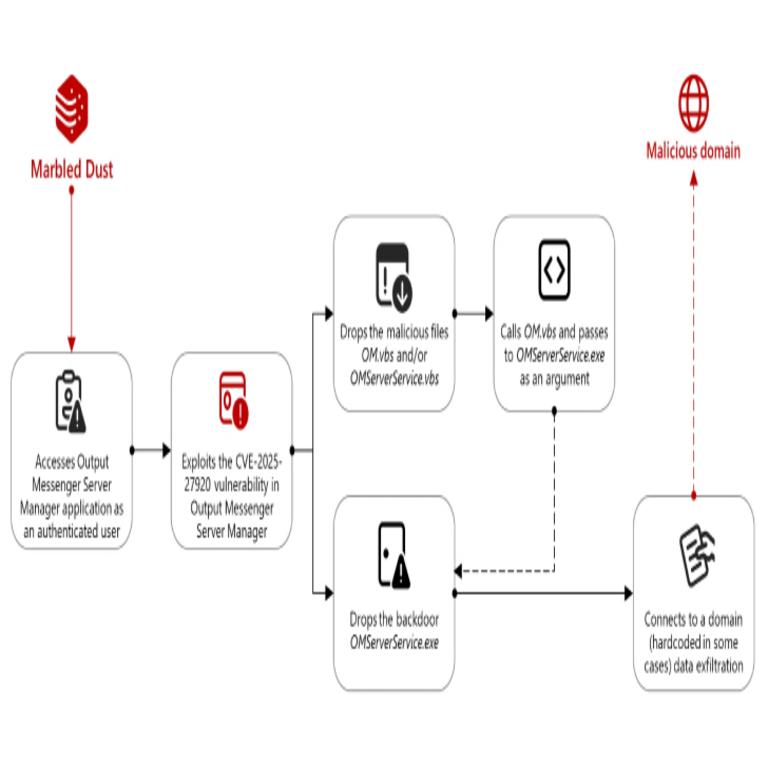

Un actor de amenazas asociado a Turquía ha explotado con éxito una vulnerabilidad zero-day en la plataforma de comunicación empresarial india Output Messenger, como parte de una campaña de ciberespionaje activa desde abril de 2024. Según el equipo de Inteligencia de Amenazas de Microsoft, este ataque ha permitido la recolección de datos sensibles de usuarios en Irak, particularmente objetivos asociados con la comunidad kurda.

Detalles técnicos del ataque

La explotación se centró en una vulnerabilidad no divulgada previamente (zero-day) en Output Messenger, una solución utilizada ampliamente por organizaciones para comunicaciones internas seguras. Los atacantes aprovecharon esta falla para:

- Ejecutar código arbitrario en sistemas comprometidos

- Establecer persistencia en las redes objetivo

- Recolectar datos de comunicación confidenciales

- Moverse lateralmente dentro de las infraestructuras afectadas

Metodología del grupo atacante

El modus operandi del grupo sugiere un alto nivel de sofisticación técnica:

- Desarrollo de exploits específicos para la vulnerabilidad zero-day

- Uso de técnicas de evasión para evitar detección

- Implantación de malware personalizado para exfiltración de datos

- Enfoque en objetivos estratégicos con valor geopolítico

Implicaciones de seguridad

Este incidente destaca varios desafíos críticos en ciberseguridad:

- Los productos de comunicación empresarial son objetivos prioritarios para actores estatales

- Las vulnerabilidades zero-day representan un riesgo significativo para organizaciones

- La segmentación de red y monitoreo continuo son esenciales para detectar movimientos laterales

- Los equipos de respuesta a incidentes deben estar preparados para ataques persistentes avanzados

Recomendaciones de mitigación

Para organizaciones que utilizan Output Messenger o soluciones similares:

- Aplicar inmediatamente los parches más recientes del proveedor

- Implementar controles de acceso estrictos a las plataformas de comunicación

- Monitorizar actividades anómalas en los logs de autenticación

- Considerar soluciones de detección de amenazas avanzadas (XDR)

- Realizar auditorías periódicas de configuración de seguridad

Este caso subraya la importancia de adoptar un enfoque proactivo en la gestión de vulnerabilidades y la necesidad de colaboración entre el sector público y privado para combatir amenazas avanzadas persistentes. Fuente original