SSHStalker: Una Botnet Emergente que Ataca Servidores Linux mediante Exploits Antiguos y Escaneo SSH

Descripción General de la Amenaza

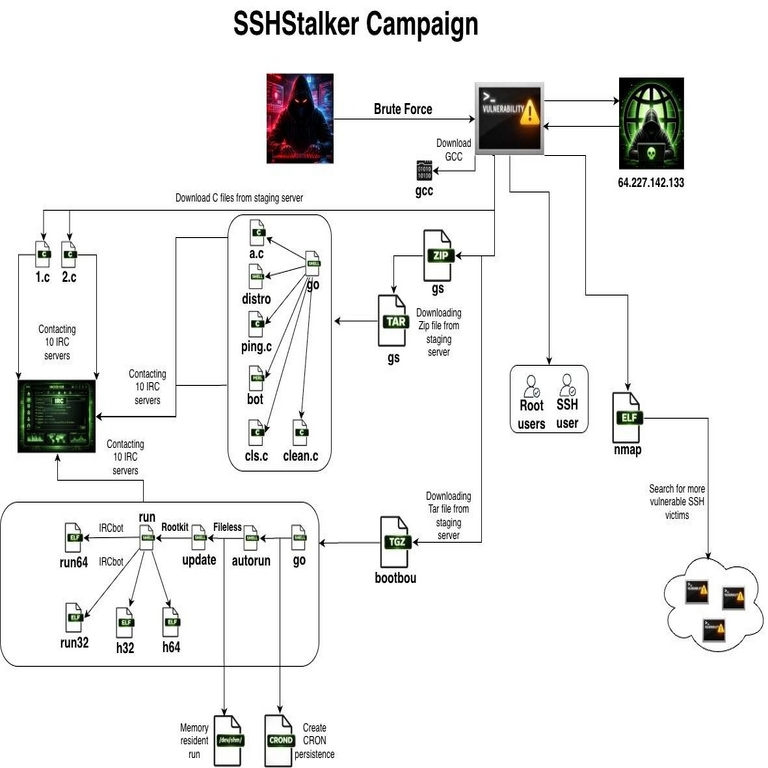

En el panorama actual de la ciberseguridad, las botnets representan una de las herramientas más persistentes y destructivas utilizadas por actores maliciosos. SSHStalker emerge como una botnet particularmente preocupante, diseñada específicamente para comprometer servidores Linux que operan con configuraciones vulnerables. Esta amenaza aprovecha exploits legados, es decir, vulnerabilidades conocidas y parcheadas desde hace años, combinadas con técnicas de escaneo SSH para identificar y explotar objetivos. Los servidores Linux, ampliamente utilizados en entornos empresariales, de nube y de infraestructura crítica, se convierten en blancos ideales debido a su prevalencia y la lentitud en la actualización de sistemas heredados.

La botnet SSHStalker opera de manera sigilosa, propagándose a través de redes expuestas y utilizando protocolos estándar como SSH para infiltrarse. Una vez dentro de un sistema comprometido, el malware establece un control remoto, permitiendo a los atacantes ejecutar comandos, robar datos o integrar el dispositivo en una red más amplia de bots. Este enfoque no solo maximiza la eficiencia de la propagación, sino que también minimiza la detección inicial, ya que imita el tráfico legítimo de administración remota. Según análisis recientes, SSHStalker ha sido observada infectando miles de servidores en regiones como Asia, Europa y América, destacando la necesidad de una vigilancia constante en entornos Linux.

El diseño de SSHStalker refleja una evolución en las tácticas de malware, donde los desarrolladores priorizan la explotación de fallos antiguos en lugar de buscar vulnerabilidades zero-day. Esto se debe a que muchos administradores de sistemas subestiman el riesgo de exploits legados, asumiendo que su antigüedad los hace irrelevantes. Sin embargo, la persistencia de estos vectores de ataque demuestra lo contrario, ya que servidores no actualizados continúan representando un porcentaje significativo de la infraestructura global. En términos técnicos, SSHStalker utiliza un payload modular que se adapta al entorno del objetivo, asegurando compatibilidad con distribuciones como Ubuntu, CentOS y Debian.

Mecanismos de Propagación y Escaneo SSH

La propagación de SSHStalker inicia con un escaneo activo de puertos SSH, típicamente el puerto 22, en rangos de IP públicos. Este proceso, conocido como escaneo horizontal, implica la sonda de múltiples hosts para detectar servicios SSH expuestos sin autenticación robusta. Una vez identificado un objetivo potencial, el botnet emplea credenciales débiles o predeterminadas, como combinaciones comunes de usuario y contraseña (por ejemplo, root/toor o admin/admin), que siguen siendo efectivas en un alto porcentaje de servidores mal configurados.

En detalle, el escaneo SSH se realiza mediante herramientas integradas en el malware, similares a nmap o masscan, pero optimizadas para evadir sistemas de detección de intrusiones (IDS). El bot infectado envía paquetes SYN a direcciones IP secuenciales, analizando las respuestas para confirmar la presencia de un daemon SSH vulnerable. Si el escaneo revela una versión antigua de OpenSSH, como la 7.4 o inferior, SSHStalker procede a explotar debilidades específicas. Este método es eficiente porque el tráfico SSH es omnipresente en redes legítimas, lo que reduce las alertas generadas en firewalls perimetrales.

Una vez establecida la conexión inicial, el malware inyecta un shell reverso o descarga payloads adicionales desde servidores de comando y control (C2) distribuidos geográficamente. Estos C2 suelen operar en dominios dinámicos o mediante protocolos encriptados como HTTPS para ocultar su naturaleza maliciosa. La modularidad del bot permite que diferentes componentes se activen según el sistema operativo detectado, por ejemplo, utilizando comandos bash para entornos Unix-like. Además, SSHStalker incorpora técnicas de ofuscación, como codificación base64 en los scripts de propagación, para eludir antivirus basados en firmas estáticas.

La efectividad de esta propagación radica en su escalabilidad. Un solo bot infectado puede escanear miles de IPs por hora, generando una cadena de infecciones exponencial. En entornos de nube como AWS o Azure, donde los servidores Linux son comunes, esta táctica ha resultado particularmente dañina, ya que los recursos efímeros a menudo se despliegan con configuraciones predeterminadas vulnerables.

Exploits Legados Utilizados por SSHStalker

SSHStalker se distingue por su enfoque en exploits legados, que son vulnerabilidades documentadas y parcheadas hace más de una década, pero que persisten en sistemas no actualizados. Uno de los vectores principales es la explotación de CVE-2018-15473 en OpenSSH, que permite la enumeración de usuarios válidos mediante timing attacks. Este exploit permite a los atacantes adivinar credenciales sin generar logs excesivos, facilitando accesos no autorizados.

Otro exploit clave es el relacionado con CVE-2008-5161, una falla en el manejo de claves SSH que permite la inyección de comandos remotos en versiones antiguas de sshd. SSHStalker automatiza este proceso mediante scripts que prueban claves públicas débiles o reutilizadas, comunes en entornos de desarrollo o legacy. Además, el malware aprovecha vulnerabilidades en servicios asociados, como el demonio de impresión CUPS (CVE-2021-39273), que en servidores Linux expuestos puede servir como puerta de entrada secundaria si el SSH principal falla.

En términos de implementación, estos exploits se ejecutan en fases: primero, una reconnaissance pasiva para mapear la versión del software; segundo, la selección del exploit adecuado basado en una base de datos interna; y tercero, la ejecución con verificación de éxito mediante callbacks al C2. Por ejemplo, para CVE-2018-15473, el bot envía múltiples intentos de autenticación con usuarios ficticios y mide los tiempos de respuesta, identificando usuarios reales cuando el servidor demora más en rechazarlos.

La dependencia de exploits legados subraya un problema sistémico en la gestión de parches. Según informes de la industria, más del 30% de los servidores Linux en producción ejecutan versiones de software con al menos cinco años de antigüedad, lo que hace que amenazas como SSHStalker sean viables a largo plazo. Este enfoque también reduce los costos para los atacantes, ya que no requieren investigación constante de nuevas vulnerabilidades, sino que reciclan herramientas probadas en la comunidad underground.

Capacidades Post-Infección y Impacto en los Sistemas

Una vez que SSHStalker compromete un servidor, despliega una serie de módulos para mantener la persistencia y expandir su huella. El payload principal, escrito en un lenguaje de scripting como Python o Bash, se instala en directorios ocultos como /tmp o /var/tmp, y se agrega a crontab para ejecuciones periódicas. Esto asegura que el bot sobreviva a reinicios y actualizaciones menores del sistema.

Entre las capacidades post-infección se incluyen el robo de credenciales SSH mediante keyloggers integrados, que capturan teclas durante sesiones legítimas, y la exfiltración de datos sensibles como archivos de configuración o bases de datos. En escenarios avanzados, SSHStalker puede pivotar a redes internas, utilizando el servidor comprometido como puente para atacar hosts no expuestos a internet. Además, el botnet soporta ataques DDoS distribuidos, donde los servidores infectados generan tráfico masivo hacia objetivos designados por los operadores.

El impacto en las víctimas es multifacético. En primer lugar, hay una pérdida de confidencialidad, ya que datos como contraseñas y claves privadas se envían a los C2. En segundo lugar, la integridad se ve comprometida por modificaciones en archivos del sistema, potencialmente introduciendo backdoors permanentes. Finalmente, la disponibilidad se afecta por el consumo de recursos durante el escaneo y las actividades maliciosas, lo que puede degradar el rendimiento de servicios críticos como web servers o APIs.

Desde una perspectiva económica, las infecciones por SSHStalker han llevado a costos significativos en remediación, incluyendo auditorías forenses y migraciones a sistemas más seguros. En sectores como el financiero o el de salud, donde los servidores Linux manejan datos regulados, el cumplimiento normativo se complica, exponiendo a las organizaciones a multas y daños reputacionales. Estadísticas indican que botnets similares han causado interrupciones en servicios globales, destacando la urgencia de mitigar estas amenazas.

Estrategias de Detección y Mitigación

La detección de SSHStalker requiere una combinación de herramientas y prácticas proactivas. En el nivel de red, monitorear el tráfico SSH anómalo mediante sistemas SIEM (Security Information and Event Management) puede identificar patrones de escaneo, como picos en conexiones fallidas desde IPs desconocidas. Herramientas como Fail2Ban o OSSEC pueden automatizar el bloqueo de IPs sospechosas basadas en umbrales de intentos de login.

A nivel de host, es esencial mantener actualizaciones regulares de paquetes mediante comandos como apt update en Debian-based systems o yum update en Red Hat. La implementación de autenticación multifactor (MFA) para SSH, utilizando tokens o certificados, eleva la barrera para exploits de credenciales débiles. Además, deshabilitar el login root directo y forzar el uso de claves SSH en lugar de contraseñas reduce la superficie de ataque.

Para entornos de nube, políticas de least privilege y segmentación de redes (VPC en AWS) limitan la propagación lateral. La integración de EDR (Endpoint Detection and Response) soluciones, como CrowdStrike o Microsoft Defender, permite la detección comportamental de payloads inusuales, incluso si no coinciden con firmas conocidas. En cuanto a la respuesta a incidentes, aislar el host infectado y analizar logs con herramientas como Wireshark o tcpdump es crucial para mapear la extensión de la brecha.

Organizaciones deben invertir en capacitación para administradores, enfatizando la revisión periódica de configuraciones SSH mediante herramientas como ssh-audit. La adopción de zero-trust architectures, donde cada acceso se verifica independientemente, representa una defensa robusta contra botnets como SSHStalker. Finalmente, compartir inteligencia de amenazas a través de plataformas como ISACs (Information Sharing and Analysis Centers) acelera la respuesta colectiva.

Implicaciones Futuras y Recomendaciones Finales

La aparición de SSHStalker ilustra la persistente relevancia de amenazas legacy en un ecosistema digital en evolución. A medida que la adopción de Linux crece en IoT y edge computing, el potencial de propagación de tales botnets se amplifica, exigiendo innovaciones en seguridad automatizada. Los desarrolladores de malware probablemente evolucionarán SSHStalker para incluir IA en la selección de objetivos o en la evasión de detección, lo que requerirá contramedidas igualmente avanzadas.

En resumen, mitigar esta amenaza demanda un enfoque holístico: desde parches oportunos hasta monitoreo continuo. Las organizaciones que prioricen la higiene cibernética no solo reducirán riesgos inmediatos, sino que fortalecerán su resiliencia ante futuras variantes. La colaboración entre industria, gobiernos y comunidades open-source será clave para contrarrestar la sofisticación creciente de botnets como SSHStalker.

Para más información visita la Fuente original.