Campaña de Phishing y BEC de Múltiples Etapas en el Sector Energético con Uso de SharePoint

Introducción al Escenario de Amenazas

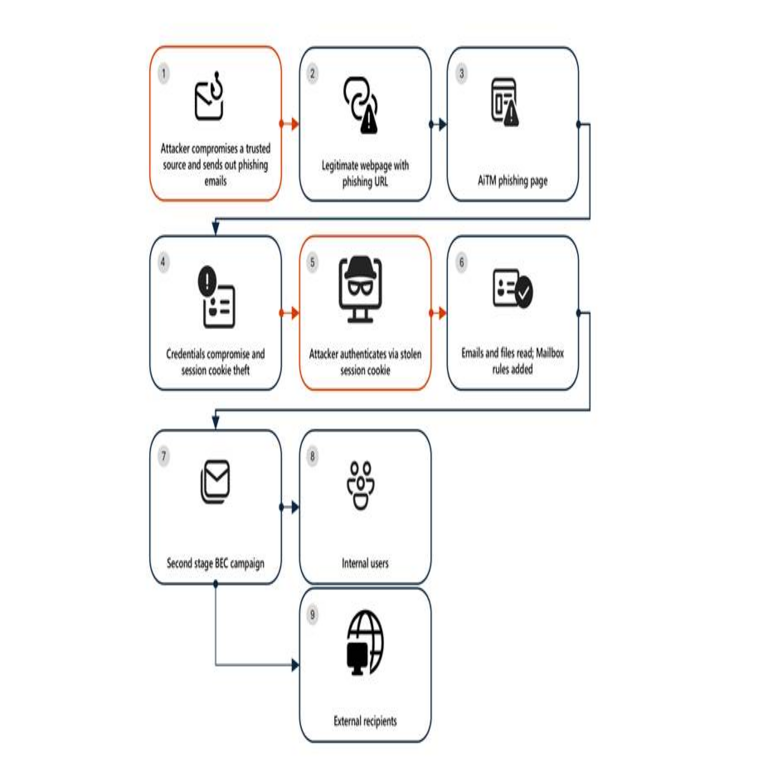

En el panorama actual de ciberseguridad, el sector energético representa un objetivo prioritario para los actores maliciosos debido a su rol crítico en la infraestructura global. Recientemente, se ha identificado una campaña sofisticada de phishing y fraude por correo electrónico empresarial (BEC, por sus siglas en inglés) que opera en múltiples etapas y aprovecha plataformas legítimas como SharePoint para evadir detecciones tradicionales. Esta operación, dirigida específicamente a organizaciones del sector energético, combina técnicas de ingeniería social con explotación de herramientas colaborativas de Microsoft, lo que complica su identificación y mitigación.

El phishing inicial se presenta como comunicaciones aparentemente legítimas relacionadas con actualizaciones regulatorias o oportunidades de negocio en el ámbito energético. Una vez que las víctimas interactúan, el ataque progresa hacia la recolección de credenciales y, eventualmente, intentos de BEC para transferencias financieras fraudulentas. Esta evolución multi-etapa resalta la necesidad de una defensa en capas, integrando análisis de comportamiento y monitoreo continuo de accesos a servicios en la nube.

Mecánica del Ataque en Etapas Iniciales

La campaña inicia con correos electrónicos de spear-phishing personalizados, dirigidos a empleados de alto nivel en empresas energéticas, como gerentes de operaciones o directivos financieros. Estos mensajes imitan comunicaciones oficiales de entidades regulatorias o socios comerciales, utilizando dominios falsificados que se asemejan a los legítimos mediante técnicas de homoglifos o subdominios engañosos. Por ejemplo, un correo podría provenir de un dominio como “energia-regulacion[.]com” en lugar de “energia-regulacion.gov”, pero con variaciones sutiles que evaden filtros básicos de spam.

El contenido del correo insta a la víctima a verificar información sensible, como actualizaciones en normativas de seguridad energética o reportes de cumplimiento ambiental. Incluye un enlace que redirige a un sitio web alojado en SharePoint, una plataforma de Microsoft diseñada para colaboración empresarial. Este uso de SharePoint es clave, ya que la infraestructura legítima genera confianza y reduce las alertas de seguridad en herramientas como Microsoft Defender o firewalls corporativos.

- El enlace inicial lleva a una página de SharePoint que simula un portal de documentos seguros, solicitando autenticación para acceder a archivos adjuntos.

- Una vez ingresadas las credenciales, el sitio captura datos como nombres de usuario, contraseñas y tokens de autenticación multifactor (MFA) si no se implementa correctamente.

- Los atacantes aprovechan estas credenciales para acceder a cuentas internas, escalando privilegios mediante técnicas de movimiento lateral en la red.

Esta fase de recolección de credenciales es particularmente efectiva en el sector energético, donde el manejo de datos sensibles sobre infraestructuras críticas requiere accesos frecuentes a plataformas en la nube, aumentando la exposición a phishing dirigido.

Explotación de SharePoint como Vector de Ataque

SharePoint, como parte del ecosistema de Microsoft 365, ofrece almacenamiento y compartición de documentos con controles de acceso granulares. Sin embargo, los ciberdelincuentes han adaptado esta herramienta para hospedar payloads maliciosos sin necesidad de servidores dedicados, lo que minimiza su huella digital. En esta campaña, los sitios de SharePoint maliciosos se configuran con permisos públicos o semi-públicos, permitiendo el acceso inicial sin credenciales, pero requiriendo autenticación para “descargar” documentos clave.

Una vez en el sitio, la víctima encuentra páginas que replican interfaces familiares de SharePoint, con botones para “abrir documento” o “firmar electrónicamente”. Estos elementos activan scripts que inyectan malware o redirigen a formularios de phishing adicionales. Por instancia, un documento PDF falso podría contener hipervínculos que ejecutan JavaScript para robar sesiones de navegador, o enlaces a archivos macro-habilitados en Excel que instalan backdoors.

- Los atacantes crean cuentas de SharePoint gratuitas o comprometen cuentas existentes mediante brechas previas, como las reportadas en incidentes de Microsoft en años anteriores.

- El tráfico se enmascara mediante certificados SSL válidos de Microsoft, lo que impide bloqueos por alertas de conexión no segura.

- La integración con OneDrive permite la propagación automática de enlaces maliciosos a contactos en la red de la víctima, amplificando el alcance del ataque.

En el contexto del sector energético, esta explotación es alarmante porque muchas organizaciones utilizan SharePoint para gestionar documentos regulatorios, como planes de contingencia para redes eléctricas o datos de exploración petrolera, haciendo que los accesos parezcan rutinarios.

Transición a Fraude BEC y Extracción Financiera

Tras la obtención de credenciales, la campaña avanza a la fase de BEC, donde los atacantes impersonan a ejecutivos o proveedores para autorizar transferencias fraudulentas. Utilizando las cuentas comprometidas, envían correos internos que solicitan pagos urgentes por “servicios de mantenimiento” o “adquisiciones de equipo energético”. Estos mensajes incluyen detalles extraídos de correos previos, como referencias a proyectos reales, para aumentar la credibilidad.

La sofisticación radica en el timing: los BEC ocurren poco después del phishing inicial, aprovechando la ventana de oportunidad antes de que se detecten anomalías. En un caso documentado, los atacantes solicitaron transferencias por cientos de miles de dólares, disfrazadas como pagos a subcontratistas en proyectos de energías renovables.

- Los correos BEC evitan adjuntos sospechosos, optando por texto plano con firmas robadas para mantener la apariencia legítima.

- Se emplean VPN o proxies para ocultar la ubicación de los atacantes, a menudo geolocalizados en regiones con laxas regulaciones cibernéticas.

- La campaña ha afectado a entidades en América Latina y Norteamérica, con un enfoque en compañías de utilities y exploración de hidrocarburos.

El impacto financiero puede ser devastador, pero también existe un riesgo de interrupción operativa si los accesos comprometidos permiten sabotaje en sistemas SCADA (Supervisory Control and Data Acquisition) utilizados en el control de infraestructuras energéticas.

Indicadores de Compromiso y Detección

Para identificar esta campaña, las organizaciones deben monitorear indicadores técnicos específicos (IoCs). Estos incluyen dominios de SharePoint con patrones anómalos, como subdominios generados dinámicamente o accesos desde IPs no autorizadas. Herramientas como SIEM (Security Information and Event Management) pueden alertar sobre logins fallidos seguidos de accesos exitosos desde ubicaciones inusuales.

En términos de comportamiento, buscar correos con urgencia artificial o solicitudes de verificación fuera del flujo normal de trabajo es crucial. Además, el análisis de enlaces revela patrones: URLs que comienzan con “https://[sitio].sharepoint.com” pero redirigen a formularios de captura de datos.

- Dominios maliciosos identificados: Ejemplos incluyen variaciones de “energy-compliance[.]sharepoint.com” o similares, aunque cambian frecuentemente.

- Hashes de archivos: Malware asociado, como troyanos para robo de credenciales, con firmas SHA-256 específicas reportadas en bases de datos como VirusTotal.

- Patrones de tráfico: Aumentos en consultas DNS a servidores de Microsoft desde endpoints no estándar.

En el sector energético, donde la resiliencia es paramount, integrar inteligencia de amenazas de fuentes como CISA (Cybersecurity and Infrastructure Security Agency) o ENISA (European Union Agency for Cybersecurity) ayuda a contextualizar estos IoCs.

Medidas de Mitigación y Mejores Prácticas

La defensa contra esta campaña requiere un enfoque multifacético. En primer lugar, implementar MFA robusta con tokens hardware o biométricos reduce el riesgo de robo de credenciales. Las políticas de zero trust, que verifican cada acceso independientemente del origen, son esenciales para entornos como SharePoint.

La capacitación en ciberseguridad debe enfatizar el reconocimiento de phishing, particularmente en comunicaciones relacionadas con regulaciones energéticas. Simulacros de phishing regulares pueden mejorar la conciencia sin sobrecargar al personal operativo.

- Configurar políticas estrictas en Microsoft 365: Deshabilitar accesos públicos a SharePoint y habilitar logging detallado para auditorías.

- Emplear herramientas de detección avanzada: Soluciones como EDR (Endpoint Detection and Response) para monitorear comportamientos post-phishing.

- Colaboración sectorial: Participar en grupos como el Electricity Information Sharing and Analysis Center (E-ISAC) para compartir IoCs en tiempo real.

Además, segmentar redes y limitar privilegios en sistemas críticos previene el movimiento lateral, protegiendo activos como plantas de generación eléctrica o redes de distribución.

Implicaciones para el Sector Energético

Esta campaña subraya la vulnerabilidad del sector energético a amenazas híbridas que combinan ingeniería social con abuso de tecnologías en la nube. Las interrupciones potenciales no solo afectan la economía, sino también la seguridad nacional, dado el rol de la energía en cadenas de suministro críticas. En América Latina, donde la transición a energías renovables acelera la digitalización, el riesgo se amplifica por la adopción rápida de herramientas como SharePoint sin madurez en ciberdefensas.

Los reguladores, como la Agencia Internacional de Energía (IEA), recomiendan evaluaciones periódicas de riesgos cibernéticos, integrando estándares como NIST Cybersecurity Framework adaptados a infraestructuras críticas.

Cierre y Recomendaciones Finales

En resumen, la campaña de phishing y BEC utilizando SharePoint representa un vector evolutivo que exige vigilancia continua y adaptación en el sector energético. Al priorizar la educación, tecnología defensiva y colaboración, las organizaciones pueden mitigar estos riesgos y mantener la integridad de sus operaciones. La evolución de tales amenazas resalta la importancia de invertir en ciberseguridad como un pilar estratégico, asegurando la resiliencia ante adversarios cada vez más sofisticados.

Para más información visita la Fuente original.