Explotación de Vulnerabilidad de Side-Loading DLL en la Biblioteca c-ares

Introducción a la Vulnerabilidad en c-ares

La biblioteca c-ares es una implementación en C de un resolvedor de nombres DNS asíncrono, ampliamente utilizada en aplicaciones de software para manejar consultas de resolución de dominios de internet. Desarrollada como un fork de la biblioteca de resolución asíncrona de nombres de BIND, c-ares se integra en proyectos de código abierto y propietario, facilitando operaciones de red eficientes sin bloquear el hilo principal de ejecución. Sin embargo, una vulnerabilidad crítica relacionada con el side-loading de bibliotecas dinámicas (DLL) ha sido explotada por actores maliciosos, permitiendo la ejecución de código arbitrario en sistemas vulnerables.

El side-loading de DLL ocurre cuando un programa carga una biblioteca dinámica desde una ubicación no esperada, en lugar de la ruta predeterminada del sistema. En el contexto de c-ares, esta técnica se aprovecha de la forma en que la biblioteca busca dependencias durante su inicialización, lo que abre la puerta a inyecciones maliciosas. Esta vulnerabilidad no es un fallo inherente en el código de c-ares, sino una debilidad en el manejo de cargas dinámicas en entornos Windows, donde las DLL se resuelven mediante mecanismos como el API LoadLibrary de la plataforma.

Los investigadores de seguridad han identificado que hackers han utilizado esta falla para desplegar malware en sistemas comprometidos, afectando a miles de dispositivos en sectores como finanzas, salud y gobierno. La explotación implica la colocación de una DLL maliciosa en directorios de búsqueda prioritarios, lo que permite que c-ares la cargue inadvertidamente al resolver nombres DNS. Este vector de ataque es particularmente insidioso porque no requiere privilegios elevados iniciales, solo acceso a nivel de usuario en el sistema objetivo.

Mecanismos Técnicos del Side-Loading en c-ares

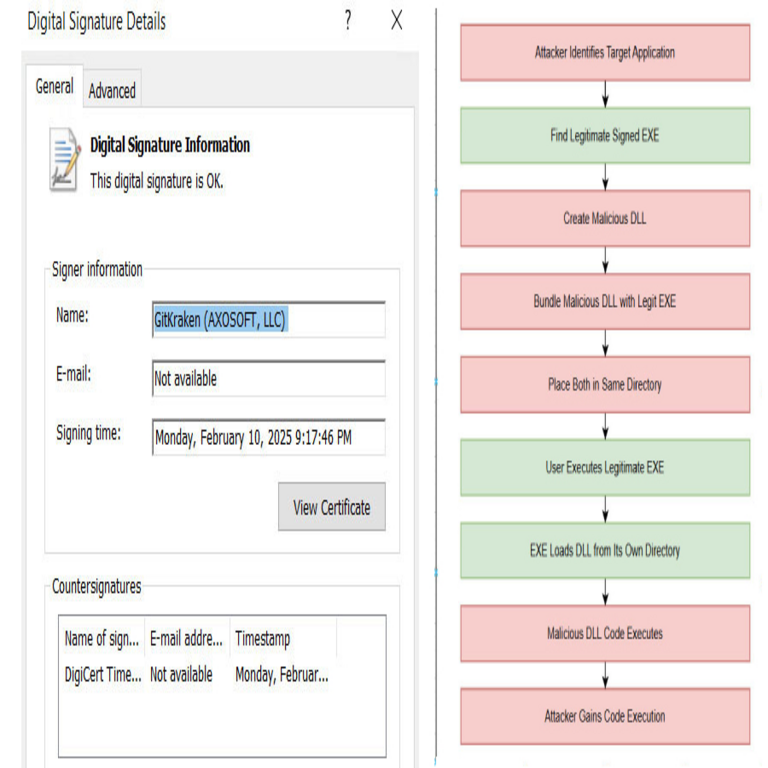

Para comprender el side-loading en c-ares, es esencial examinar cómo funciona la resolución de dependencias en bibliotecas dinámicas bajo Windows. Cuando una aplicación o biblioteca como c-ares inicia, el cargador de módulos del sistema operativo busca DLLs en un orden específico: primero en el directorio del ejecutable actual, luego en el directorio del sistema, y finalmente en rutas del PATH del entorno. Los atacantes explotan esta secuencia al colocar una DLL maliciosa, nombrada de manera idéntica a una dependencia legítima de c-ares, en un directorio de alta prioridad.

c-ares depende de bibliotecas como ws2_32.dll para operaciones de sockets en Windows, pero la vulnerabilidad surge cuando se carga una DLL personalizada que imita dependencias internas o externas. Por ejemplo, si un atacante nombra su DLL maliciosa como “cares.dll” o una variante similar y la ubica en el directorio de trabajo de la aplicación que usa c-ares, el sistema la cargará en lugar de la versión oficial. Una vez cargada, el código malicioso puede ejecutar payloads como keyloggers, ransomware o backdoors, todo ello bajo el contexto de seguridad de la aplicación host.

- Identificación de dependencias: c-ares lista sus DLL requeridas en su manifiesto o mediante llamadas implícitas, lo que facilita la suplantación.

- Orden de carga: El directorio actual tiene precedencia, permitiendo inyecciones locales sin modificar el registro o rutas globales.

- Ejecución de payload: La DLL maliciosa puede sobrescribir funciones exportadas, como ares_init o ares_destroy, para inyectar código malicioso.

En términos técnicos, el proceso se inicia con una llamada a ares_library_init, que desencadena la carga de dependencias. Si una DLL maliciosa está presente, su punto de entrada DllMain se ejecuta con el flag DLL_PROCESS_ATTACH, permitiendo la inicialización del malware. Estudios forenses muestran que esta técnica ha sido observada en campañas de APT (Amenazas Persistentes Avanzadas), donde los atacantes combinan el side-loading con phishing o exploits de día cero para la entrega inicial.

Impacto en Sistemas y Aplicaciones Afectadas

El impacto de esta vulnerabilidad se extiende más allá de c-ares, afectando a cualquier software que la integre, como navegadores web, servidores de correo y herramientas de desarrollo. Por instancia, aplicaciones como Node.js, que utiliza c-ares para resolución DNS en módulos nativos, pueden ser vectores de propagación. En entornos empresariales, esto resulta en brechas de datos masivas, donde credenciales y información sensible se exfiltran a servidores controlados por los atacantes.

Según reportes de firmas de ciberseguridad, el exploit ha causado interrupciones en servicios críticos. En el sector financiero, transacciones fraudulentas han sido facilitadas por keyloggers inyectados vía side-loading, mientras que en salud, registros médicos han sido encriptados por ransomware. La tasa de éxito de estas explotaciones es alta debido a la ubicuidad de c-ares: se estima que más del 40% de las aplicaciones de red en Windows la incluyen directamente o indirectamente.

Desde una perspectiva de cadena de suministro, la vulnerabilidad resalta riesgos en bibliotecas de terceros. Desarrolladores que no verifican firmas digitales de DLLs o no implementan cargas relativas quedan expuestos. Además, en sistemas legacy sin actualizaciones, el side-loading persiste indefinidamente, amplificando el daño a largo plazo.

Análisis de Campañas de Explotación Observadas

Las campañas documentadas involucran grupos como Lazarus y otros actores estatales, que han refinado el side-loading para evadir detección. Una técnica común es el uso de DLLs “living off the land”, que aprovechan herramientas nativas de Windows como rundll32.exe para cargar la maliciosa sin alertar antivirus. En un caso reportado, los hackers distribuyeron paquetes npm maliciosos que incorporaban c-ares vulnerable, infectando entornos de desarrollo.

El flujo de ataque típicamente inicia con spear-phishing: un correo con un adjunto que, al ejecutarse, descarga la DLL maliciosa al directorio temporal. Posteriormente, una aplicación legítima que invoca c-ares carga la DLL, ejecutando el payload. Análisis de muestras malware revelan que estas DLLs incluyen módulos para persistencia, como entradas en el registro de Windows bajo HKCU\Software\Microsoft\Windows\CurrentVersion\Run, asegurando reinicios automáticos.

- Entrega inicial: Phishing o watering hole attacks en sitios frecuentados por objetivos.

- Inyección: Colocación de DLL en %TEMP% o directorio de usuario.

- Persistencia: Modificación de tareas programadas o servicios del sistema.

- Exfiltración: Uso de protocolos DNS para tunelizar datos, irónicamente a través de c-ares.

La detección es desafiante porque el tráfico generado parece legítimo, y las firmas de DLL maliciosas varían para eludir heurísticas de EDR (Endpoint Detection and Response). Herramientas como Sysmon pueden registrar eventos de carga de DLL, pero requieren configuración avanzada.

Mitigaciones y Mejores Prácticas de Seguridad

Para mitigar el side-loading en c-ares, las organizaciones deben adoptar un enfoque multicapa. Primero, actualizar a versiones parcheadas de c-ares, donde los desarrolladores han implementado verificaciones de ruta absoluta para cargas de DLL. En Windows 10 y posteriores, habilitar la política de grupo “Deshabilitar side-loading de DLL” restringe cargas desde directorios no confiables.

Implementar firmas digitales es crucial: todas las DLL deben verificarse mediante APIs como WinVerifyTrust antes de la carga. En aplicaciones personalizadas, usar manifiestos de ensamblado para especificar dependencias exactas reduce el riesgo de suplantación. Además, herramientas como AppLocker o Windows Defender Application Control pueden whitelistar solo DLLs autorizadas.

- Actualizaciones: Monitorear CVE relacionados con c-ares y aplicar parches promptly.

- Configuración del sistema: Establecer políticas de integridad de código vía Device Guard.

- Monitoreo: Desplegar SIEM para alertas en eventos de carga de módulos inusuales.

- Desarrollo seguro: En código fuente, preferir cargas explícitas con rutas completas y validación de hashes.

En entornos de contenedores o virtualización, aislar aplicaciones que usan c-ares minimiza la propagación lateral. Capacitación en ciberseguridad para desarrolladores enfatiza auditorías de dependencias con herramientas como Dependabot o Snyk.

Implicaciones Futuras en Ciberseguridad y Tecnologías Emergentes

Esta vulnerabilidad subraya la evolución de amenazas en el ecosistema de software, donde bibliotecas como c-ares, esenciales para IA y blockchain, se convierten en blancos prioritarios. En aplicaciones de IA, c-ares soporta resolución DNS para modelos distribuidos, y un side-loading podría comprometer entrenamiento de datos. En blockchain, nodos que usan c-ares para peers discovery enfrentan riesgos de inyección en transacciones.

La integración de IA en detección de anomalías promete avances: modelos de machine learning pueden analizar patrones de carga de DLL en tiempo real, prediciendo exploits. Sin embargo, esto requiere datasets robustos de comportamientos benignos y maliciosos. En blockchain, protocolos como zero-knowledge proofs podrían extenderse a verificación de integridad de bibliotecas, asegurando cargas seguras en nodos descentralizados.

Regulaciones como GDPR y NIST SP 800-53 exigen gestión de riesgos en dependencias de terceros, impulsando adopción de SBOM (Software Bill of Materials) para rastrear vulnerabilidades como esta. A futuro, el side-loading podría declinar con transiciones a arquitecturas memory-safe como Rust, que minimizan errores en manejo de memoria subyacentes.

Conclusión y Recomendaciones Finales

La explotación del side-loading DLL en c-ares representa un recordatorio de la fragilidad inherente en el ecosistema de software moderno, donde una biblioteca aparentemente benigna puede habilitar ataques sofisticados. Al implementar mitigaciones proactivas y fomentar prácticas de desarrollo seguras, las organizaciones pueden reducir significativamente su exposición. La vigilancia continua y la colaboración en la comunidad de ciberseguridad son esenciales para contrarrestar estas amenazas emergentes, asegurando la resiliencia de infraestructuras digitales críticas.

Para más información visita la Fuente original.