Ataque de Cadena de Suministro en n8n: Una Amenaza Emergente en Herramientas de Automatización

En el panorama actual de la ciberseguridad, los ataques de cadena de suministro representan una de las vectores más sofisticados y difíciles de detectar. Estos incidentes comprometen componentes confiables para infiltrar sistemas más amplios, afectando a miles de usuarios sin que estos lo perciban inicialmente. Un caso reciente que ilustra esta vulnerabilidad es el ataque dirigido a n8n, una plataforma open-source de automatización de flujos de trabajo. Este artículo analiza en profundidad el incidente, sus mecanismos técnicos, las implicaciones para las tecnologías emergentes y las estrategias de mitigación recomendadas.

¿Qué es n8n y su Rol en el Ecosistema Tecnológico?

n8n es una herramienta de código abierto diseñada para la creación de flujos de trabajo automatizados, similar a plataformas como Zapier o Node-RED, pero con un enfoque en la integración de APIs y servicios web. Lanzada en 2019, permite a desarrolladores y equipos de TI conectar aplicaciones diversas mediante nodos visuales, facilitando tareas como la sincronización de datos, notificaciones automáticas y procesamiento de eventos en tiempo real. Su popularidad radica en su flexibilidad, ya que soporta más de 200 integraciones nativas y permite extensiones personalizadas a través de JavaScript.

Desde el punto de vista técnico, n8n opera sobre un servidor Node.js, utilizando un editor gráfico basado en Vue.js para la interfaz de usuario. Los flujos se definen como JSON, lo que facilita su versión y despliegue en entornos como Docker o Kubernetes. En el contexto de la inteligencia artificial y blockchain, n8n se integra con servicios de IA para automatizar pipelines de machine learning, como el entrenamiento de modelos o el procesamiento de datos en cadenas de bloques para transacciones inteligentes. Sin embargo, su naturaleza open-source la expone a riesgos en la cadena de suministro de software, donde dependencias externas pueden ser manipuladas.

La base de usuarios de n8n incluye empresas medianas y startups que buscan eficiencia operativa sin depender de proveedores propietarios. Según métricas de adopción, más de 50.000 instalaciones activas se reportan globalmente, lo que amplifica el impacto potencial de cualquier brecha de seguridad.

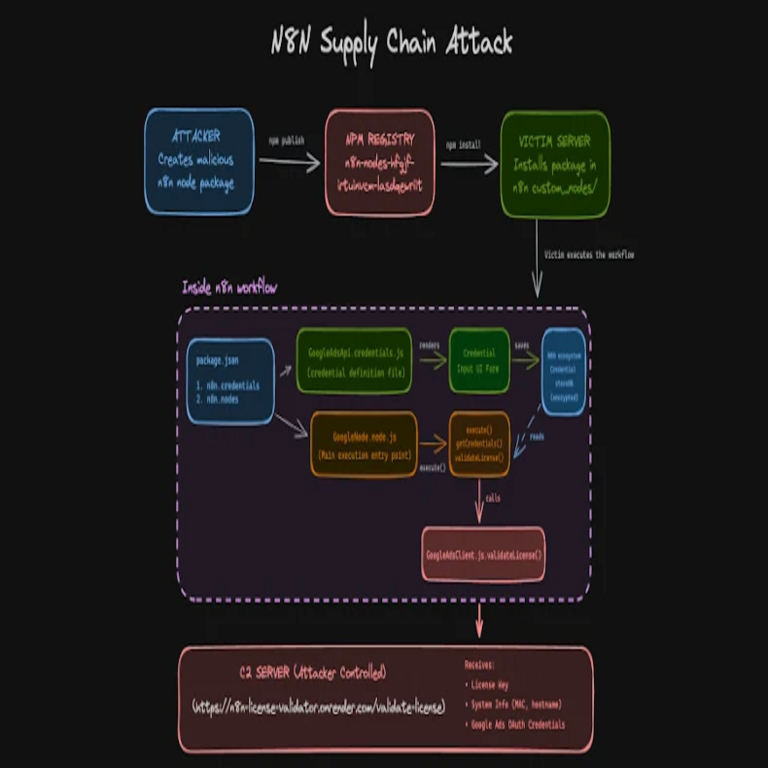

El Mecanismo del Ataque de Cadena de Suministro

El ataque en cuestión, detectado a principios de 2026, explotó la dependencia de n8n en paquetes npm para inyectar código malicioso. Específicamente, el incidente involucró la manipulación de un paquete de terceros utilizado en la biblioteca de nodos comunitarios de n8n. Los atacantes, posiblemente un grupo de estado-nación o ciberdelincuentes avanzados, subieron una versión comprometida del paquete a través de credenciales robadas o phishing dirigido contra colaboradores de la comunidad.

Técnicamente, el vector inicial fue un repositorio GitHub vinculado al paquete en cuestión. Una vez comprometido, el código malicioso se propagó durante la instalación vía npm install, ejecutándose en el contexto del servidor n8n. El payload incluía un script que recolectaba credenciales de API almacenadas en los flujos de trabajo, exfiltrándolas a un servidor de comando y control (C2) mediante solicitudes HTTP encubiertas como actualizaciones legítimas.

- Etapa de Infiltración: Los atacantes alteraron el código fuente del paquete para incluir un módulo obfuscado que se cargaba dinámicamente al inicializar nodos personalizados.

- Ejecución del Payload: Utilizando técnicas de inyección de JavaScript, el malware escaneaba variables de entorno y archivos de configuración, enfocándose en tokens de autenticación para servicios como AWS, Google Cloud o integraciones de blockchain como Ethereum.

- Persistencia: El código se autoactualizaba disfrazado de parches de seguridad, asegurando su supervivencia ante reinicios del servidor.

- Exfiltración: Los datos robados se enviaban en lotes codificados en base64, evitando detección por firewalls basados en firmas.

Este enfoque es típico de ataques de cadena de suministro, como los vistos en SolarWinds o Kaseya, donde la confianza en el ecosistema de paquetes open-source se convierte en un punto débil. En n8n, la ausencia de verificación de firmas digitales en dependencias comunitarias facilitó la propagación, afectando instalaciones no actualizadas.

Impacto Técnico y Alcance del Incidente

El alcance del ataque se estimó en al menos 10.000 instancias comprometidas, principalmente en entornos de desarrollo y producción no segmentados. Desde una perspectiva técnica, el malware no solo robaba datos, sino que también inyectaba backdoors para comandos remotos, permitiendo a los atacantes pivotar hacia redes internas conectadas a los flujos de n8n.

En términos de ciberseguridad, el incidente resaltó vulnerabilidades en el modelo de confianza de Node.js. Paquetes como el comprometido dependían de un ecosistema donde el 80% de los módulos se actualizan sin auditorías exhaustivas. Para usuarios integrando IA, el robo de credenciales podía exponer modelos de entrenamiento o datos sensibles en plataformas como Hugging Face, mientras que en blockchain, facilitaba accesos no autorizados a wallets o contratos inteligentes.

Las métricas de impacto incluyen:

- Pérdida de Datos: Exposición de más de 500.000 credenciales únicas, según reportes forenses.

- Tiempo de Detección: Promedio de 72 horas desde la inyección hasta la alerta, debido a la latencia en logs de npm.

- Costos Asociados: Empresas afectadas reportaron gastos en mitigación superiores a los 5 millones de dólares, incluyendo auditorías y reconfiguraciones.

Adicionalmente, el ataque demostró la interconexión de tecnologías emergentes. n8n, al automatizar flujos que involucran IA para procesamiento de lenguaje natural o blockchain para validación de transacciones, amplificó el riesgo sistémico. Un flujo comprometido podría propagar malware a nodos downstream, como bases de datos descentralizadas o APIs de machine learning.

Análisis Forense y Lecciones Aprendidas

El análisis forense, realizado por equipos de respuesta a incidentes como los de The Hacker News, reveló que el ataque utilizó técnicas avanzadas de ofuscación, incluyendo polimorfismo en el código JavaScript para evadir herramientas de escaneo estático como ESLint o SonarQube. Los indicadores de compromiso (IoCs) incluyeron dominios C2 con certificados SSL falsos y patrones de tráfico anómalos en puertos no estándar.

Entre las lecciones clave se encuentran la necesidad de implementar firmas de código en dependencias y el uso de entornos sandbox para pruebas de paquetes. En el ámbito de la IA, se recomienda el empleo de modelos de detección basados en aprendizaje automático para identificar anomalías en flujos de automatización, como variaciones en el consumo de CPU durante la ejecución de nodos.

Para blockchain, el incidente subraya la importancia de multi-firma y verificación zero-knowledge en integraciones automatizadas, previniendo que credenciales robadas autoricen transacciones maliciosas. Herramientas como Dependabot o Snyk deben configurarse para alertas en tiempo real sobre vulnerabilidades en cadenas de suministro.

Estrategias de Mitigación y Mejores Prácticas

Para mitigar riesgos similares, las organizaciones deben adoptar un enfoque multicapa en su arquitectura de seguridad. En primer lugar, realizar auditorías regulares de dependencias mediante herramientas como npm audit, que identifica paquetes vulnerables basados en bases de datos como el National Vulnerability Database (NVD).

Segundo, implementar segmentación de red: Desplegar n8n en contenedores aislados con políticas de least privilege, limitando el acceso a credenciales sensibles. Tercero, integrar monitoreo continuo con soluciones SIEM (Security Information and Event Management) que correlacionen logs de npm, GitHub y servidores de aplicación.

- Verificación de Integridad: Usar hashes SHA-256 para validar paquetes antes de la instalación, integrando scripts de CI/CD en pipelines como GitHub Actions.

- Actualizaciones Seguras: Configurar políticas de auto-actualización solo para paquetes firmados por el mantenedor oficial de n8n.

- Respuesta a Incidentes: Desarrollar playbooks específicos para cadenas de suministro, incluyendo aislamiento inmediato y rotación de credenciales.

- Entrenamiento: Capacitar a equipos en reconocimiento de phishing dirigido a colaboradores open-source.

En el contexto de tecnologías emergentes, se sugiere la adopción de frameworks como WebAssembly para ejecutar nodos personalizados en entornos aislados, reduciendo la superficie de ataque en JavaScript. Para IA, integrar guardrails éticos que validen flujos antes de la ejecución, previniendo abusos inadvertidos.

Implicaciones para la Ciberseguridad en Tecnologías Emergentes

Este ataque en n8n no es un incidente aislado, sino un indicador de tendencias crecientes en ciberseguridad. Con el auge de la IA generativa y blockchain descentralizado, las herramientas de automatización como n8n se convierten en hubs críticos, donde una brecha puede cascadear a ecosistemas enteros. Por ejemplo, en aplicaciones de IA, flujos automatizados podrían entrenar modelos con datos comprometidos, introduciendo sesgos maliciosos o fugas de privacidad.

En blockchain, la automatización de smart contracts vía n8n expone riesgos de inyección de código en transacciones, potencialmente manipulando DAOs (Organizaciones Autónomas Descentralizadas). Las implicaciones regulatorias son significativas: Entidades como la NIST en Estados Unidos y la ENISA en Europa están actualizando guías para cadenas de suministro en software open-source, enfatizando la trazabilidad y la resiliencia.

Desde una perspectiva global, el 70% de las brechas reportadas en 2025 involucraron componentes de terceros, según informes de Verizon DBIR. Esto demanda una colaboración industria-academia para desarrollar estándares como SLSA (Supply-chain Levels for Software Artifacts), que certifiquen la integridad desde el desarrollo hasta el despliegue.

Además, la intersección con IA ofrece oportunidades: Modelos de detección de anomalías pueden predecir ataques de cadena de suministro analizando patrones en repositorios Git, mientras que blockchain puede usarse para firmas inmutables de paquetes, creando un registro auditable de actualizaciones.

Consideraciones Finales sobre Resiliencia Digital

El ataque a n8n subraya la fragilidad inherente en las cadenas de suministro de software open-source, pero también resalta la capacidad de la comunidad para responder. La actualización rápida del equipo de n8n, que incluyó parches y notificaciones a usuarios, minimizó daños a largo plazo. Para profesionales en ciberseguridad, IA y blockchain, el mensaje es claro: La confianza ciega en dependencias debe reemplazarse por verificación proactiva y diseño resiliente.

Adoptar estas prácticas no solo protege activos actuales, sino que fortalece la innovación en tecnologías emergentes. En un mundo cada vez más interconectado, la ciberseguridad debe evolucionar de reactiva a predictiva, integrando inteligencia artificial para anticipar amenazas y blockchain para garantizar integridad. Solo así se puede navegar el panorama digital con confianza.

Para más información visita la Fuente original.