Extensiones Maliciosas en Chrome: El Robo de Cookies y Credenciales como Amenaza Emergente

Introducción al Problema de Seguridad en Extensiones de Navegador

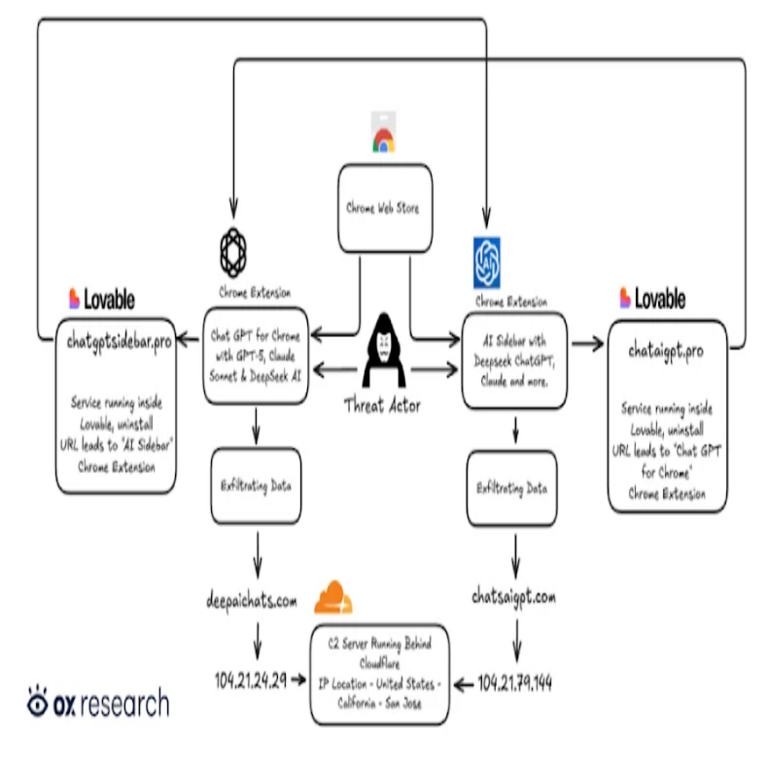

En el ecosistema de los navegadores web, las extensiones representan una herramienta valiosa para personalizar la experiencia del usuario y mejorar la productividad. Sin embargo, esta conveniencia conlleva riesgos significativos en materia de ciberseguridad. Recientemente, se ha detectado la presencia de dos extensiones de Google Chrome que operan de manera maliciosa, enfocadas en el robo de cookies de sesión y credenciales de autenticación. Estas extensiones, disfrazadas como utilidades legítimas, explotan la confianza de los usuarios para extraer datos sensibles que permiten a los atacantes acceder a cuentas personales y corporativas sin autorización.

El robo de cookies es una técnica común en ataques de phishing y malware, ya que las cookies almacenan información de sesión que autentica al usuario en sitios web sin requerir reingreso de contraseñas. Cuando un atacante obtiene estas cookies, puede suplantar la identidad del usuario en tiempo real, lo que representa una brecha grave en la privacidad y la seguridad digital. En el contexto de Chrome, que domina más del 65% del mercado de navegadores según datos de StatCounter, este tipo de amenazas afecta a millones de usuarios globalmente.

La detección de estas extensiones resalta la necesidad de un escrutinio continuo en la Chrome Web Store, donde miles de extensiones se publican diariamente. Aunque Google implementa revisiones automatizadas y manuales, los actores maliciosos evolucionan rápidamente para evadir estas medidas, utilizando técnicas de ofuscación de código y actualizaciones periódicas para mantener su presencia.

Detalles de las Extensiones Maliciosas Identificadas

Las dos extensiones en cuestión, conocidas bajo los nombres “Safe Torrent Scanner” y “Torrent Checker”, se presentaban como herramientas para verificar la seguridad de archivos torrent y escanear enlaces de descarga. Ambas acumularon miles de instalaciones antes de su remoción, con “Safe Torrent Scanner” alcanzando más de 10,000 usuarios y “Torrent Checker” superando las 5,000. Estas extensiones fueron publicadas por desarrolladores anónimos y promovidas en foros relacionados con descargas peer-to-peer, atrayendo a usuarios interesados en contenido multimedia.

Desde un punto de vista técnico, estas extensiones solicitaban permisos excesivos durante la instalación, incluyendo acceso a todas las URLs (manifest.json con “all_urls”), lectura y modificación de datos en páginas web, y almacenamiento local ilimitado. Estos permisos, aunque comunes en extensiones legítimas, se utilizaban aquí para inyectar scripts maliciosos que monitoreaban el tráfico del navegador en busca de cookies asociadas a sitios populares como Google, Facebook, Twitter y servicios de banca en línea.

Una vez instaladas, las extensiones empleaban JavaScript para interceptar eventos de navegación mediante la API chrome.webRequest. Esto permitía capturar headers HTTP que contenían cookies de autenticación. Los datos robados se enviaban posteriormente a servidores controlados por los atacantes a través de solicitudes POST cifradas con HTTPS, ocultando el tráfico malicioso bajo apariencias de actualizaciones benignas. Análisis forenses revelaron que los servidores receptores estaban alojados en dominios opacos, posiblemente en regiones con regulaciones laxas de ciberseguridad.

Mecanismos Técnicos de Robo y Exfiltración de Datos

El proceso de robo inicia con la inyección de código en el contexto de la página web visitada. Utilizando la API chrome.tabs, las extensiones ejecutan scripts de contenido que leen el objeto document.cookie, extrayendo tokens de sesión, identificadores de usuario y parámetros de autenticación. Para evadir detecciones, el código se ofuscaba mediante técnicas como la codificación base64 y la concatenación de strings dinámicos, complicando el análisis estático.

En términos de exfiltración, se implementaba un mecanismo de beaconing periódico: cada 30 minutos o al detectar una cookie valiosa, la extensión enviaba paquetes de datos a un endpoint remoto. Estos paquetes incluían metadatos como la IP del usuario, el agente de usuario del navegador y timestamps, facilitando el perfilado de víctimas. La encriptación AES-256 se usaba para proteger la transmisión, pero claves débiles derivadas de timestamps predecibles permitieron a investigadores revertir el proceso.

Adicionalmente, estas extensiones incorporaban funcionalidades de persistencia, actualizándose automáticamente vía la API chrome.runtime para incorporar nuevas firmas de cookies de sitios emergentes. Esto demuestra una sofisticación que sugiere el involucramiento de grupos de ciberdelincuentes organizados, posiblemente financiados por mercados negros donde las credenciales robadas se venden por hasta 50 dólares por cuenta de alto valor.

Desde la perspectiva de la inteligencia artificial en ciberseguridad, herramientas de machine learning podrían haber detectado patrones anómalos en el comportamiento de estas extensiones, como accesos repetidos a APIs sensibles. Sin embargo, la detección actual se basa principalmente en reportes de usuarios y análisis manuales, destacando la brecha entre la velocidad de los ataques y las defensas proactivas.

Impacto en la Seguridad de los Usuarios y Organizaciones

El impacto de estas extensiones trasciende el robo individual de datos. Para usuarios particulares, significa la exposición de cuentas de correo electrónico, redes sociales y servicios financieros, lo que puede derivar en robo de identidad, fraudes financieros y acoso cibernético. En un caso documentado, víctimas reportaron accesos no autorizados a sus perfiles de Google Workspace, resultando en la eliminación de archivos críticos.

En entornos corporativos, el riesgo se amplifica. Empleados que instalan extensiones en dispositivos de trabajo pueden comprometer redes enteras, permitiendo ataques de cadena de suministro o movimiento lateral dentro de la infraestructura. Según informes de Verizon’s Data Breach Investigations Report, el 80% de las brechas involucran credenciales robadas, y extensiones maliciosas contribuyen significativamente a este vector.

La economía de estas amenazas es alarmante: con miles de instalaciones, los atacantes podrían haber recolectado datos de cientos de miles de sesiones, generando ingresos ilícitos estimados en cientos de miles de dólares. Además, la propagación a través de recomendaciones en comunidades de torrent acelera la infección, afectando desproporcionadamente a usuarios en regiones con alta penetración de descargas P2P, como América Latina y Europa del Este.

En el ámbito de la blockchain y tecnologías emergentes, este incidente subraya la vulnerabilidad de wallets de criptomonedas accesibles vía navegador. Extensiones como MetaMask o Phantom podrían ser targets similares, donde cookies de sesión equivalen a claves privadas, potencialmente llevando a pérdidas millonarias en activos digitales.

Medidas de Mitigación y Mejores Prácticas Recomendadas

Para contrarrestar amenazas como estas, los usuarios deben adoptar un enfoque multifacético. En primer lugar, revisar y limitar permisos de extensiones: Chrome permite deshabilitar accesos innecesarios en la configuración de cada una. Herramientas como Extension Auditor o uBlock Origin pueden escanear extensiones instaladas en busca de comportamientos sospechosos.

Desde el lado técnico, implementar políticas de grupo en entornos empresariales vía Google Workspace restringe instalaciones de extensiones no aprobadas. Además, el uso de VPN y gestores de contraseñas con autenticación de dos factores (2FA) mitiga el impacto del robo de cookies, ya que 2FA requiere verificación adicional en dispositivos confiables.

Google, por su parte, ha fortalecido sus protocolos de revisión, incorporando IA para analizar patrones de permisos y tráfico de red en la Chrome Web Store. Actualizaciones recientes en Chrome 120 introducen sandboxing mejorado para extensiones, aislando su ejecución y reduciendo el alcance de daños potenciales.

Educación es clave: campañas de concientización deben enfatizar la verificación de reseñas, desarrolladores y actualizaciones antes de instalar. En América Latina, donde el acceso a internet crece rápidamente, iniciativas locales como las de la OEA sobre ciberseguridad pueden promover hábitos seguros.

Para desarrolladores legítimos, adoptar prácticas de código abierto y auditorías independientes fortalece la confianza. En el ecosistema de IA, modelos de detección basados en aprendizaje profundo, entrenados con datasets de malware de extensiones, prometen una respuesta más ágil a futuras amenazas.

Análisis de Tendencias Futuras en Ataques a Navegadores

Mirando hacia el futuro, se espera una evolución hacia ataques más sofisticados, integrando IA para personalizar el robo de datos según perfiles de usuario. Extensiones que utilizan web3 para disfrazar exfiltraciones como transacciones blockchain podrían emerger, explotando la hype alrededor de las criptomonedas.

La integración de zero-trust architecture en navegadores, donde cada solicitud se verifica independientemente, representa una defensa prometedora. Proyectos como el de Mozilla con Firefox Enhanced Tracking Protection ilustran este camino, y Chrome podría seguir suit con Manifest V3, que limita el uso de webRequest en favor de declarativeNetRequest para mayor privacidad.

En resumen, este incidente refuerza la importancia de la vigilancia continua en el ecosistema de extensiones. La colaboración entre usuarios, desarrolladores y plataformas es esencial para mantener la integridad del web browsing seguro.

Reflexiones Finales sobre la Resiliencia Digital

La detección oportuna de estas extensiones maliciosas ejemplifica los avances en la ciberseguridad comunitaria, pero también expone persistentes vulnerabilidades en herramientas cotidianas. Mantener una postura proactiva, combinando tecnología y educación, es crucial para navegar el panorama digital cada vez más hostil. Al priorizar la verificación y el uso responsable de extensiones, los usuarios pueden minimizar riesgos y contribuir a un ecosistema web más seguro.

Este análisis subraya que la ciberseguridad no es un evento aislado, sino un proceso continuo que requiere adaptación constante ante amenazas emergentes. Con el auge de la IA y blockchain, las intersecciones con la seguridad de navegadores demandarán innovaciones que equilibren funcionalidad y protección.

Para más información visita la Fuente original.