El Ransomware en Épocas Vacacionales: Fatiga Laboral, Agotamiento y Vulnerabilidades en la Ciberseguridad

Introducción a las Amenazas Ciberéticas Durante las Vacaciones

En el ámbito de la ciberseguridad, los periodos vacacionales representan un desafío significativo para las organizaciones. Durante fiestas como Acción de Gracias, Navidad o Año Nuevo, la reducción en la fuerza laboral y el aumento de la fatiga acumulada entre los equipos de TI generan brechas en la vigilancia y respuesta a incidentes. Este fenómeno, conocido como “ransomware holiday bind”, expone a las empresas a ataques de ransomware que aprovechan la menor disponibilidad de personal capacitado. Según análisis recientes, los ciberdelincuentes sincronizan sus operaciones con estos calendarios para maximizar el impacto, ya que las respuestas demoradas pueden llevar a pérdidas millonarias y disrupciones operativas prolongadas.

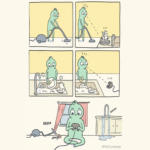

El ransomware, un tipo de malware que cifra datos críticos y exige rescate por su liberación, ha evolucionado hacia campañas más sofisticadas. En contextos vacacionales, los atacantes explotan no solo debilidades técnicas, sino también humanas, como el burnout o agotamiento profesional, que afecta la concentración y la adherencia a protocolos de seguridad. Este artículo examina en profundidad las dinámicas técnicas detrás de estas amenazas, las implicaciones operativas y regulatorias, y estrategias basadas en estándares como el NIST Cybersecurity Framework para mitigar riesgos.

Análisis de Tendencias en Ataques de Ransomware Durante Vacaciones

Los datos históricos revelan un patrón claro: los incidentes de ransomware aumentan hasta un 20% en periodos festivos, según informes de firmas como CrowdStrike y Mandiant. Esto se debe a la menor rotación de turnos en centros de operaciones de seguridad (SOC), donde el personal clave se toma licencias. Por ejemplo, en diciembre de 2023, varias organizaciones en el sector retail sufrieron brechas que interrumpieron operaciones durante la temporada alta de compras, resultando en cifrados masivos de bases de datos de clientes.

Técnicamente, estos ataques a menudo comienzan con phishing dirigido (spear-phishing) que simula comunicaciones urgentes de socios comerciales, aprovechando la prisa de fin de año. Una vez dentro, el malware se propaga lateralmente mediante exploits de vulnerabilidades conocidas en sistemas como RDP (Remote Desktop Protocol) o SMB (Server Message Block). El protocolo SMBv1, desaconsejado por Microsoft desde 2017, sigue siendo un vector común en entornos legacy no actualizados, facilitando la ejecución de ransomware como Ryuk o Conti variantes.

Las implicaciones operativas incluyen la interrupción de servicios críticos. En industrias reguladas como la salud o finanzas, esto viola normativas como HIPAA o GDPR, exponiendo a multas de hasta el 4% de los ingresos anuales globales. Además, el burnout agrava el problema: equipos exhaustos cometen errores en la configuración de firewalls o en la aplicación de parches, incrementando la superficie de ataque.

El Rol del Burnout en la Vulnerabilidad Cibernética

El burnout, definido por la Organización Mundial de la Salud como un síndrome resultante de estrés crónico en el trabajo, impacta directamente la ciberseguridad. En roles de TI y ciberseguridad, donde las demandas son 24/7, el 70% de los profesionales reporta síntomas como fatiga cognitiva, según encuestas de ISACA. Esta condición reduce la capacidad para detectar anomalías en logs de red o responder a alertas en tiempo real, permitiendo que infecciones de ransomware avancen sin contención.

Desde una perspectiva técnica, el burnout se manifiesta en fallos en la implementación de controles de acceso basados en el principio de menor privilegio (least privilege). Por instancia, un administrador fatigado podría otorgar accesos excesivos temporalmente para cubrir ausencias vacacionales, creando vectores para escalada de privilegios. Herramientas como Active Directory, si no se auditan regularmente, permiten a atacantes como los de LockBit explotar estos errores mediante técnicas de pass-the-hash o Kerberoasting.

Las implicaciones regulatorias son críticas. En la Unión Europea, el NIS2 Directive exige planes de continuidad que consideren la resiliencia humana, mientras que en Latinoamérica, marcos como el de la Agencia de Ciberseguridad de México enfatizan la gestión de recursos humanos en ciberseguridad. Ignorar el burnout no solo eleva riesgos, sino que puede llevar a demandas laborales por entornos tóxicos, complicando la retención de talento en un sector ya escaso.

Estrategias Técnicas para Mitigar Ransomware en Periodos de Baja Actividad

Para contrarrestar estas vulnerabilidades, las organizaciones deben adoptar un enfoque multifacético alineado con el NIST SP 800-53. Primero, la segmentación de red mediante microsegmentación, utilizando herramientas como VMware NSX o Cisco ACI, limita la propagación lateral del malware. Esto implica dividir la red en zonas aisladas con políticas de firewall stateful que inspeccionan tráfico en capas 3 y 4 del modelo OSI.

Segundo, la implementación de backups inmutables y air-gapped es esencial. Soluciones como Veeam o Rubrik almacenan copias en almacenamiento de solo lectura, resistentes a cifrados. Estos backups deben probarse mensualmente mediante restauraciones simuladas, asegurando una recuperación en menos de 4 horas, como recomienda el estándar ISO 22301 para continuidad de negocio.

Tercero, el monitoreo continuo con SIEM (Security Information and Event Management) sistemas como Splunk o ELK Stack permite la detección temprana de comportamientos anómalos, como accesos inusuales durante horarios no laborables. Integrando IA para análisis de machine learning, estos sistemas identifican patrones de ransomware, como el cifrado masivo de archivos, con tasas de falsos positivos por debajo del 5%.

- Automatización de Respuestas: Usar SOAR (Security Orchestration, Automation and Response) plataformas como Demisto para orquestar respuestas automáticas, como el aislamiento de hosts infectados vía EDR (Endpoint Detection and Response) tools como CrowdStrike Falcon.

- Entrenamiento y Simulaciones: Realizar ejercicios de tabletop y red teaming antes de vacaciones, enfocados en escenarios de ransomware, para mejorar la resiliencia del equipo.

- Gestión de Identidades: Implementar MFA (Multi-Factor Authentication) universal y Zero Trust Architecture, verificando cada acceso independientemente del contexto vacacional.

En términos de beneficios, estas medidas no solo reducen el tiempo medio de detección (MTTD) de horas a minutos, sino que también alivian el burnout al distribuir cargas mediante automatización, fomentando un equilibrio trabajo-vida.

Casos de Estudio: Lecciones de Incidentes Reales en Vacaciones

Un caso emblemático ocurrió en 2022, cuando una cadena hotelera en Europa sufrió un ataque de ransomware durante las fiestas navideñas. La falta de personal en el SOC permitió que el malware Conti se propagara desde un endpoint comprometido a servidores centrales, cifrando reservas y datos de pagos. La recuperación tomó semanas, costando millones en pérdidas y afectando la reputación. Técnicamente, el incidente se originó en un exploit de CVE-2021-34527 (PrintNightmare), una vulnerabilidad en el Spooler de Windows no parchada debido a sobrecarga operativa.

En Latinoamérica, un banco brasileño enfrentó un similar escenario en Carnaval 2023. El burnout post-pandemia llevó a errores en la configuración de VPN, permitiendo inyecciones SQL que facilitaron la entrada de ransomware. La respuesta involucró la activación de planes de contingencia con backups offsite, restaurando operaciones en 48 horas. Este caso resalta la importancia de protocolos como el de la BCBS 239 para gestión de riesgos operativos en instituciones financieras.

Estos ejemplos ilustran riesgos comunes: dependencia de sistemas legacy y subestimación de factores humanos. Las lecciones incluyen la priorización de actualizaciones zero-day mediante herramientas como WSUS (Windows Server Update Services) y la integración de threat intelligence feeds de fuentes como MITRE ATT&CK para anticipar tácticas de adversarios.

Implicaciones Regulatorias y Beneficios de una Preparación Proactiva

Regulatoriamente, el aumento de ataques vacacionales presiona a las organizaciones a cumplir con marcos como el CMMC (Cybersecurity Maturity Model Certification) en EE.UU. o el Esquema Nacional de Seguridad en México. No adherirse puede resultar en auditorías fallidas y sanciones. Por ejemplo, bajo la DORA (Digital Operational Resilience Act) en Europa, las entidades financieras deben demostrar resiliencia cibernética en escenarios de estrés, incluyendo periodos de baja mano de obra.

Los beneficios de mitigar estos riesgos son multifoldos. Económicamente, reducir incidentes de ransomware ahorra en promedio 4.5 millones de dólares por brecha, según IBM Cost of a Data Breach Report 2023. Operativamente, fomenta culturas de seguridad que mejoran la moral del equipo, combatiendo el burnout mediante rotaciones programadas y soporte psicológico. Además, en un ecosistema de IA emergente, integrar modelos predictivos para forecasting de ataques basados en calendarios vacacionales eleva la madurez cibernética.

Técnicamente, adoptar blockchain para logs inmutables de auditoría asegura la integridad de evidencias en investigaciones post-incidente, alineándose con estándares como ISO 27001. Esto no solo previene fraudes, sino que facilita la colaboración con autoridades como el FBI’s Internet Crime Complaint Center (IC3) para rastreo de pagos en criptomonedas.

Mejores Prácticas para la Gestión de Riesgos en Ciberseguridad Vacacional

Para una implementación efectiva, se recomienda un framework escalonado:

| Etapa | Acción Técnica | Herramientas Recomendadas | Estándar Asociado |

|---|---|---|---|

| Preparación | Auditoría de vulnerabilidades y parches | Nessus, Qualys | CVSS v3.1 |

| Detección | Monitoreo de anomalías con IA | Splunk ML Toolkit | NIST SP 800-61 |

| Respuesta | Orquestación automatizada | Palo Alto Cortex XSOAR | ISO 27035 |

| Recuperación | Restauración de backups probados | Commvault | ISO 22301 |

Estas prácticas deben integrarse en políticas de gobernanza de TI, con revisiones trimestrales. Enfocarse en la capacitación continua, utilizando plataformas como KnowBe4 para simulacros de phishing, asegura que incluso en vacaciones, el personal remoto mantenga vigilancia mediante apps móviles de alertas.

Adicionalmente, la colaboración interorganizacional vía ISACs (Information Sharing and Analysis Centers) permite compartir inteligencia sobre campañas de ransomware estacionales, mejorando la detección colectiva.

Conclusión: Hacia una Resiliencia Cibernética Sostenible

En resumen, el ransomware en periodos vacacionales explota no solo fallos técnicos, sino la fatiga humana inherente al burnout, demandando una aproximación holística que combine tecnología avanzada con gestión de recursos. Al implementar segmentación de red, backups robustos y automatización, las organizaciones pueden minimizar disrupciones y cumplir con regulaciones globales. Finalmente, invertir en el bienestar del equipo de ciberseguridad no es un lujo, sino una necesidad estratégica para navegar un panorama de amenazas en constante evolución, asegurando operaciones continuas y seguras más allá de las fiestas.

Para más información, visita la fuente original.