Análisis Técnico de la Campaña de PhantomCaptcha: Un RAT Basado en WebSocket contra Grupos de Ayuda a Ucrania

Introducción al Contexto de la Amenaza

En el panorama de las amenazas cibernéticas persistentes avanzadas (APT, por sus siglas en inglés), las campañas dirigidas contra organizaciones humanitarias han ganado relevancia en los últimos años, especialmente en el contexto del conflicto geopolítico en Ucrania. Un ejemplo reciente es la actividad atribuida al grupo PhantomCaptcha, un actor de amenazas patrocinado por el estado ruso, que ha enfocado sus esfuerzos en grupos de alivio y ayuda a Ucrania. Esta campaña utiliza un troyano de acceso remoto (RAT, por sus siglas en inglés) innovador basado en el protocolo WebSocket para establecer comunicaciones de comando y control (C2) persistentes y difíciles de detectar.

El análisis de esta amenaza revela no solo las tácticas, técnicas y procedimientos (TTP) empleados por PhantomCaptcha, sino también las vulnerabilidades inherentes en las infraestructuras de las organizaciones no gubernamentales (ONG) que operan en entornos de alto riesgo. Según informes de inteligencia cibernética, estos ataques buscan recopilar inteligencia sensible, robar datos financieros y comprometer operaciones logísticas, lo que podría tener impactos significativos en la entrega de ayuda humanitaria. Este artículo profundiza en los aspectos técnicos de la campaña, extrayendo conceptos clave como el uso de WebSocket para evasión de detección, los vectores de phishing iniciales y las capacidades del malware desplegado.

La relevancia de este caso radica en su demostración de cómo las tecnologías web modernas, originalmente diseñadas para mejorar la interactividad en aplicaciones legítimas, pueden ser subvertidas para fines maliciosos. WebSocket, un protocolo de comunicación bidireccional sobre TCP que permite flujos de datos en tiempo real, se convierte aquí en un vector para mantener conexiones persistentes sin el overhead de las solicitudes HTTP tradicionales, lo que complica su identificación por herramientas de seguridad convencionales basadas en firmas de tráfico.

Perfil del Grupo PhantomCaptcha y sus Motivaciones

PhantomCaptcha emerge como un actor de amenazas relativamente nuevo en el ecosistema de APT rusos, con indicios de vínculos con grupos previamente identificados como Sandworm o Fancy Bear, aunque sin confirmación absoluta. Su nombre deriva de la técnica principal de entrega del malware: un falso sistema de CAPTCHA que oculta el payload malicioso. Las motivaciones de este grupo parecen alinearse con objetivos estatales, enfocados en la recopilación de inteligencia sobre esfuerzos de ayuda internacional a Ucrania, potencialmente para sabotear operaciones o extraer información sobre flujos de donaciones y rutas logísticas.

Desde una perspectiva operativa, PhantomCaptcha opera con un alto grado de sofisticación, utilizando infraestructuras en la nube para hospedar servidores C2 y dominios falsos que imitan entidades legítimas como bancos o plataformas de donaciones. Los análisis forenses indican que el grupo ha estado activo desde al menos mediados de 2023, con picos de actividad coincidiendo con eventos clave en el conflicto ucraniano, como ofensivas militares o conferencias de donantes internacionales.

En términos de atribución, los investigadores han identificado patrones en el código del malware que coinciden con herramientas previamente usadas por actores rusos, incluyendo el uso de bibliotecas de ofuscación comunes en el espacio postsoviético. Esto subraya la importancia de la inteligencia de amenazas compartida entre agencias como CERT-UA (Equipo de Respuesta a Incidentes de Ciberseguridad de Ucrania) y firmas privadas de ciberseguridad, que han contribuido a la desarticulación parcial de sus redes.

Vectores de Ataque Iniciales: Phishing Dirigido y Ingeniería Social

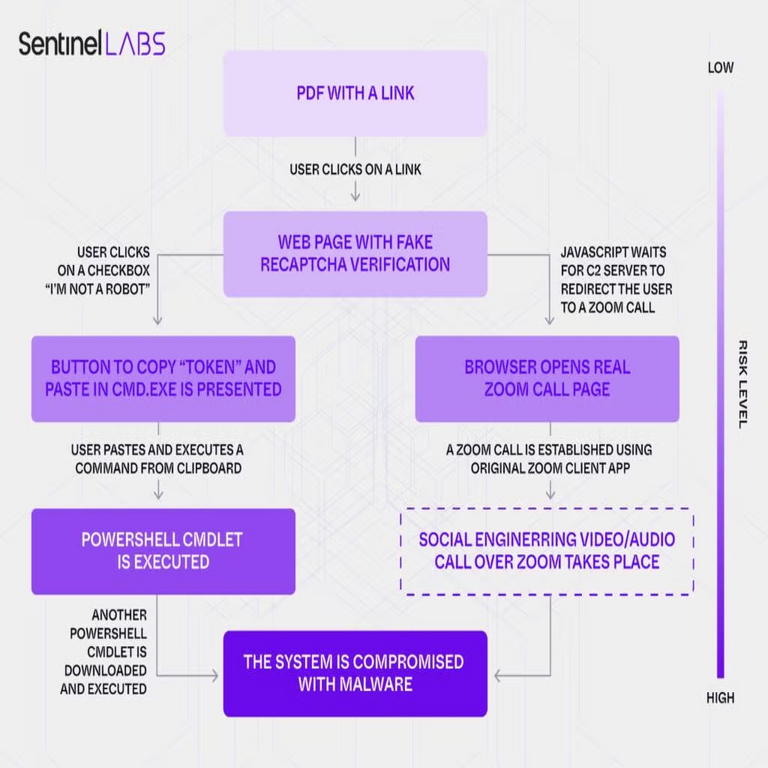

La fase inicial de la campaña de PhantomCaptcha se basa en correos electrónicos de phishing altamente dirigidos, conocidos como spear-phishing, adaptados al contexto de las ONG. Estos correos simulan comunicaciones urgentes de donantes o socios, alertando sobre “verificaciones de donaciones pendientes” o “actualizaciones de cuentas bancarias”. El enlace incluido dirige a los destinatarios a un sitio web malicioso que replica interfaces legítimas, como las de plataformas de crowdfunding o bancos europeos.

Una vez en el sitio, la víctima se enfrenta a un desafío CAPTCHA falso, diseñado para aparentar ser un mecanismo de verificación anti-bot. Técnicamente, este CAPTCHA es un iframe embebido que carga un script JavaScript malicioso, el cual inicia la descarga del payload del RAT sin interacción adicional del usuario. Este enfoque aprovecha la confianza inherente en los CAPTCHAs como medida de seguridad estándar, implementados bajo estándares como reCAPTCHA de Google, pero pervierte su propósito para la entrega de malware.

Desde el punto de vista de la ingeniería social, los atacantes personalizan los correos utilizando datos de fuentes abiertas (OSINT), como perfiles en LinkedIn de empleados de ONG o publicaciones en redes sociales sobre campañas de ayuda. Esto aumenta la tasa de éxito, ya que las organizaciones humanitarias a menudo operan con recursos limitados para entrenamiento en ciberseguridad, priorizando la respuesta rápida a crisis sobre protocolos de verificación estrictos.

Adicionalmente, se han observado variantes que utilizan adjuntos en formato PDF o DOCX, empaquetados con macros maliciosas que ejecutan PowerShell para descargar el RAT. Estas técnicas alinean con el marco MITRE ATT&CK, específicamente en las tácticas TA0001 (Acceso Inicial) y TA0002 (Ejecución), destacando la necesidad de implementar controles como el filtrado de correos basado en IA y la verificación de dominios mediante SPF, DKIM y DMARC.

Análisis Técnico del RAT Basado en WebSocket

El núcleo de la amenaza es un RAT personalizado que utiliza WebSocket para la comunicación C2, una elección estratégica que permite conexiones persistentes y de bajo perfil. A diferencia de protocolos tradicionales como HTTP/HTTPS, que generan múltiples solicitudes cortas, WebSocket establece un canal full-duplex sobre una sola conexión TCP, reduciendo la latencia y el volumen de tráfico detectable. En este caso, el RAT inicia una conexión WebSocket a un servidor controlado por los atacantes, típicamente hospedado en servicios en la nube como AWS o Azure, disfrazado como tráfico web legítimo.

El payload inicial, entregado vía el CAPTCHA falso, es un ejecutable compilado en Go (lenguaje de programación conocido por su eficiencia en redes), con un tamaño aproximado de 2-3 MB para evadir escaneos superficiales. Una vez ejecutado, el RAT realiza las siguientes acciones:

- Persistencia: Se instala en directorios del sistema como %APPDATA% en Windows, creando entradas en el registro (HKCU\Software\Microsoft\Windows\CurrentVersion\Run) para ejecución automática al inicio. Utiliza técnicas de ofuscación como string encoding para ocultar sus cadenas de comando.

- Comunicación C2: Implementa el protocolo WebSocket (RFC 6455) con un handshake inicial que incluye claves de enmascaramiento generadas dinámicamente. Los comandos se envían como frames de datos binarios, codificados en JSON para simplicidad, permitiendo actualizaciones en tiempo real sin recargas de página.

- Evasión de Detección: El RAT verifica el entorno de ejecución, terminando si detecta sandboxes o herramientas de análisis como ProcMon. Además, utiliza proxy chains para rotear el tráfico a través de nodos intermedios, complicando el rastreo geográfico.

En un análisis desensamblado, el código revela dependencias de bibliotecas como Gorilla WebSocket para Go, adaptadas para manejar reconexiones automáticas en caso de interrupciones de red, una característica crítica en entornos con conectividad inestable como los de las ONG en zonas de conflicto.

Comparado con RATs tradicionales como Cobalt Strike o Sliver, este implante destaca por su ligereza y enfoque en la persistencia web, alineándose con tendencias en malware moderno que prioriza la similitud con tráfico benigno. Herramientas como Wireshark pueden capturar estos flujos, pero requieren firmas personalizadas para diferenciarlos de sesiones WebSocket legítimas en aplicaciones como chats o juegos en línea.

Capacidades Avanzadas del Malware y Exfiltración de Datos

Una vez establecido, el RAT de PhantomCaptcha exhibe un conjunto robusto de capacidades, diseñado para maximizar la recopilación de inteligencia sin alertar al usuario. Entre las funciones principales se incluyen:

- Keylogging y Captura de Entradas: Monitorea pulsaciones de teclas a nivel de kernel mediante hooks en APIs de Windows como SetWindowsHookEx, capturando credenciales de correos electrónicos, sistemas de gestión de donaciones y plataformas de colaboración como Microsoft Teams o Slack.

- Capturas de Pantalla y Grabación de Video: Utiliza GDI+ para screenshots periódicos, enviados en lotes comprimidos vía WebSocket. En variantes avanzadas, integra grabación de audio mediante la API WASAPI, enfocándose en llamadas VoIP relacionadas con coordinación humanitaria.

- Enumeración de Sistema: Recopila información sobre hardware, software instalado y redes conectadas, incluyendo mapeo de dispositivos USB para identificar tarjetas de memoria con datos sensibles sobre rutas de ayuda.

- Exfiltración de Archivos: Escanea directorios específicos como Documents y Downloads, filtrando por extensiones como .xlsx (hojas de cálculo de presupuestos) o .pdf (informes logísticos). Los archivos se dividen en chunks y se transmiten encriptados con AES-256, usando claves derivadas de la sesión WebSocket.

- Ejecución Remota: Permite a los operadores ejecutar comandos arbitrarios, como PowerShell scripts para lateral movement dentro de la red, explotando credenciales robadas para pivotar a servidores centrales de las ONG.

Estas capacidades se gestionan a través de un panel C2 web-based, accesible por los atacantes, que visualiza datos en tiempo real y permite tareas programadas. La encriptación end-to-end asegura que, incluso si el tráfico es interceptado, el contenido permanezca opaco, alineándose con mejores prácticas de seguridad pero invertidas para fines maliciosos.

En términos de impacto, se estima que al menos una docena de organizaciones han sido comprometidas, resultando en la exposición de datos de donantes y planes operativos. Esto resalta riesgos regulatorios, como el incumplimiento de GDPR para entidades europeas involucradas, y operativos, como interrupciones en la cadena de suministro de ayuda debido a la desconfianza generada.

Implicaciones Operativas, Riesgos y Medidas de Mitigación

Las implicaciones de esta campaña trascienden el ámbito técnico, afectando la resiliencia de las infraestructuras críticas humanitarias. Operativamente, las ONG enfrentan riesgos de espionaje que podrían revelar ubicaciones de convoyes de ayuda, exponiendo personal a amenazas físicas. Regulatoriamente, la exposición de datos personales de donantes podría derivar en multas bajo marcos como la Ley de Protección de Datos de Ucrania o regulaciones de la UE, además de daños reputacionales que reduzcan flujos de financiamiento.

Los beneficios para los atacantes incluyen no solo inteligencia táctica, sino también la capacidad de realizar ataques de denegación de servicio (DDoS) posteriores o ransomware, aunque en este caso el enfoque ha sido en la persistencia sigilosa. Para mitigar estos riesgos, se recomiendan las siguientes mejores prácticas:

- Entrenamiento en Conciencia de Seguridad: Implementar simulacros de phishing regulares, enfocados en escenarios humanitarios, utilizando plataformas como KnowBe4 para simular ataques reales.

- Controles Técnicos: Desplegar soluciones de endpoint detection and response (EDR) como CrowdStrike o Microsoft Defender, configuradas para monitorear tráfico WebSocket anómalo mediante reglas YARA personalizadas. Además, segmentar redes con VLANs para aislar sistemas críticos de correos electrónicos.

- Verificación de Dominios: Adoptar zero-trust architecture, verificando todos los enlaces con herramientas como VirusTotal antes de clics, y habilitar extensiones de navegador como uBlock Origin para bloquear iframes sospechosos.

- Monitoreo de Red: Utilizar intrusion detection systems (IDS) como Snort con plugins para WebSocket, y realizar análisis de tráfico con Zeek para identificar patrones de exfiltración.

- Colaboración Internacional: Participar en iniciativas como el Cyber Threat Alliance para compartir indicadores de compromiso (IoCs), incluyendo hashes de archivos del RAT y dominios C2 identificados.

Estas medidas, alineadas con frameworks como NIST Cybersecurity Framework, pueden reducir significativamente la superficie de ataque, aunque requieren inversión en recursos que muchas ONG carecen, subrayando la necesidad de apoyo gubernamental en ciberseguridad para el sector humanitario.

Conclusión: Hacia una Defensa Proactiva en Entornos de Conflicto

La campaña de PhantomCaptcha ilustra la evolución de las APT hacia herramientas más sofisticadas y contextualizadas, utilizando tecnologías como WebSocket para explotar brechas en la ciberhigiene de organizaciones vulnerables. Al analizar sus TTP, se evidencia la urgencia de adoptar enfoques integrales que combinen tecnología, entrenamiento y colaboración. En un panorama donde las ciberamenazas intersectan con conflictos geopolíticos, fortalecer la resiliencia digital de las entidades de ayuda no solo protege datos, sino que salvaguarda vidas en el terreno. Para más información, visita la fuente original, que proporciona detalles adicionales sobre los IoCs y actualizaciones de la campaña.

En resumen, este caso refuerza la importancia de la vigilancia continua y la adaptación a amenazas emergentes, asegurando que las operaciones humanitarias prosigan sin interrupciones en un mundo cada vez más interconectado y hostil.