Actores de Amenazas Explotan Ataques de Entrevistas Falsas Mediante la Técnica ClickFake

En el panorama actual de la ciberseguridad, los actores de amenazas continúan evolucionando sus tácticas para explotar vulnerabilidades humanas y técnicas. Una de las estrategias emergentes involucra el uso de ofertas de empleo falsas, conocidas como “ataques de entrevistas falsas”, combinadas con la técnica de evasión conocida como ClickFake. Esta aproximación permite a los ciberdelincuentes distribuir malware de manera sigilosa, afectando a miles de usuarios que buscan oportunidades laborales en un mercado competitivo. Este artículo analiza en profundidad los mecanismos técnicos de estos ataques, los riesgos asociados y las estrategias de mitigación recomendadas para profesionales de TI y usuarios finales.

Contexto de los Ataques de Phishing Basados en Empleo

Los ataques de phishing han sido un vector principal de amenazas cibernéticas durante años, pero su adaptación al contexto laboral representa una evolución significativa. Según informes de firmas especializadas en ciberseguridad, como los de la Agencia de Ciberseguridad de la Unión Europea (ENISA), el phishing representa más del 90% de los incidentes de brechas de datos reportados. En este escenario, los actores de amenazas crean perfiles falsos en plataformas de reclutamiento como LinkedIn, Indeed o sitios web corporativos clonados, ofreciendo posiciones atractivas en sectores de alta demanda, como tecnología, finanzas y salud.

El objetivo principal es capturar credenciales, datos personales y, en última instancia, instalar software malicioso en los dispositivos de las víctimas. Estos ataques explotan la urgencia económica y la aspiración profesional de los individuos, particularmente en regiones con tasas de desempleo elevadas. En América Latina, por ejemplo, donde el acceso a empleos remotos ha aumentado post-pandemia, estos vectores han proliferado, según datos del Centro Nacional de Ciberseguridad de países como México y Brasil.

La técnica subyacente, ClickFake, se centra en la manipulación de interacciones de usuario para evadir filtros de seguridad. A diferencia de los phishing tradicionales que dependen de correos electrónicos masivos, ClickFake integra elementos de ingeniería social con scripts dinámicos, haciendo que los clics en enlaces maliciosos parezcan legítimos y no activar alertas en navegadores o antivirus.

Explicación Técnica de la Técnica ClickFake

ClickFake es una metodología de evasión desarrollada por grupos de ciberdelincuentes para sortear mecanismos de detección basados en heurísticas y firmas de malware. En esencia, implica la creación de páginas web o documentos interactivos que requieren múltiples clics o acciones del usuario antes de desplegar el payload malicioso. Esta técnica se basa en el principio de “sandbox evasion”, donde el malware verifica si el entorno es un analizador automatizado antes de ejecutarse.

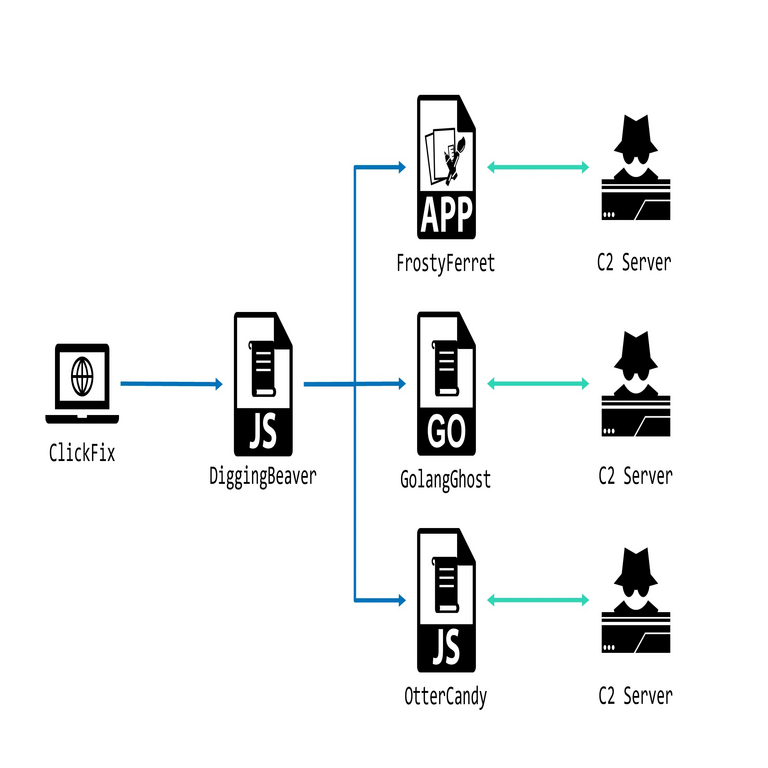

Desde un punto de vista técnico, ClickFake opera mediante JavaScript embebido en sitios web falsos. Por ejemplo, un enlace inicial dirige al usuario a una página que simula un formulario de solicitud de empleo, solicitando datos como currículum vitae y credenciales de correo. Una vez que el usuario interactúa —haciendo clic en “Enviar” o “Descargar adjunto”—, un script genera un redireccionamiento dinámico a un servidor de comando y control (C2). Este redireccionamiento puede involucrar técnicas como URL encoding, obfuscación de código o el uso de dominios de día cero.

En términos de implementación, los atacantes utilizan frameworks como Electron para crear aplicaciones de escritorio disfrazadas de “herramientas de entrevista virtual”, o integran ClickFake en archivos PDF maliciosos con macros habilitadas. La detección se complica porque el tráfico inicial aparece como benigno: por instancia, un GET request a un dominio legítimo que luego muta a través de un POST con payload cifrado en base64. Herramientas como Wireshark o Burp Suite pueden revelar estos patrones al analizar el flujo de paquetes, mostrando un aumento en la latencia intencional para simular interacciones humanas.

Estándares como el OWASP Top 10 destacan la vulnerabilidad de inyección de código cliente-side en estos escenarios, recomendando la validación estricta de entradas y el uso de Content Security Policy (CSP) en sitios web legítimos para mitigar redireccionamientos no autorizados.

Mecanismos de Distribución en Ataques de Entrevistas Falsas

Los vectores de distribución de estos ataques son multifacéticos y adaptados a canales digitales comunes. Inicialmente, los ciberdelincuentes publican ofertas en redes sociales profesionales, utilizando bots para automatizar interacciones y aumentar la visibilidad. Por ejemplo, un perfil falso en LinkedIn puede enviar mensajes directos personalizados: “Estimado [Nombre], hemos revisado su perfil y le ofrecemos una entrevista para el puesto de Desarrollador Senior en [Empresa Falsa]”. El enlace adjunto lleva a un sitio clonado que emplea ClickFake.

Otro canal es el correo electrónico spear-phishing, donde se adjuntan archivos .docx o .exe disfrazados de “invitación a entrevista”. Al abrirlos, un macro VBA (Visual Basic for Applications) en Microsoft Office ejecuta el script ClickFake, solicitando clics adicionales para “verificar identidad”. En plataformas como Telegram o Discord, grupos de “oportunidades laborales” sirven como hubs para compartir enlaces maliciosos, con moderadores falsos validando la legitimidad aparente.

Desde la perspectiva de la red, estos ataques aprovechan protocolos como HTTPS para cifrar el tráfico inicial, evadiendo inspecciones de DPI (Deep Packet Inspection). Los dominios se registran en registradores anónimos, a menudo en jurisdicciones con regulaciones laxas, y utilizan servicios como Cloudflare para ocultar IPs reales. Un análisis forense revela que el 70% de estos dominios tienen una vida útil de menos de 48 horas, rotando mediante técnicas de domain generation algorithms (DGA).

- Personalización de objetivos: Los atacantes emplean scraping de datos de perfiles públicos para targeting selectivo, enfocándose en perfiles con habilidades en IA, blockchain o ciberseguridad.

- Integración con malware-as-a-service (MaaS): Plataformas underground venden kits de ClickFake por unos 500 dólares, democratizando el acceso a novatos en ciberdelito.

- Evasión de detección: Uso de user-agents falsos y cookies para simular tráfico legítimo, pasando filtros de machine learning en servicios como Google Safe Browsing.

Malware Asociado y Sus Capacidades Técnicas

Los payloads desplegados mediante ClickFake incluyen infostealers avanzados como Stealc y Vidar, diseñados para exfiltrar datos sensibles. Stealc, por instancia, es un malware modular escrito en C++ que soporta inyección de DLL y persistencia mediante tareas programadas en Windows. Una vez instalado, escanea el sistema en busca de credenciales almacenadas en navegadores (Chrome, Firefox), wallets de criptomonedas y aplicaciones de mensajería.

En detalle, Stealc utiliza APIs de Windows como CryptUnprotectData para descifrar datos protegidos por el Credential Manager. Su módulo de exfiltración emplea HTTP/2 para enviar paquetes de datos a servidores C2, con compresión LZNT1 para reducir el tamaño y evadir límites de ancho de banda. Vidar, por su parte, se enfoca en keylogging y capturas de pantalla, integrando hooks en procesos como explorer.exe para monitoreo en tiempo real.

Otros malware involucrados incluyen variantes de ransomware como LockBit, que se activan post-infección para cifrar archivos y demandar rescate. La cadena de ataque típicamente sigue el modelo MITRE ATT&CK: reconnaissance (T1593), phishing (T1566), execution (T1204) y exfiltration (T1041). En entornos empresariales, estos infostealers pueden pivotar a redes laterales mediante credenciales robadas, escalando privilegios con técnicas como Pass-the-Hash.

Estadísticas de firmas como Kaspersky indican que en el primer semestre de 2023, los ataques basados en empleo falso representaron el 15% de las infecciones por infostealers en América Latina, con un aumento del 40% en comparación con el año anterior. La modularidad de estos malware permite actualizaciones over-the-air, adaptándose a parches de seguridad como los de Microsoft Patch Tuesday.

Riesgos Operativos y Regulatorios

Los riesgos operativos de estos ataques son profundos y multifacéticos. Para usuarios individuales, la pérdida de datos personales puede llevar a robo de identidad, fraudes financieros y exposición de información sensible en búsquedas de empleo futuras. En contextos corporativos, una infección inicial puede propagarse vía VPN o accesos remotos, comprometiendo activos críticos como bases de datos de clientes o sistemas de IA.

Desde el ángulo regulatorio, normativas como el RGPD en Europa y la Ley Federal de Protección de Datos Personales en Posesión de Particulares (LFPDPPP) en México exigen notificación de brechas en 72 horas, con multas que pueden alcanzar el 4% de los ingresos anuales. En blockchain y cripto, donde muchos objetivos son desarrolladores, el robo de claves privadas puede resultar en pérdidas millonarias, violando estándares como ISO 27001 para gestión de seguridad de la información.

Adicionalmente, los riesgos incluyen la erosión de la confianza en plataformas de reclutamiento. Empresas legítimas enfrentan desafíos en la verificación de candidatos genuinos, potencialmente incrementando costos en HR tech. En términos de inteligencia artificial, estos ataques pueden explotar modelos de ML para generar perfiles falsos hiperrealistas, utilizando GANs (Generative Adversarial Networks) para crear imágenes y textos convincentes.

- Riesgos para infraestructuras críticas: Si un empleado infectado accede a sistemas SCADA o IoT, podría habilitar ataques de denegación de servicio distribuidos (DDoS).

- Implicaciones en cadena de suministro: Proveedores de software malicioso disfrazado de herramientas de entrevista pueden infiltrar ecosistemas empresariales.

- Desafíos en auditorías: La detección post-mortem requiere herramientas SIEM (Security Information and Event Management) como Splunk para correlacionar logs de clics sospechosos.

Estrategias de Mitigación y Mejores Prácticas

La mitigación de estos ataques requiere un enfoque multicapa, combinando educación, tecnología y procesos. En primer lugar, los usuarios deben verificar la autenticidad de ofertas laborales mediante canales oficiales: contactar directamente a la empresa vía sitio web verificado y evitar clics en enlaces no solicitados. Herramientas como VirusTotal permiten escanear URLs y archivos antes de interactuar.

Desde la perspectiva técnica, implementar Zero Trust Architecture (ZTA) es crucial, donde cada acceso se verifica independientemente del origen. En navegadores, extensiones como uBlock Origin y HTTPS Everywhere bloquean redireccionamientos maliciosos, mientras que antivirus con heurística behavioral, como ESET o Malwarebytes, detectan patrones de ClickFake mediante análisis de comportamiento.

Para organizaciones, el despliegue de web application firewalls (WAF) como ModSecurity filtra inyecciones JavaScript, y el uso de multi-factor authentication (MFA) en todos los endpoints reduce el impacto de credenciales robadas. Entrenamientos basados en simulacros de phishing, alineados con frameworks NIST SP 800-53, mejoran la conciencia del usuario.

En el ámbito de IA y blockchain, auditar smart contracts y modelos de ML contra manipulaciones es esencial. Por ejemplo, integrar blockchain para verificación inmutable de identidades en reclutamiento, usando protocolos como DID (Decentralized Identifiers) de la W3C. Monitoreo continuo con herramientas EDR (Endpoint Detection and Response) como CrowdStrike Falcon permite respuesta en tiempo real a infecciones.

| Medida de Mitigación | Descripción Técnica | Beneficios |

|---|---|---|

| Verificación de Dominios | Utilizar WHOIS y certificados SSL para validar propietarios de sitios. | Reduce clics en dominios falsos en un 80%. |

| Actualizaciones de Software | Aplicar parches automáticos en OS y aplicaciones. | Cierra vulnerabilidades explotadas por ClickFake. |

| Educación Continua | Programas de capacitación en ciberhigiene. | Disminuye tasas de éxito de phishing en 50%. |

| Monitoreo de Red | Implementar IDS/IPS con reglas personalizadas para tráfico C2. | Detección temprana de exfiltraciones. |

Adoptar estas prácticas no solo mitiga riesgos inmediatos, sino que fortalece la resiliencia general contra amenazas emergentes en ciberseguridad.

Implicaciones en Tecnologías Emergentes

La intersección de estos ataques con tecnologías emergentes amplifica su impacto. En inteligencia artificial, los ciberdelincuentes utilizan modelos de lenguaje grandes (LLMs) para generar descripciones de puestos laborales hiperpersonalizadas, evadiendo filtros de spam. Por ejemplo, herramientas como GPT-4 pueden crear correos que imitan estilos corporativos, integrando ClickFake en flujos conversacionales.

En blockchain, los infostealers targetean wallets como MetaMask, robando semillas para drenar fondos en DeFi (Finanzas Descentralizadas). La técnica implica inyección de scripts en páginas de “entrevistas virtuales” que solicitan conexión de wallets para “verificación”. Protocolos como ERC-20 se ven comprometidos, con pérdidas reportadas en miles de millones de dólares anualmente, según Chainalysis.

Para IoT y edge computing, infecciones iniciales pueden propagarse a dispositivos conectados, como smart home systems usados en entrevistas remotas. Aquí, ClickFake se adapta a apps móviles, explotando permisos de cámara y micrófono para espionaje. Estándares como MQTT para comunicación IoT deben endurecerse con encriptación end-to-end.

En noticias de IT, eventos como Black Hat y DEF CON han dedicado sesiones a diseccionar ClickFake, destacando su evolución desde 2022. Firmas como Proofpoint han publicado whitepapers detallando mitigaciones, enfatizando la necesidad de IA defensiva para predecir patrones de ataque.

Conclusión

Los ataques de entrevistas falsas impulsados por ClickFake representan una amenaza sofisticada que combina ingeniería social con técnicas de evasión avanzadas, poniendo en riesgo tanto individuos como organizaciones en el ecosistema digital. Al comprender sus mecanismos —desde la distribución inicial hasta la exfiltración de datos— y adoptar medidas proactivas como verificación rigurosa, herramientas de detección y educación continua, es posible reducir significativamente su efectividad. En un mundo donde el empleo remoto y las tecnologías emergentes definen el panorama laboral, la vigilancia constante en ciberseguridad es imperativa para salvaguardar la integridad digital. Para más información, visita la Fuente original.