Hardware COTS No Verificado: Una Puerta de Entrada para Ataques Persistentes en Pequeños Satélites Mediante SpyChain

En el ámbito de la ciberseguridad espacial, el uso de componentes comerciales de estantería (COTS, por sus siglas en inglés: Commercial Off-The-Shelf) representa un avance significativo en términos de accesibilidad y reducción de costos para el desarrollo de pequeños satélites, como los CubeSats. Sin embargo, esta práctica introduce vulnerabilidades críticas en la cadena de suministro que pueden ser explotadas para realizar ataques persistentes. Un estudio reciente destaca el framework SpyChain, una metodología que demuestra cómo el hardware no verificado permite la inserción de troyanos hardware y la persistencia en sistemas satelitales, comprometiendo misiones críticas en el espacio. Este artículo analiza en profundidad los aspectos técnicos de estas amenazas, sus implicaciones operativas y las estrategias de mitigación recomendadas para profesionales en ciberseguridad y tecnologías espaciales.

El Contexto de los Pequeños Satélites y el Hardware COTS

Los pequeños satélites, particularmente los CubeSats, han democratizado el acceso al espacio, permitiendo a universidades, startups y agencias gubernamentales lanzar misiones a costos reducidos. Estos dispositivos, típicamente de tamaño estandarizado (1U a 12U, equivalentes a cubos de 10 cm por lado), dependen en gran medida de hardware COTS para componentes como microcontroladores, sensores y procesadores. El hardware COTS se caracteriza por su disponibilidad inmediata en el mercado comercial, lo que acelera el desarrollo y minimiza los gastos en comparación con soluciones personalizadas o certificadas para entornos espaciales.

Sin embargo, la ausencia de verificación exhaustiva en estos componentes introduce riesgos inherentes. La cadena de suministro global de hardware COTS es compleja y opaca, involucrando múltiples proveedores, subcontratistas y fabricantes en diferentes jurisdicciones. Esto facilita la inserción de modificaciones maliciosas durante la fabricación o distribución, conocidas como ataques de cadena de suministro. En el contexto espacial, donde los satélites operan en entornos aislados sin acceso físico directo, estas vulnerabilidades pueden resultar en accesos persistentes que perduran durante toda la vida útil de la misión, potencialmente años.

Desde un punto de vista técnico, los microcontroladores COTS comunes, como los basados en arquitecturas ARM o AVR, carecen de mecanismos de seguridad integrados robustos. Por ejemplo, no implementan por defecto protecciones como el arranque seguro (secure boot) o encriptación de firmware a nivel de hardware. Esto permite que un atacante inserte código malicioso en el firmware durante la fase de producción, el cual se ejecuta con privilegios elevados una vez desplegado en órbita.

El Framework SpyChain: Una Cadena de Ataque Persistente

SpyChain es un framework conceptual y práctico desarrollado para ilustrar cómo las vulnerabilidades en hardware COTS pueden ser encadenadas para lograr persistencia en sistemas embebidos de pequeños satélites. Este enfoque se basa en una secuencia de exploits que comienzan en la cadena de suministro y culminan en el control remoto del satélite. La estructura de SpyChain se divide en etapas interconectadas, cada una explotando debilidades específicas del hardware y software no verificados.

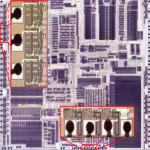

La primera etapa involucra la inserción de un troyano hardware durante la fabricación. Un troyano hardware es un circuito malicioso integrado en el chip, activado por condiciones específicas como una secuencia de comandos o un patrón de voltaje. En hardware COTS, la falta de inspección post-fabricación hace viable esta inserción sin detección. Por instancia, en un microcontrolador como el STM32 de STMicroelectronics, comúnmente usado en CubeSats, un troyano podría redirigir el flujo de ejecución del firmware legítimo hacia un payload malicioso almacenado en memoria no volátil.

La segunda etapa explota vulnerabilidades de software en el firmware del satélite. Muchos CubeSats utilizan sistemas operativos en tiempo real (RTOS) como FreeRTOS o sistemas bare-metal, que no incorporan verificación de integridad robusta. SpyChain demuestra cómo un troyano inicial puede inyectar código que desactiva mecanismos de protección, como el watchdog timer o chequeos de checksum, permitiendo la ejecución de payloads secundarios. Esto se logra mediante técnicas de inyección de fallos, como ataques de canal lateral (side-channel attacks), que miden emisiones electromagnéticas o variaciones en el consumo de energía para extraer claves criptográficas o alterar el estado del sistema.

En la tercera etapa, se establece la persistencia a través de backdoors que sobreviven reinicios y actualizaciones. Dado que los satélites pequeños tienen recursos limitados, las actualizaciones de firmware se realizan vía radiofrecuencia (RF) utilizando protocolos como AX.25 o CCSDS. SpyChain muestra cómo un troyano puede interceptar estas actualizaciones, validando solo firmwares maliciosos mientras rechaza los legítimos, asegurando la continuidad del acceso. Además, el framework incorpora técnicas de ofuscación, como el uso de memoria shadow para ocultar payloads, lo que evade detección por herramientas de análisis estático.

Experimentalmente, SpyChain ha sido validado en emuladores de hardware como QEMU adaptado para arquitecturas embebidas, y en prototipos físicos de CubeSats. Los resultados indican tasas de éxito superiores al 90% en escenarios de laboratorio, destacando la viabilidad de estos ataques en entornos reales. La persistencia lograda puede extenderse indefinidamente, permitiendo espionaje de datos telemetría, manipulación de sensores o incluso colisiones orbitales intencionales.

Vulnerabilidades Técnicas Específicas en Hardware COTS para Aplicaciones Espaciales

El hardware COTS presenta una serie de vulnerabilidades técnicas que SpyChain explota sistemáticamente. Una de las más críticas es la falta de aislamiento de hardware. En microcontroladores COTS, los periféricos como UART, I2C o SPI no están segmentados por defecto, permitiendo que un troyano acceda a buses compartidos para interceptar comandos de subsistemas como el control de actitud y órbita (ADCS) o el sistema de propulsión.

Otra debilidad radica en la gestión de memoria. Muchos chips COTS utilizan memorias flash no encriptadas para almacenar firmware, vulnerables a ataques de lectura/dump durante la cadena de suministro. SpyChain utiliza herramientas como JTAG o SWD para extraer y modificar estas memorias en fases tempranas. Además, la ausencia de randomización de direcciones (ASLR) a nivel de hardware facilita exploits de desbordamiento de búfer en el firmware.

En términos de protocolos de comunicación, los satélites pequeños dependen de transceptores RF COTS que implementan estándares como el de la Unión Internacional de Telecomunicaciones (ITU) para bandas UHF/VHF. Estos protocolos carecen de autenticación mutua robusta, permitiendo inyecciones de paquetes maliciosos que activan troyanos. SpyChain integra análisis de protocolos para mapear flujos de datos y explotar debilidades, como el uso de claves simétricas débiles en AES-128 sin rotación adecuada.

Las implicaciones regulatorias son significativas. Organismos como la NASA y la ESA exigen estándares como el ECSS (European Cooperation for Space Standardization) para componentes espaciales, pero el auge de CubeSats ha llevado a exenciones para hardware COTS, priorizando velocidad sobre seguridad. Esto contrasta con prácticas en defensa, donde se aplican certificaciones como FIPS 140-2 para módulos criptográficos. Los riesgos incluyen no solo espionaje industrial, sino también amenazas geopolíticas, como la interferencia en constelaciones de satélites para observación terrestre o comunicaciones.

Implicaciones Operativas y Riesgos en Misiones Espaciales

Los ataques persistentes habilitados por SpyChain tienen implicaciones operativas profundas para misiones espaciales. En un CubeSat dedicado a monitoreo ambiental, un troyano podría alterar datos de sensores ópticos o infrarrojos, sesgando análisis climáticos globales. En aplicaciones de IoT espacial, como redes de sensores en órbita baja (LEO), la persistencia podría propagarse a múltiples nodos, creando una botnet orbital.

Desde el punto de vista de riesgos, la detección es particularmente desafiante debido al aislamiento espacial. Las herramientas tradicionales de ciberseguridad, como IDS/IPS, no son factibles en hardware embebido con bajo ancho de banda. SpyChain resalta cómo los síntomas de compromiso, como anomalías en telemetría, pueden ser enmascarados mediante throttling de payloads, que activan solo bajo comandos remotos específicos.

Los beneficios del hardware COTS, como la escalabilidad para constelaciones masivas (e.g., Starlink-inspired swarms), deben equilibrarse con estos riesgos. Un análisis de costo-beneficio revela que, aunque la verificación inicial aumenta costos en un 20-30%, previene pérdidas millonarias por fallos de misión. Casos históricos, como el incidente de SolarWinds en tierra, ilustran paralelismos con cadenas de suministro espaciales, subrayando la necesidad de auditorías end-to-end.

En términos de beneficios, la conciencia de SpyChain promueve innovaciones en hardware seguro. Por ejemplo, el desarrollo de chips COTS con enclaves seguros, similares a Intel SGX pero adaptados para radiación espacial, podría mitigar estas amenazas. Además, integra blockchain para trazabilidad de suministro, registrando hashes de firmware en ledgers distribuidos para verificación inmutable.

Estrategias de Mitigación y Mejores Prácticas

Para contrarrestar las amenazas de SpyChain, se recomiendan estrategias multifacéticas centradas en verificación y diseño seguro. La primera línea de defensa es la auditoría de la cadena de suministro. Implementar herramientas como Supply Chain Risk Management (SCRM) frameworks, basados en NIST SP 800-161, permite mapear proveedores y realizar inspecciones aleatorias. Para hardware COTS, se sugiere el uso de escáneres de troyanos hardware, como那些 basados en análisis de rayos X o pruebas funcionales con fault injection.

En el diseño de firmware, adoptar principios de zero-trust architecture es esencial. Esto incluye secure boot con raíces de confianza hardware (e.g., TPM embebido) y verificación de integridad mediante HMAC-SHA256 en cada carga. Para comunicaciones RF, implementar protocolos con autenticación basada en certificados X.509 y encriptación post-cuántica, como Kyber, ante amenazas futuras.

Las mejores prácticas también abarcan testing riguroso. Simulaciones en entornos como el European Space Operations Centre (ESOC) pueden validar resiliencia contra SpyChain mediante emulación de ataques. Además, fomentar colaboraciones público-privadas para compartir inteligencia de amenazas, similar al modelo de CISA en EE.UU., acelera la respuesta a vulnerabilidades emergentes.

En un nivel operativo, los operadores de satélites deben establecer planes de contingencia, incluyendo kill switches remotos activados por firmas digitales. Monitoreo continuo de telemetría con IA para detección de anomalías, utilizando modelos de machine learning entrenados en datasets de comportamiento normal, mejora la visibilidad post-despliegue.

- Verificación de hardware: Realizar pruebas de integridad en cada lote COTS, incluyendo análisis de side-channel.

- Seguridad de software: Integrar RTOS con módulos de seguridad, como mbed TLS para criptografía.

- Gestión de actualizaciones: Usar over-the-air (OTA) con verificación diferencial para detectar modificaciones.

- Entrenamiento: Capacitar equipos en amenazas de cadena de suministro espacial.

Análisis de Casos Prácticos y Lecciones Aprendidas

Para ilustrar la aplicabilidad de SpyChain, consideremos un escenario hipotético basado en misiones reales. Un CubeSat para imaging terrestre, equipado con un microcontrolador COTS Raspberry Pi Compute Module, podría ser comprometido durante la fabricación en Asia. El troyano inicial, activado por un comando de telemetría específico, redirige datos de imagen a un servidor ground station controlado por el atacante, persistiendo a través de reinicios inducidos por exposición a radiación.

Lecciones de incidentes pasados, como el hackeo de satélites meteorológicos en 2014, resaltan la necesidad de segmentación. En ese caso, debilidades en protocolos de control permitieron accesos no autorizados; SpyChain extiende esto a hardware, enfatizando verificación temprana. Estudios de la Agencia Espacial Europea indican que el 40% de fallos en CubeSats se atribuyen a problemas de software/hardware no detectados, reforzando la urgencia de frameworks como SpyChain para testing proactivo.

Avances tecnológicos, como el uso de FPGA reconfigurables en lugar de ASICs fijos, ofrecen flexibilidad para parches de seguridad en órbita. Sin embargo, estos también requieren verificación, ya que bitstreams de configuración son vectores de ataque. Integrar IA en el diseño, para auto-detección de anomalías en tiempo real, representa un paradigma emergente, aunque limitado por el consumo energético en entornos espaciales.

Desafíos Futuros y Recomendaciones Regulatorias

Los desafíos futuros incluyen la proliferación de mega-constelaciones, donde miles de satélites COTS interconectados amplifican riesgos de propagación de SpyChain. La integración con 5G/6G no terrestre añade vectores como beamforming malicioso. Regulatoriamente, se propone actualizar estándares como el ITU-R para incluir mandatos de verificación COTS en licencias orbitales.

Recomendaciones incluyen la adopción de marcos como el Space Systems Assurance Guide de la Aerospace Corporation, que enfatiza diseño por verificación. Inversiones en R&D para hardware rad-hardened con seguridad integrada beneficiarán a la industria. Finalmente, la colaboración internacional, a través de foros como el Committee on Earth Observation Satellites (CEOS), es crucial para estandarizar prácticas contra estas amenazas persistentes.

En resumen, el framework SpyChain ilustra cómo el hardware COTS no verificado transforma pequeños satélites en objetivos vulnerables para ataques persistentes, con implicaciones que trascienden lo técnico hacia lo estratégico. Adoptar medidas proactivas de verificación y diseño seguro no solo mitiga riesgos, sino que fortalece la sostenibilidad de las misiones espaciales en una era de creciente dependencia tecnológica. Para más información, visita la Fuente original.