LUMMAC.V2: La evolución del malware roba credenciales con técnicas avanzadas

Los expertos en ciberseguridad han detectado una nueva versión del conocido malware LUMMAC, un roba credenciales que ha sido reescrito desde cero en C++ para mejorar su eficiencia y capacidad de evasión. Esta variante, denominada LUMMAC.V2, representa una amenaza significativa debido a su sofisticación técnica y amplio espectro de objetivos.

Características técnicas de LUMMAC.V2

LUMMAC.V2 presenta varias mejoras técnicas respecto a su predecesor:

- Reescritura completa de C a C++, permitiendo mayor eficiencia y modularidad

- Mecanismos avanzados de persistencia en sistemas comprometidos

- Técnicas de ofuscación mejoradas para evadir detección

- Capacidad de robar credenciales de un rango más amplio de aplicaciones

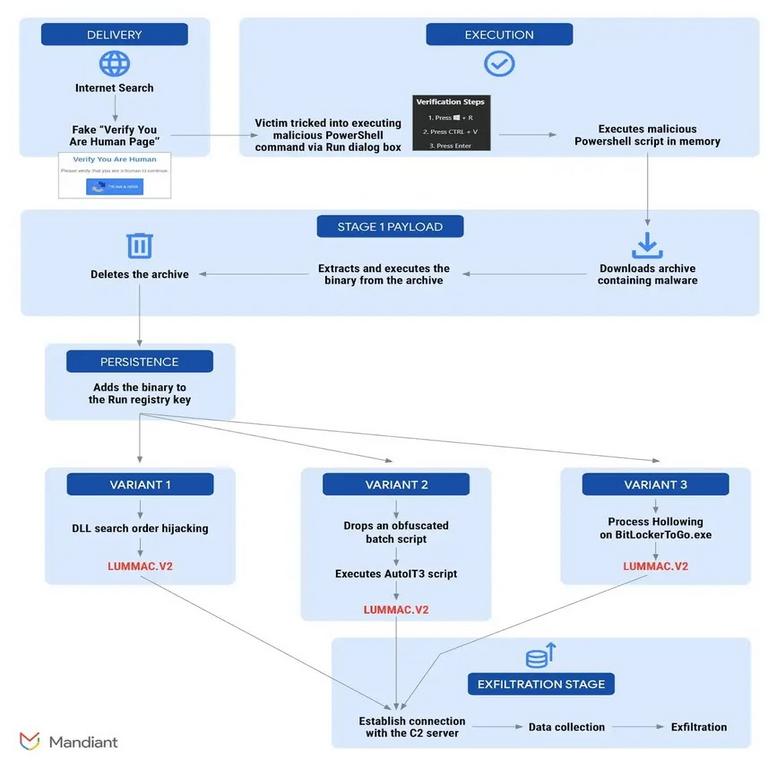

- Implementación de la técnica “ClickFix” para engañar a las víctimas

Targets y métodos de infección

El malware está diseñado para atacar múltiples tipos de aplicaciones que almacenan información sensible:

- Navegadores web (Chrome, Firefox, Edge)

- Carteras de criptomonedas (MetaMask, Exodus)

- Gestores de contraseñas (LastPass, KeePass)

- Aplicaciones de escritorio remoto (TeamViewer, AnyDesk)

- Clientes de correo electrónico (Outlook, Thunderbird)

- Plataformas de mensajería instantánea (Telegram, Discord)

Técnica ClickFix: el nuevo vector de engaño

LUMMAC.V2 implementa una técnica llamada “ClickFix” que consiste en:

- Mostrar falsos mensajes de error al usuario

- Sugerir que haga clic en un enlace o botón para “solucionar” el problema

- Redirigir a sitios maliciosos o descargar payloads adicionales

- Ejecutar el proceso de robo de credenciales en segundo plano

Implicaciones para la seguridad

La aparición de LUMMAC.V2 plantea varios desafíos para los equipos de seguridad:

- Dificultad en la detección debido a sus técnicas de ofuscación

- Amplio espectro de objetivos que dificulta la protección

- Uso de ingeniería social avanzada mediante ClickFix

- Potencial para evolucionar rápidamente dada su nueva base de código

Recomendaciones de mitigación

Para protegerse contra esta amenaza, se recomienda:

- Implementar soluciones EDR con capacidades de detección de comportamiento

- Educar a los usuarios sobre técnicas de ingeniería social

- Actualizar regularmente todas las aplicaciones potencialmente vulnerables

- Utilizar autenticación multifactor siempre que sea posible

- Monitorizar actividades sospechosas relacionadas con procesos inusuales

Para más información técnica sobre este malware, consulta el análisis completo.