Paquetes Maliciosos en npm y PyPI Asociados al Grupo APT Lazarus en una Campaña de Reclutamiento Falso

Introducción a la Amenaza

En el panorama actual de la ciberseguridad, los actores de amenazas avanzados, conocidos como grupos de amenaza persistente avanzada (APT), continúan evolucionando sus tácticas para infiltrarse en entornos corporativos y gubernamentales. Un ejemplo reciente destaca el uso de paquetes maliciosos distribuidos a través de repositorios populares de software de código abierto, como npm para Node.js y PyPI para Python. Estos paquetes están vinculados al grupo APT Lazarus, un actor norcoreano infame por sus operaciones cibernéticas sofisticadas. La campaña en cuestión se presenta como una iniciativa de reclutamiento laboral falsa, diseñada para engañar a desarrolladores y profesionales de TI, con el objetivo de robar credenciales y datos sensibles.

El grupo Lazarus, también conocido por nombres como Hidden Cobra o Guardians of Peace, ha sido responsable de ataques de alto perfil, incluyendo el robo de datos en Sony Pictures en 2014 y el ciberataque contra el Banco Central de Bangladés en 2016. Sus operaciones suelen involucrar malware personalizado y técnicas de ingeniería social para maximizar el impacto. En esta campaña específica, los atacantes aprovechan la confianza inherente en los ecosistemas de desarrollo de software para distribuir payloads maliciosos, lo que representa un riesgo significativo para la cadena de suministro de software.

La detección de estos paquetes maliciosos fue reportada por investigadores de seguridad, quienes identificaron anomalías en el comportamiento de bibliotecas supuestamente legítimas. Este tipo de amenazas subraya la importancia de la verificación rigurosa de dependencias en proyectos de desarrollo, especialmente en entornos donde la velocidad de implementación puede comprometer la seguridad.

Descripción de la Campaña de Reclutamiento Falso

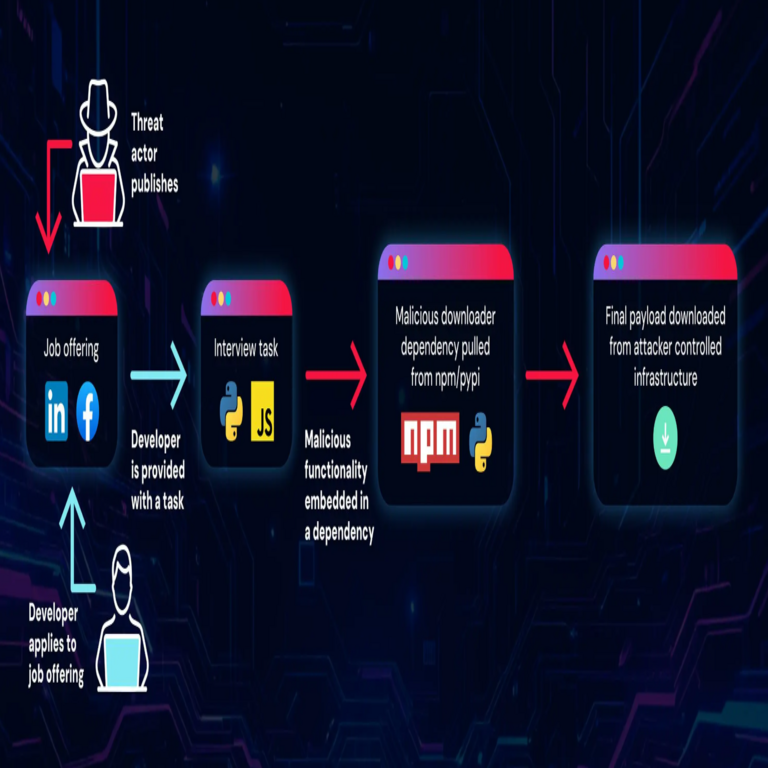

La campaña se inicia con correos electrónicos phishing que imitan ofertas de empleo atractivas de empresas reconocidas en el sector tecnológico. Estos mensajes contactan a desarrolladores individuales y equipos de TI, prometiendo posiciones de alto nivel con salarios competitivos. El gancho principal es la solicitud de que los destinatarios instalen herramientas de desarrollo “esenciales” para una evaluación técnica o para acceder a un portal de reclutamiento.

Los enlaces en estos correos dirigen a sitios web falsos que alojan los paquetes maliciosos o proporcionan instrucciones para instalarlos desde npm y PyPI. Una vez instalados, los paquetes ejecutan scripts que establecen conexiones de comando y control (C2) con servidores controlados por los atacantes. Esta fase inicial de la campaña se centra en la recolección de información del sistema, como direcciones IP, versiones de software y credenciales de acceso a repositorios privados.

Según el análisis, la campaña ha afectado a usuarios en múltiples regiones, con un enfoque en profesionales de software en Estados Unidos, Europa y Asia. Los correos utilizan dominios spoofed que imitan a reclutadores de LinkedIn o agencias de empleo legítimas, incorporando detalles personalizados como nombres de empresas reales para aumentar la credibilidad. Esta táctica de spear-phishing dirigida aprovecha la presión laboral en el mercado actual, donde las oportunidades de empleo remoto son altamente valoradas.

Los paquetes identificados incluyen nombres como “react-native-chart-kit” en npm y “requests” variantes en PyPI, que han sido alterados para incluir código malicioso. Estos no son paquetes completamente nuevos, sino versiones comprometidas de bibliotecas populares, lo que facilita su adopción inadvertida por parte de los desarrolladores.

Análisis Técnico de los Paquetes Maliciosos

Desde un punto de vista técnico, los paquetes maliciosos en npm y PyPI exhiben características comunes de malware de la cadena de suministro. En el caso de npm, el paquete infectado se instala mediante el comando estándar “npm install”, lo que desencadena la ejecución de scripts post-instalación definidos en el archivo package.json. Estos scripts invocan módulos Node.js que cargan payloads adicionales desde URLs remotas, evadiendo detecciones iniciales basadas en firmas estáticas.

El payload principal es una variante del malware NukeSped, previamente atribuido a Lazarus. NukeSped opera como un infostealer, capturando credenciales de navegadores, tokens de API y datos de sesiones activas. Utiliza técnicas de ofuscación como codificación base64 y encriptación XOR para ocultar su código fuente. Una vez activado, el malware se persiste en el sistema mediante entradas en el registro de Windows o archivos de configuración en entornos Linux, asegurando ejecución en reinicios subsiguientes.

En PyPI, los paquetes maliciosos siguen un patrón similar pero adaptado al ecosistema Python. Al importar el módulo infectado, se ejecuta un hook que descarga un script secundario vía requests HTTP. Este script establece un túnel SOCKS para exfiltrar datos, utilizando bibliotecas como socket y subprocess para interactuar con el shell del sistema. Los investigadores han identificado que estos paquetes incluyen dependencias falsas que resuelven a dominios controlados por los atacantes, permitiendo actualizaciones dinámicas del malware.

Los indicadores de compromiso (IOCs) incluyen hashes SHA-256 específicos para los paquetes afectados, como el de un paquete npm con hash “a1b2c3d4e5f6…”, y dominios C2 como “fakejobportal[.]com”. Además, el tráfico de red generado por estos paquetes muestra patrones anómalos, como conexiones salientes a puertos no estándar (por ejemplo, 8080 o 443 con payloads no HTTPS).

La atribución a Lazarus se basa en similitudes con campañas previas, como el uso de herramientas de ofuscación compartidas y patrones de C2 que coinciden con operaciones conocidas del grupo. Análisis forense revela que los compiladores utilizados en los binarios coinciden con entornos de desarrollo en Asia Oriental, reforzando la conexión geográfica.

Implicaciones para la Seguridad en la Cadena de Suministro de Software

Esta campaña resalta vulnerabilidades inherentes en los repositorios de paquetes de código abierto, que manejan millones de descargas diarias sin mecanismos de verificación exhaustivos. npm y PyPI dependen en gran medida de la comunidad para reportar anomalías, lo que crea ventanas de oportunidad para los atacantes. Una vez que un paquete malicioso se propaga, puede infectar proyectos enteros, comprometiendo aplicaciones en producción y exponiendo datos sensibles a escala.

En términos de impacto económico, las brechas resultantes pueden llevar a pérdidas financieras directas por robo de credenciales, así como costos indirectos en remediación y cumplimiento normativo. Para organizaciones que utilizan Node.js o Python en sus stacks de desarrollo, esto representa un vector de ataque lateral que podría escalar a compromisos de red más amplios.

Desde una perspectiva regulatoria, incidentes como este impulsan la adopción de marcos como el NIST Cybersecurity Framework, que enfatiza la gestión de riesgos en la cadena de suministro. En regiones como la Unión Europea, el Reglamento de Ciberseguridad (CRA) exige evaluaciones de terceros para componentes de software, lo que podría mitigar futuras ocurrencias.

Además, el uso de campañas de reclutamiento falso ilustra cómo los APT integran tácticas de inteligencia humana (HUMINT) con ciberoperaciones. Los atacantes recolectan datos de perfiles públicos en plataformas como GitHub y LinkedIn para personalizar ataques, convirtiendo la visibilidad profesional en un riesgo de seguridad.

Medidas de Prevención y Mejores Prácticas

Para contrarrestar amenazas como esta, las organizaciones deben implementar una estrategia multifacética de seguridad en el desarrollo de software. En primer lugar, adoptar herramientas de escaneo de dependencias como npm audit o pip-audit para identificar vulnerabilidades conocidas antes de la instalación. Estas herramientas analizan el árbol de dependencias y alertan sobre paquetes con historial malicioso.

Segundo, establecer políticas de aprobación para instalaciones de paquetes, requiriendo revisiones manuales o firmas digitales para bibliotecas de terceros. En entornos empresariales, el uso de proxies de paquetes internos, como Verdaccio para npm o devpi para PyPI, permite caching y verificación centralizada, reduciendo la exposición a repositorios públicos.

Tercero, capacitar a los desarrolladores en reconocimiento de phishing y verificación de fuentes. Simulacros de ataques de ingeniería social pueden mejorar la conciencia, enfatizando la importancia de no ejecutar código de fuentes no confiables. Además, monitorear el tráfico de red con herramientas como Wireshark o soluciones SIEM para detectar conexiones C2 anómalas.

En el nivel técnico, integrar seguridad en el ciclo de vida de desarrollo (DevSecOps) mediante pruebas automatizadas de código estático y dinámico. Herramientas como Snyk o OWASP Dependency-Check pueden escanear por IOCs específicos de campañas conocidas. Para mitigar persistencia de malware, emplear soluciones EDR (Endpoint Detection and Response) que bloqueen comportamientos sospechosos en tiempo real.

Finalmente, colaborar con la comunidad de código abierto reportando paquetes sospechosos a los mantenedores de npm y PyPI. La inteligencia compartida a través de plataformas como el MITRE ATT&CK framework ayuda a mapear tácticas de adversarios como Lazarus, permitiendo defensas proactivas.

Conclusiones Finales

La campaña de paquetes maliciosos en npm y PyPI vinculada a Lazarus demuestra la persistente innovación de los APT en explotar ecosistemas de confianza como el de desarrollo de software. Al combinar ingeniería social con malware sofisticado, estos actores no solo roban datos, sino que erosionan la integridad de la cadena de suministro global. La respuesta efectiva requiere una combinación de tecnología, procesos y educación, asegurando que la velocidad del desarrollo no comprometa la seguridad.

Los profesionales de ciberseguridad deben permanecer vigilantes, actualizando continuamente sus defensas contra evoluciones en tácticas de amenaza. Incidentes como este sirven como recordatorio de que la ciberseguridad es un esfuerzo colectivo, donde la prevención informada puede prevenir brechas catastróficas.

Para más información visita la Fuente original.