CTEM en la Práctica: Priorización de Exposiciones a Amenazas

Introducción al Marco CTEM

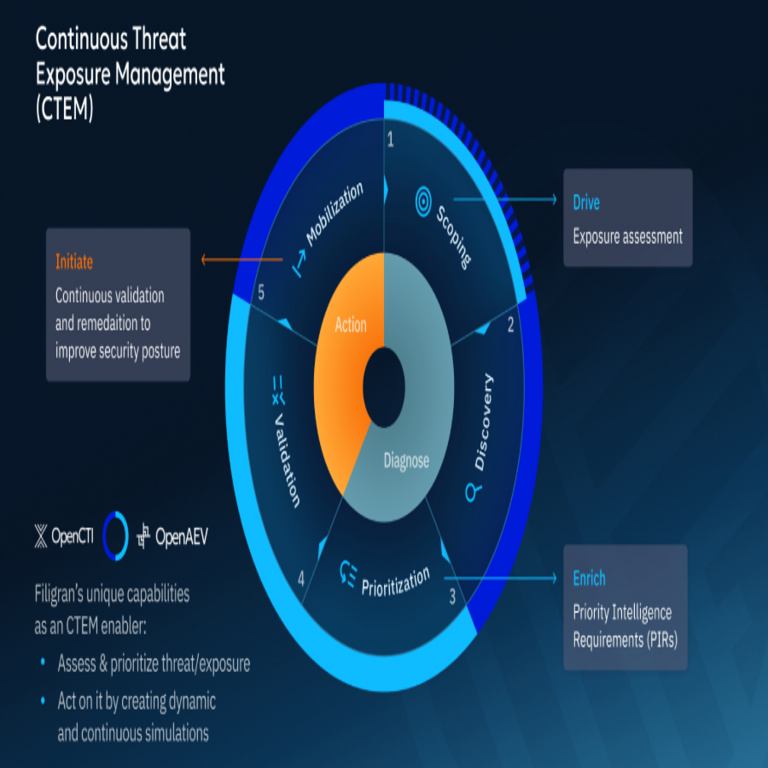

El marco de Gestión Continua de Exposiciones a Amenazas (CTEM, por sus siglas en inglés: Continuous Threat Exposure Management) representa un enfoque integral y dinámico para la gestión de riesgos cibernéticos en entornos empresariales modernos. Desarrollado por Gartner, este modelo busca trascender las prácticas tradicionales de gestión de vulnerabilidades, integrando la identificación, priorización y remediación continua de exposiciones a amenazas. En un panorama donde las amenazas evolucionan rápidamente, CTEM enfatiza la necesidad de una visión holística que combine datos de inteligencia de amenazas, análisis de activos y métricas de impacto empresarial.

La esencia de CTEM radica en su ciclo iterativo, compuesto por cuatro fases principales: escaneo, priorización, validación y movilización. Cada fase contribuye a una priorización efectiva, asegurando que los recursos de ciberseguridad se asignen a las exposiciones más críticas. A diferencia de enfoques reactivos, CTEM promueve una postura proactiva, alineando la gestión de riesgos con los objetivos estratégicos de la organización. Esta metodología es particularmente relevante en el contexto de la transformación digital, donde la proliferación de dispositivos conectados y aplicaciones en la nube amplifica las superficies de ataque.

En la práctica, la implementación de CTEM requiere la integración de herramientas automatizadas, como plataformas de gestión de vulnerabilidades y sistemas de inteligencia de amenazas. Estas tecnologías permiten la recolección continua de datos, facilitando decisiones informadas basadas en evidencia. La priorización, como elemento central, se basa en la evaluación de factores como la severidad de la vulnerabilidad, el contexto empresarial y la probabilidad de explotación, lo que optimiza la eficiencia operativa de los equipos de seguridad.

Componentes Clave de la Priorización en CTEM

La priorización en CTEM no se limita a puntuaciones estáticas como el Common Vulnerability Scoring System (CVSS), sino que incorpora un análisis multifacético. En primer lugar, se realiza un mapeo exhaustivo de los activos críticos, identificando aquellos que soportan funciones esenciales del negocio. Este proceso involucra la clasificación de activos según su valor, sensibilidad y dependencia interconectada, utilizando marcos como el NIST Cybersecurity Framework para guiar la evaluación.

Una vez mapeados los activos, el escaneo continuo revela exposiciones potenciales, incluyendo vulnerabilidades conocidas, configuraciones erróneas y debilidades en la cadena de suministro de software. La priorización subsiguiente evalúa el riesgo neto mediante la combinación de métricas cuantitativas y cualitativas. Por ejemplo, una vulnerabilidad con alto puntaje CVSS en un activo no crítico podría tener menor prioridad que una de severidad media en un sistema que maneja datos regulados, como información financiera o de salud.

La inteligencia de amenazas juega un rol pivotal en esta fase. Integrando feeds de inteligencia de fuentes confiables, CTEM permite contextualizar las vulnerabilidades con campañas de ataque activas. Herramientas como Threat Intelligence Platforms (TIP) analizan patrones de explotación, identificando vectores como ransomware o ataques de cadena de suministro que podrían impactar directamente a la organización. Esta integración reduce el ruido en las alertas, enfocando esfuerzos en amenazas reales y accionables.

Adicionalmente, la priorización considera el impacto empresarial mediante modelos de riesgo cuantitativo. Se aplican simulaciones de escenarios de ataque, como Attack Path Analysis, para prever cadenas de explotación que podrían escalar privilegios o comprometer redes enteras. Estos modelos incorporan variables como el costo de remediación, el tiempo de exposición y las consecuencias regulatorias, generando un puntaje de riesgo ajustado que guía la asignación de recursos.

Fases del Ciclo CTEM y su Aplicación Práctica

El ciclo CTEM inicia con la fase de escaneo, donde se despliegan agentes y sensores para monitorear continuamente la infraestructura. En entornos híbridos, esto incluye escaneo de nubes públicas como AWS o Azure, así como redes on-premise. La priorización emerge aquí al filtrar hallazgos irrelevantes, utilizando reglas basadas en políticas internas para descartar exposiciones de bajo impacto.

En la fase de priorización propiamente dicha, se aplica un algoritmo de scoring que pondera múltiples factores. Por instancia, una fórmula simplificada podría ser: Riesgo = Severidad (CVSS) × Probabilidad de Explotación (basada en inteligencia) × Impacto Empresarial (valor del activo). Este cálculo se automatiza en plataformas CTEM, permitiendo dashboards interactivos que visualizan prioridades en tiempo real. Equipos de seguridad pueden ajustar pesos según el contexto organizacional, como priorizar compliance con GDPR en Europa o HIPAA en salud.

La validación sigue, verificando la explotación real o potencial de las exposiciones priorizadas. Técnicas como penetration testing automatizado o red teaming simulan ataques para confirmar la viabilidad. Solo las exposiciones validadas avanzan a la movilización, donde se coordinan remediaciones, ya sea mediante parches, segmentación de redes o capacitaciones. Este flujo asegura que la priorización no sea un ejercicio teórico, sino un impulsor de acciones concretas.

En la práctica, organizaciones como bancos o proveedores de servicios en la nube han implementado CTEM para reducir el tiempo medio de remediación (MTTR) en un 40%, según estudios de Gartner. Por ejemplo, en un caso de una entidad financiera, la priorización identificó una vulnerabilidad en un API expuesto que, aunque de severidad media, representaba un riesgo alto debido a su exposición a amenazas dirigidas, permitiendo una remediación rápida que evitó brechas potenciales.

Desafíos en la Implementación de Priorización CTEM

A pesar de sus beneficios, la adopción de CTEM enfrenta obstáculos significativos. Uno principal es la integración de datos siloed: muchas organizaciones mantienen vulnerabilidades en sistemas de gestión separados de la inteligencia de amenazas, lo que complica la priorización unificada. Soluciones involucran APIs estandarizadas y plataformas SIEM (Security Information and Event Management) que agregan datos de múltiples fuentes.

Otro desafío es la gestión del volumen de datos. En entornos grandes, el escaneo genera miles de alertas diarias, abrumando a equipos limitados. La priorización asistida por IA mitiga esto, utilizando machine learning para predecir patrones de riesgo basados en datos históricos. Modelos de aprendizaje supervisado clasifican exposiciones, mientras que el aprendizaje no supervisado detecta anomalías emergentes, como zero-days.

La resistencia cultural también surge, ya que CTEM exige colaboración entre equipos de TI, seguridad y negocio. La priorización efectiva requiere que stakeholders no técnicos comprendan los riesgos, fomentando una cultura de responsabilidad compartida. Entrenamientos y métricas KPI, como el porcentaje de exposiciones priorizadas remediadas en 30 días, ayudan a alinear incentivos.

Regulatoriamente, CTEM debe adaptarse a marcos locales. En Latinoamérica, normativas como la LGPD en Brasil o la Ley de Protección de Datos en México demandan priorización de riesgos a privacidad, integrando evaluaciones de impacto de datos personales en el scoring de CTEM.

Beneficios Estratégicos de la Priorización en CTEM

La priorización en CTEM no solo optimiza recursos, sino que eleva la resiliencia organizacional. Al enfocarse en exposiciones críticas, reduce la superficie de ataque efectiva, minimizando el potencial de brechas costosas. Estudios indican que organizaciones con CTEM maduro experimentan un 50% menos de incidentes graves, según informes de Forrester.

Desde una perspectiva económica, la priorización evita gastos innecesarios en remediaciones de bajo impacto. En lugar de parchear todo indiscriminadamente, se invierte en lo que genera mayor retorno, como fortalecer controles en activos de alto valor. Esto es crucial en presupuestos ajustados, comunes en PYMEs latinoamericanas adoptando digitalización.

Además, CTEM fomenta la innovación segura. Al priorizar riesgos, equipos de desarrollo pueden avanzar en despliegues ágiles sin comprometer seguridad, integrando DevSecOps. En blockchain y IA, por ejemplo, CTEM prioriza vulnerabilidades en smart contracts o modelos de machine learning, asegurando integridad en tecnologías emergentes.

La escalabilidad es otro beneficio: CTEM se adapta a crecimientos organizacionales, automatizando priorización para manejar expansiones en IoT o edge computing. En regiones como Latinoamérica, donde la adopción de cloud crece rápidamente, esto permite gestionar exposiciones transfronterizas de manera eficiente.

Mejores Prácticas para Optimizar la Priorización

Para maximizar la efectividad, inicie con un piloto en un segmento crítico, como la red principal, antes de escalar. Defina criterios de priorización claros, alineados con el apetito de riesgo de la organización, y revise periódicamente basados en lecciones aprendidas.

Integre IA tempranamente: algoritmos de priorización predictiva analizan tendencias globales, anticipando amenazas como las vistas en campañas de SolarWinds. Colabore con proveedores de inteligencia para feeds personalizados, mejorando la precisión.

Monitoree métricas clave: cobertura de escaneo, tasa de falsos positivos y tiempo de remediación. Use dashboards para transparencia, facilitando reportes a ejecutivos. En contextos latinoamericanos, considere factores locales como ciberamenazas regionales, como phishing en español dirigido a instituciones financieras.

Finalmente, fomente actualizaciones continuas del marco CTEM, incorporando evoluciones como quantum-resistant cryptography para futuras amenazas. Esto asegura longevidad en la priorización.

Conclusiones y Perspectivas Futuras

En síntesis, la priorización dentro del marco CTEM transforma la gestión de ciberseguridad de reactiva a estratégica, alineando defensas con realidades empresariales. Su implementación no solo mitiga riesgos inmediatos, sino que construye una base resiliente para desafíos venideros en un ecosistema digital interconectado.

Mirando hacia el futuro, la integración de IA avanzada y blockchain en CTEM promete mayor automatización y trazabilidad. En Latinoamérica, donde la madurez cibernética varía, adoptar CTEM puede nivelar el campo, protegiendo economías digitales en ascenso. Organizaciones que prioricen esta metodología ganarán ventaja competitiva, navegando incertidumbres con confianza.

Para más información visita la Fuente original.