Detección del Malware NanoRemote: Un Análisis Técnico de su Uso de Google Drive como Infraestructura de Comando y Control

En el panorama actual de la ciberseguridad, los ciberdelincuentes continúan innovando en técnicas de evasión para desplegar malware sofisticado. Un ejemplo reciente es el malware NanoRemote, identificado por Elastic Security, que aprovecha servicios en la nube legítimos como Google Drive para establecer canales de comando y control (C2). Esta aproximación no solo complica la detección tradicional basada en firmas, sino que también resalta la vulnerabilidad inherente en el uso compartido de infraestructuras cloud por parte de actores maliciosos y usuarios legítimos. Este artículo examina en profundidad las características técnicas de NanoRemote, sus mecanismos de ofuscación, el rol de Google Drive en su operación y las implicaciones para las estrategias de defensa en entornos empresariales.

Contexto y Descubrimiento Inicial

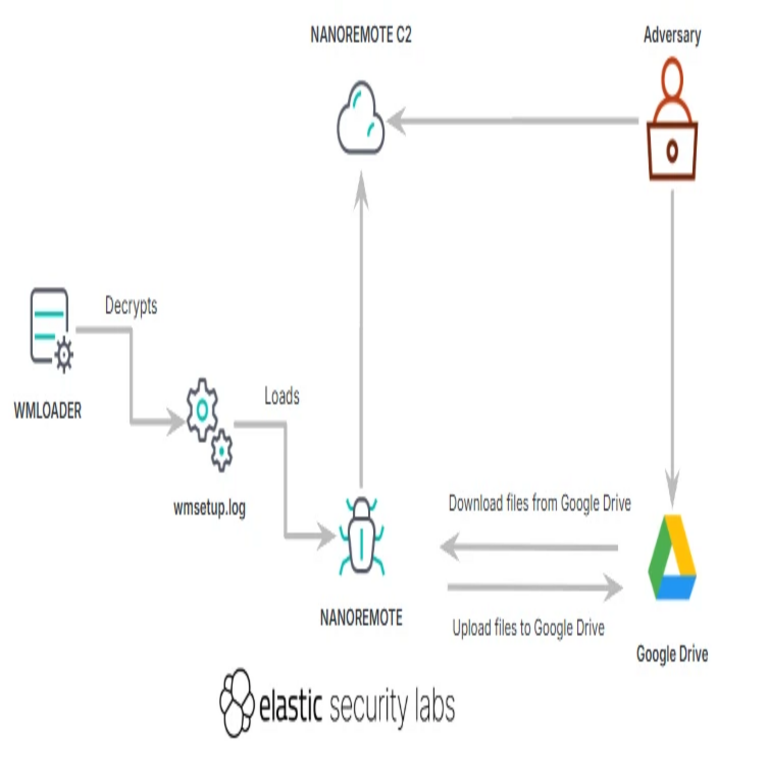

Elastic Security, una solución líder en monitoreo y detección de amenazas basada en inteligencia artificial y análisis de logs, reportó la detección de NanoRemote durante rutinas de análisis de tráfico de red en entornos controlados. Este malware se clasifica como un troyano de acceso remoto (RAT) avanzado, diseñado para mantener persistencia en sistemas comprometidos mientras minimiza su huella digital. A diferencia de malware tradicional que depende de servidores C2 dedicados, NanoRemote integra Google Drive como intermediario, lo que le permite disfrazar sus comunicaciones como actividades benignas de sincronización de archivos.

El descubrimiento se produjo al analizar patrones anómalos en el tráfico HTTPS hacia dominios de Google. Los investigadores de Elastic observaron que el malware no solo utiliza la API de Google Drive para exfiltrar datos, sino que también emplea scripts personalizados para polling periódico, simulando accesos legítimos a documentos compartidos. Esta técnica, conocida como “living off the land”, aprovecha herramientas nativas del sistema operativo y servicios cloud para evitar la necesidad de payloads adicionales, reduciendo así el riesgo de detección por antivirus convencionales.

Arquitectura Técnica de NanoRemote

NanoRemote se basa en un módulo principal escrito en un lenguaje interpretado como Python o un equivalente ofuscado, compilado para ejecución en memoria y evitar escaneos de disco. Su arquitectura se divide en tres componentes clave: el inyector inicial, el módulo de persistencia y el agente C2. El inyector, típicamente entregado vía phishing o exploits en aplicaciones web, se activa mediante un loader que reside en memoria RAM, utilizando técnicas como process hollowing para inyectarse en procesos legítimos como explorer.exe o svchost.exe en sistemas Windows.

Una vez inyectado, el malware establece persistencia modificando entradas en el registro de Windows (por ejemplo, en HKCU\Software\Microsoft\Windows\CurrentVersion\Run) o mediante tareas programadas en el Programador de Tareas. Para mayor stealth, NanoRemote emplea ofuscación dinámica: sus strings y comandos se encriptan con algoritmos simples como XOR con una clave derivada del hardware del host, lo que impide el análisis estático sin ejecución controlada.

El agente C2 es el núcleo de la operación. En lugar de conectarse directamente a un servidor malicioso, NanoRemote genera un identificador único basado en el hash del volumen del disco y lo usa para crear carpetas temporales en Google Drive. Estas carpetas actúan como buzones dead-drop, donde el operador envía comandos en forma de archivos JSON o scripts embebidos, y el malware responde subiendo logs o datos robados como archivos adjuntos. Esta implementación sigue el patrón de C2 basado en HTTP/HTTPS, pero adaptado a la API REST de Google Drive, que requiere autenticación OAuth 2.0 robada o tokens de servicio generados durante la infección inicial.

Uso de Google Drive como Servidor de Comando y Control

La elección de Google Drive como infraestructura C2 representa una evolución en las tácticas de los atacantes, alineada con las recomendaciones del MITRE ATT&CK framework en la táctica TA0011 (Command and Control). Google Drive ofrece varias ventajas técnicas: alta disponibilidad, encriptación end-to-end y un volumen masivo de tráfico legítimo que diluye las señales maliciosas. NanoRemote explota la funcionalidad de compartición de archivos para crear accesos temporales, utilizando permisos de “solo lectura” para comandos entrantes y “escritura” para respuestas.

Desde un punto de vista técnico, el malware implementa un protocolo de polling cada 5-10 minutos para verificar cambios en la carpeta designada. Esto se logra mediante llamadas a la endpoint /files/list de la API de Drive, filtrando por ID de carpeta y timestamp de modificación. Si se detecta un nuevo archivo, NanoRemote lo descarga, lo parsea (generalmente en formato base64 para ofuscación) y ejecuta el comando en un subproceso aislado. Los comandos soportados incluyen keylogging, captura de pantalla, enumeración de procesos y exfiltración de credenciales de navegadores, todo procesado en memoria para evitar rastros en disco.

La integración con Google Drive también implica manejo de rate limiting: NanoRemote implementa backoff exponencial en caso de exceder los límites de API (por ejemplo, 1000 consultas por 100 segundos por usuario), ajustando intervalos de polling dinámicamente. Además, para evadir detección basada en comportamiento, el malware simula patrones de uso humano, como variaciones aleatorias en los tiempos de acceso y rotación de user-agents en las cabeceras HTTP.

En términos de seguridad, esta aproximación plantea desafíos significativos. Los firewalls y sistemas de prevención de intrusiones (IPS) tradicionales luchan por distinguir tráfico malicioso de Drive de accesos legítimos, ya que el TLS 1.3 encripta el payload. Solo mediante análisis de deep packet inspection (DPI) o machine learning en flujos de red se puede identificar anomalías, como volúmenes inusuales de uploads pequeños o patrones de polling consistentes.

Técnicas de Evasión y Ofuscación en NanoRemote

NanoRemote incorpora múltiples capas de evasión para superar defensas modernas. En primer lugar, su payload inicial es polimórfico: cada infección genera variaciones en el código mediante mutación de constantes y reordenamiento de funciones, lo que frustra la detección basada en hashes como YARA rules. Además, el malware verifica el entorno antes de activarse, comprobando la presencia de sandboxes mediante consultas a APIs de Windows como GetTickCount o análisis de procesos padre, abortando si detecta entornos virtuales.

Otra técnica clave es el uso de living-off-the-land binaries (LOLBins). NanoRemote aprovecha herramientas nativas como PowerShell para ejecutar comandos remotos y certutil.exe para decodificar payloads, minimizando la descarga de binarios externos. En el contexto de Google Drive, los archivos de comando se encriptan con AES-256 utilizando claves derivadas de la contraseña del usuario o un seed aleatorio, y se firman con hashes SHA-256 para verificar integridad.

Desde la perspectiva de análisis forense, NanoRemote deja huellas mínimas. No modifica archivos del sistema ni crea mutexes obvios; en su lugar, usa named pipes en memoria para comunicación interna. Los logs de red muestran solo conexiones a drive.google.com, que se confunden fácilmente con sincronizaciones de Google Workspace. Para mitigar esto, herramientas como Elastic Endpoint Security emplean behavioral analytics, correlacionando eventos como accesos API inusuales con cambios en el comportamiento del proceso.

Detección y Respuesta por Parte de Elastic Security

Elastic Security detectó NanoRemote mediante su motor de detección basado en Elasticsearch y Kibana, que ingiere logs de endpoints, red y cloud en tiempo real. La regla de detección clave se activa en patrones como múltiples llamadas a la API de Drive desde un solo host con payloads pequeños y repetitivos, combinado con comportamientos anómalos como ejecución de PowerShell en contextos no autorizados.

El framework de Elastic utiliza Elastic Agent para recopilar telemetría, incluyendo network flows via Packetbeat y endpoint data via OSQuery. En este caso, la correlación reveló que el proceso inyectado generaba tráfico HTTPS a subdominios de Google con frecuencias no alineadas con patrones de usuario estándar. Una vez alertado, los analistas pueden pivotar a hunts proactivos usando EQL (Elastic Query Language) para buscar indicadores de compromiso (IOCs) como IDs de carpeta específicos o user-agents customizados.

La efectividad de esta detección radica en su enfoque híbrido: rules-based para amenazas conocidas y ML para anomalías. Por ejemplo, un modelo de unsupervised learning en Elastic identifica desviaciones en el volumen de API calls, entrenado en baselines de tráfico legítimo de Drive. Esta capacidad es crucial en entornos híbridos, donde el 70% de las brechas involucran servicios cloud, según reportes de Verizon DBIR 2023.

Implicaciones Operativas y Riesgos Asociados

El surgimiento de NanoRemote subraya riesgos operativos en organizaciones que dependen de Google Workspace. Desde el punto de vista regulatorio, frameworks como NIST SP 800-53 exigen monitoreo continuo de accesos cloud, pero la integración de C2 en servicios legítimos complica el cumplimiento. En regiones como la Unión Europea, bajo GDPR, la exfiltración vía Drive podría violar principios de minimización de datos, exponiendo a multas si no se detecta timely.

Los beneficios para atacantes son claros: escalabilidad sin costos de infraestructura y resiliencia ante takedowns de servidores. Sin embargo, introduce riesgos para ellos, como exposición vía logs de Google si se abusa de cuentas comprometidas. Para defensores, esto acelera la adopción de zero-trust architectures, donde cada acceso API se verifica independientemente del origen.

En términos de cadena de suministro, NanoRemote podría propagarse vía aplicaciones de terceros integradas con Drive, como editores colaborativos vulnerables a XSS. Las implicaciones en IA son notables: modelos de detección deben entrenarse en datasets que incluyan tráfico cloud malicioso, evitando falsos positivos en entornos remotos donde el uso de Drive es ubicuo.

Medidas de Mitigación y Mejores Prácticas

Para contrarrestar amenazas como NanoRemote, las organizaciones deben implementar una defensa en profundidad. En el nivel de endpoint, desplegar EDR (Endpoint Detection and Response) con capacidades de behavioral blocking, como las de Elastic o CrowdStrike, para interceptar inyecciones de proceso y ejecuciones de LOLBins.

En la capa de red, configurar proxies con DPI para inspeccionar tráfico HTTPS a servicios cloud, utilizando certificados pinning para validar destinos. Para Google Drive específicamente, habilitar logging avanzado en Admin Console y alertas en accesos anómalos vía Google Cloud Security Command Center.

Mejores prácticas incluyen:

- Principio de menor privilegio en cuentas de servicio: limitar scopes de OAuth a lo esencial.

- Monitoreo de API usage: establecer baselines y alertas en umbrales de llamadas por hora.

- Entrenamiento en phishing: educar usuarios en reconocer adjuntos maliciosos que comprometen tokens de Drive.

- Segmentación de red: aislar accesos cloud en VLANs dedicadas para contención rápida.

- Actualizaciones regulares: parchear vulnerabilidades en clientes de Drive y navegadores.

Además, integrar threat intelligence feeds como los de Elastic para IOCs emergentes, y realizar simulacros de respuesta a incidentes enfocados en brechas cloud. En entornos de IA, emplear modelos de anomaly detection entrenados en flujos de Drive para predecir campañas similares.

Análisis Comparativo con Malware Similares

NanoRemote comparte similitudes con campañas previas como Cobalt Strike beacons que usan Dropbox como C2, o el framework Sliver que soporta cloud providers. Sin embargo, su enfoque en Google Drive lo distingue por la integración nativa con ecosistemas empresariales. A diferencia de malware como Emotet, que usa dominios DGA para C2, NanoRemote prioriza stealth sobre velocidad, ideal para espionaje persistente.

En blockchain y tecnologías emergentes, aunque no directamente relacionado, esta táctica podría extenderse a wallets cloud o NFTs almacenados en Drive, amplificando riesgos en DeFi. Para IA, herramientas como TensorFlow podrían usarse para ofuscar payloads en futuros variantes, generando código polimórfico en runtime.

Perspectivas Futuras en Detección de C2 Cloud-Based

La evolución de malware como NanoRemote impulsará avances en ciberseguridad. Plataformas como Elastic integrarán más deeply IA generativa para simular ataques y refinar rules. Estándares como STIX 2.1 facilitarán el intercambio de IOCs para C2 cloud, mientras que regulaciones como CMMC 2.0 en EE.UU. exigirán auditorías de accesos API.

Investigaciones en quantum-safe encryption podrían mitigar riesgos en TLS para DPI, y federated learning permitirá baselines compartidas sin exponer datos sensibles. En resumen, la detección de NanoRemote marca un punto de inflexión hacia defensas proactivas en la era cloud.

En conclusión, el malware NanoRemote ilustra la sofisticación creciente de las amenazas que explotan servicios legítimos como Google Drive para operaciones C2. Su detección por Elastic Security resalta la importancia de soluciones integradas de monitoreo y análisis comportamental. Las organizaciones deben priorizar la visibilidad en cloud y la adopción de zero-trust para mitigar estos riesgos, asegurando resiliencia en un paisaje digital cada vez más interconectado. Para más información, visita la fuente original.