Expansión de los Hackeros WinOS 4.0 hacia Japón y Malasia: Análisis Técnico de un Nuevo Malware en Campañas de Espionaje Cibernético

Introducción al Grupo de Amenazas Persistentes Avanzadas WinOS 4.0

En el panorama de la ciberseguridad actual, los grupos de amenazas persistentes avanzadas (APT, por sus siglas en inglés) representan uno de los vectores de riesgo más sofisticados y persistentes para las organizaciones globales. Un ejemplo reciente de esta evolución es el grupo chino conocido como WinOS 4.0, que ha ampliado sus operaciones más allá de sus objetivos tradicionales en Taiwán hacia nuevos territorios como Japón y Malasia. Este grupo, identificado por investigadores de ciberseguridad, emplea técnicas avanzadas de ingeniería social y malware personalizado para llevar a cabo campañas de espionaje cibernético dirigidas a sectores críticos como telecomunicaciones, finanzas y entidades gubernamentales.

WinOS 4.0 se caracteriza por su capacidad para adaptar sus herramientas y tácticas a contextos culturales y lingüísticos específicos, lo que facilita su penetración en entornos no chinos. Según reportes de inteligencia de amenazas, este actor ha utilizado variantes de malware bien establecidas, como PlugX, junto con implementaciones novedosas que incorporan ofuscación avanzada y mecanismos de persistencia. Estas campañas no solo buscan el robo de datos sensibles, sino también la recopilación de inteligencia estratégica, lo que subraya la necesidad de una defensa proactiva en regiones del Asia-Pacífico.

El análisis técnico de estas operaciones revela un enfoque en la cadena de suministro digital y el phishing dirigido, donde los atacantes explotan vulnerabilidades en el comportamiento humano para inicializar infecciones. A continuación, se detalla la evolución del grupo, sus vectores de ataque y las características técnicas del malware desplegado, con énfasis en implicaciones operativas y recomendaciones para mitigar riesgos.

Evolución y Perfil Operativo de WinOS 4.0

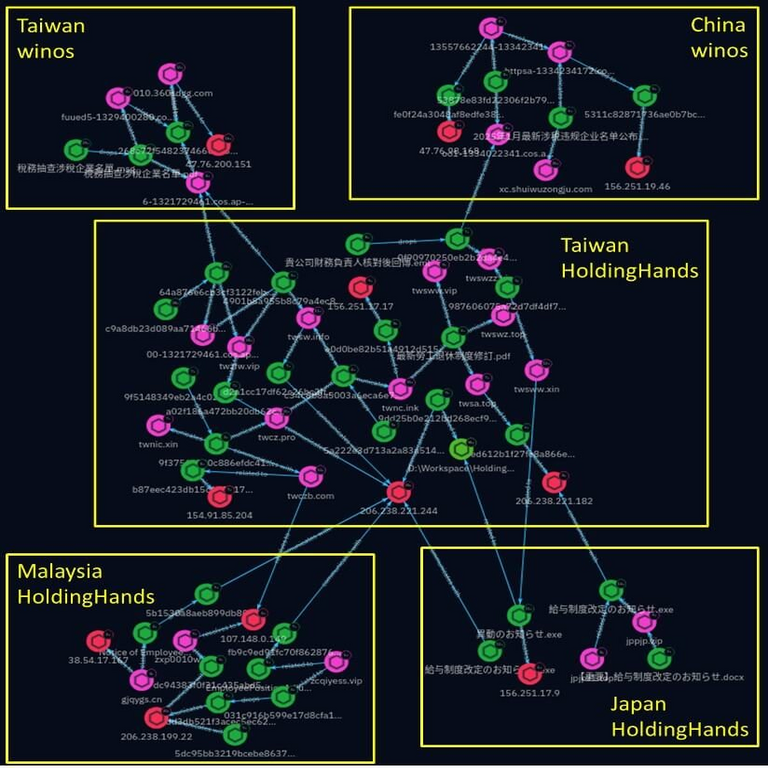

WinOS 4.0 emerge como una facción dentro del ecosistema de APT chinos, posiblemente vinculada a grupos como APT41 o Winnti, aunque opera con un perfil más discreto y enfocado en objetivos regionales. Inicialmente documentado en campañas contra entidades taiwanesas desde 2020, el grupo ha demostrado una madurez operativa al expandirse geográficamente. Esta expansión a Japón y Malasia, observada en operaciones desde finales de 2023, coincide con tensiones geopolíticas en la región, sugiriendo motivaciones estatales o semiestatales.

Desde un punto de vista técnico, WinOS 4.0 utiliza una infraestructura de comando y control (C2) distribuida, que incluye servidores en China continental y nodos proxy en países neutrales para evadir detección. Sus operaciones se dividen en fases clásicas de ciberespionaje: reconnaissance, weaponization, delivery, exploitation, installation, command and control, y actions on objectives, alineadas con el marco MITRE ATT&CK. En particular, el grupo ha refinado su uso de living-off-the-land techniques, aprovechando herramientas nativas de Windows como PowerShell y WMI para minimizar su huella digital.

Los indicadores de compromiso (IOCs) asociados incluyen dominios con nombres en japonés y malayo, como variaciones de “japan-tech-support[.]com” o “malaysia-finance[.]net”, que sirven como puntos de entrada para campañas de spear-phishing. Además, el tráfico de red generado por sus implantes muestra patrones de beaconing irregulares, con intervalos de 30 a 120 minutos, diseñados para eludir sistemas de detección de anomalías basados en heurísticas.

Vectores de Ataque y Técnicas de Ingeniería Social

Las campañas de WinOS 4.0 se inician predominantemente mediante correos electrónicos de phishing dirigidos, adaptados al idioma y contexto local. En Japón, los mensajes imitan comunicaciones de entidades gubernamentales como el Ministerio de Asuntos Económicos y Comercio, mientras que en Malasia, se suplantan identidades de bancos como Maybank o entidades regulatorias. Estos correos contienen adjuntos maliciosos, típicamente archivos .docx o .xlsx embebidos con macros VBA maliciosas, o enlaces a sitios web de watering hole comprometidos.

Técnicamente, los adjuntos aprovechan la ejecución automática de Office para desplegar payloads en memoria, utilizando técnicas de code injection como process hollowing para inyectar código en procesos legítimos como explorer.exe. Una vez ejecutado, el malware establece persistencia mediante tareas programadas en el Programador de Tareas de Windows (schtasks.exe), con nombres inocuos como “System Update Service”.

En términos de evasión, WinOS 4.0 incorpora ofuscación polimórfica en sus loaders iniciales, donde el código se modifica dinámicamente en cada campaña para alterar firmas hash y patrones de strings. Por ejemplo, las cadenas de C2 se codifican en base64 con rotaciones personalizadas, requiriendo decodificación en runtime mediante algoritmos como XOR con claves derivadas de la hora del sistema.

- Phishing Inicial: Correos con tasas de apertura estimadas en 15-20% debido a su personalización, basados en datos de reconnaissance de LinkedIn y sitios corporativos.

- Explotación de Vulnerabilidades: Aunque primariamente social engineering, se han observado intentos de explotación de CVE conocidas en navegadores como CVE-2023-23397 en Outlook, aunque no confirmadas en estas campañas específicas.

- Acceso Lateral: Uso de credenciales robadas para movimiento lateral vía RDP o SMB, con herramientas como Mimikatz adaptadas para entornos asiáticos.

Estas técnicas no solo maximizan la efectividad inicial, sino que también complican la atribución, ya que los artefactos forenses se asemejan a campañas de ransomware oportunistas.

Análisis Técnico del Malware Desplegado: Variante de PlugX y Herramientas Complementarias

El núcleo del arsenal de WinOS 4.0 es una nueva variante de PlugX, un RAT (Remote Access Trojan) modular desarrollado por actores chinos desde 2008. Esta versión, identificada como PlugX v4.0 en reportes recientes, introduce mejoras en su arquitectura cliente-servidor, con soporte para protocolos de C2 como HTTP/HTTPS y DNS tunneling para entornos con firewalls estrictos.

Desde el punto de vista de ingeniería inversa, el binario inicial de PlugX se presenta como un DLL ofuscado con packer personalizado, similar a UPX pero con capas adicionales de encriptación AES-256. Al cargarse, el loader extrae módulos dinámicamente desde recursos embebidos, permitiendo la actualización remota de funcionalidades como keylogging, screen capture y exfiltración de archivos. La comunicación C2 utiliza beacons codificados en User-Agent strings de HTTP, con payloads fragmentados para evitar inspección profunda de paquetes (DPI).

Una novedad en esta variante es la integración de módulos de anti-análisis: detección de sandboxes mediante chequeos de entropía de memoria, timings de CPU y presencia de herramientas como Wireshark. Si se detecta un entorno virtual, el malware se autoelimina, dejando rastros mínimos. Además, PlugX se combina con droppers como Cobalt Strike beacons modificados, que sirven como puente para el despliegue de backdoors secundarios.

Otras herramientas en el kit de WinOS 4.0 incluyen ShadowPad, un framework de backdoor compartido entre múltiples APT chinos, que ofrece persistencia a nivel kernel mediante drivers firmados falsamente. ShadowPad facilita la inyección en procesos privilegiados, permitiendo escalada de privilegios vía token impersonation. Sus IOCs incluyen hashes SHA-256 específicos, como aquellos reportados en bases de datos como VirusTotal, aunque el grupo rota firmas frecuentemente.

| Componente del Malware | Características Técnicas | Funcionalidades Principales |

|---|---|---|

| PlugX v4.0 | DLL modular con ofuscación polimórfica; C2 vía HTTP/DNS | Keylogging, exfiltración, comando remoto |

| ShadowPad | Backdoor kernel-mode; encriptación AES | Escalada de privilegios, movimiento lateral |

| Dropper Inicial | Macro VBA en Office; process hollowing | Descarga y ejecución de payloads |

El análisis de muestras revela que el malware es compilado con Visual Studio en entornos Windows 10/11, con dependencias en bibliotecas como WinINet para networking. La tasa de detección en AV comerciales es baja (alrededor del 40%), debido a su madurez y actualizaciones frecuentes.

Implicaciones Operativas, Regulatorias y de Riesgo

La expansión de WinOS 4.0 a Japón y Malasia genera implicaciones significativas para la ciberseguridad regional. Operativamente, las organizaciones en estos países enfrentan riesgos de brechas de datos que podrían comprometer información sensible sobre cadenas de suministro globales, especialmente en telecomunicaciones, donde el robo de metadatos podría habilitar vigilancia masiva.

Desde una perspectiva regulatoria, Japón bajo la Ley de Seguridad Económica y Malasia con su marco PDPA (Personal Data Protection Act) exigen reportes obligatorios de incidentes, lo que aumenta la presión sobre las entidades afectadas. Los riesgos incluyen no solo espionaje, sino también la posible pivoteo hacia ataques destructivos, como se ha visto en campañas híbridas de APT chinos.

Los beneficios para los atacantes radican en la adquisición de inteligencia competitiva, pero para las víctimas, los costos incluyen remediación (estimados en millones de dólares por incidente) y daño reputacional. En términos de cadena de suministro, el malware podría propagarse a socios internacionales, amplificando el impacto global.

- Riesgos Económicos: Pérdida de propiedad intelectual en finanzas y tech, con impactos en el PIB regional.

- Riesgos Geopolíticos: Aumento de tensiones en el Mar del Sur de China, donde Malasia tiene intereses disputados.

- Beneficios de Detección Temprana: Uso de EDR (Endpoint Detection and Response) para identificar beaconing anómalo.

Para mitigar, se recomienda la adopción de zero-trust architectures, con segmentación de red y monitoreo continuo de logs via SIEM systems como Splunk o ELK Stack.

Medidas de Mitigación y Mejores Prácticas

Frente a amenazas como WinOS 4.0, las organizaciones deben implementar un enfoque multicapa de defensa. En primer lugar, la sensibilización del personal contra phishing mediante simulacros regulares y entrenamiento en reconocimiento de tácticas avanzadas, alineado con estándares como NIST SP 800-53.

Técnicamente, el despliegue de soluciones EDR como CrowdStrike o Microsoft Defender for Endpoint permite la detección comportamental de inyecciones de código y beaconing. La configuración de políticas de grupo (GPO) en Active Directory para restringir ejecución de macros y scripts no firmados es esencial. Además, el uso de threat intelligence feeds de fuentes como MITRE ATT&CK o AlienVault OTX ayuda en la correlación de IOCs.

En entornos cloud, la integración de AWS GuardDuty o Azure Sentinel para monitoreo de tráfico lateral previene el movimiento post-compromiso. Para la respuesta a incidentes, se sugiere el marco NIST IR, con énfasis en contención rápida mediante aislamiento de hosts infectados.

- Controles Preventivos: MFA en todos los accesos, patching regular de vulnerabilidades en Office y navegadores.

- Detección: Análisis de tráfico con herramientas como Zeek para identificar patrones DNS irregulares.

- Respuesta: Planes de IR con forenses digitales usando Volatility para memoria dump.

Finalmente, la colaboración internacional, como a través de foros como el ASEAN Digital Ministers’ Meeting, fortalece la compartición de inteligencia contra APT transfronterizos.

Conclusión

La expansión de WinOS 4.0 a Japón y Malasia ilustra la adaptabilidad de los APT chinos en un contexto de creciente interconexión digital. Con su arsenal de malware sofisticado como PlugX y ShadowPad, este grupo no solo desafía las defensas locales, sino que resalta la urgencia de invertir en ciberresiliencia. Al adoptar prácticas proactivas y tecnologías avanzadas, las organizaciones pueden mitigar estos riesgos y proteger activos críticos. En resumen, la vigilancia continua y la cooperación regional serán clave para contrarrestar futuras evoluciones de estas amenazas persistentes.

Para más información, visita la fuente original.