El Troyano Astaroth y su Abuso de GitHub para Hospedar Configuraciones y Evadir Medidas de Eliminación

En el panorama actual de la ciberseguridad, los actores maliciosos continúan innovando en sus técnicas para distribuir malware y evadir las defensas tradicionales. Un ejemplo destacado es el troyano Astaroth, un malware bancario sofisticado que ha evolucionado para abusar de plataformas legítimas como GitHub. Esta estrategia permite a los ciberdelincuentes hospedar archivos de configuración y payloads en repositorios públicos, complicando significativamente los esfuerzos de takedown o eliminación de contenidos maliciosos. Este artículo analiza en profundidad las características técnicas del troyano Astaroth, su integración con GitHub y las implicaciones operativas para las organizaciones en el sector de la ciberseguridad.

Características Técnicas del Troyano Astaroth

El troyano Astaroth, también conocido como Guildma en algunas variantes, es un malware modular diseñado principalmente para el robo de credenciales bancarias y datos sensibles en entornos Windows. Desarrollado por grupos de ciberdelincuencia posiblemente originarios de América Latina, este troyano opera mediante una cadena de infección compleja que involucra descargas drive-by, explotación de vulnerabilidades en navegadores y técnicas de ofuscación avanzadas. Su payload principal se ejecuta en memoria para evitar la detección por antivirus basados en firmas, utilizando inyección de código en procesos legítimos como explorer.exe o svchost.exe.

Desde un punto de vista técnico, Astaroth emplea el lenguaje de programación Delphi para su núcleo, lo que le otorga portabilidad y facilidad de compilación en entornos Windows. Una de sus fortalezas radica en su capacidad de keylogging selectivo, donde monitorea pulsaciones de teclas solo en ventanas específicas relacionadas con instituciones financieras, como bancos brasileños o portugueses. Esto minimiza el ruido generado y reduce la probabilidad de detección por herramientas de análisis de comportamiento. Además, el malware integra módulos para la captura de screenshots, exfiltración de datos vía HTTP POST y persistencia mediante tareas programadas en el Registro de Windows, específicamente en claves como HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

La evolución de Astaroth ha incluido la incorporación de loaders secundarios que descargan componentes adicionales desde servidores controlados por los atacantes. Estos loaders utilizan protocolos como HTTPS para enmascarar el tráfico, a menudo con certificados SSL falsos o robados. En términos de evasión, el troyano implementa chequeos de entornos virtuales y sandboxes, verificando la presencia de archivos como debuggers o herramientas de monitoreo para abortar la ejecución si se detecta un análisis controlado.

El Abuso de GitHub como Infraestructura Maliciosa

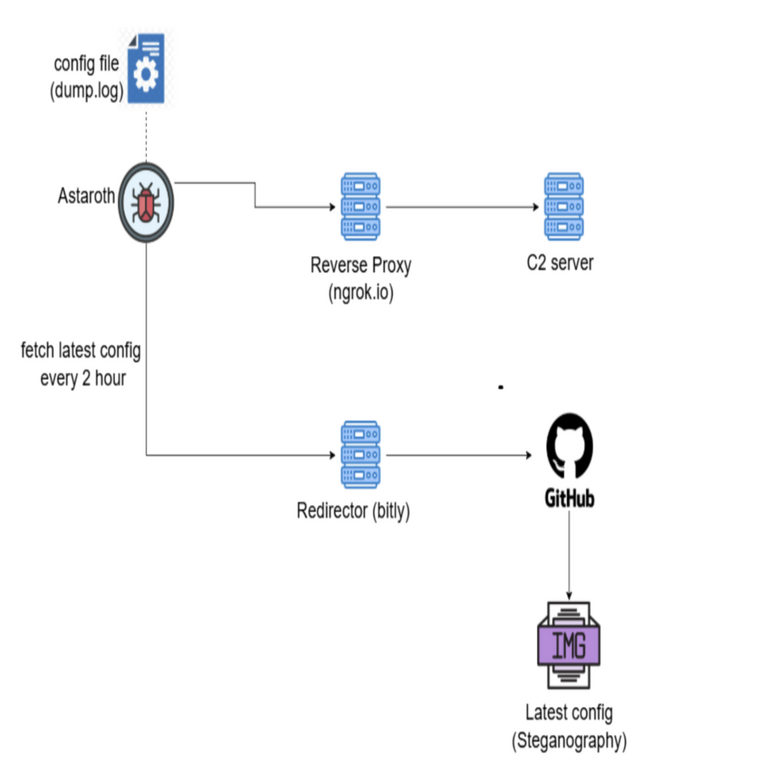

Una de las innovaciones más notorias en las campañas recientes de Astaroth es el uso de GitHub como repositorio para archivos de configuración y payloads. GitHub, una plataforma diseñada para el control de versiones y colaboración en código abierto, ofrece repositorios públicos gratuitos que los atacantes explotan para hospedar JSON o archivos de texto plano con URLs de comando y control (C2), listas de objetivos y claves de ofuscación. Esta táctica aprovecha la robustez de la infraestructura de GitHub, que resiste takedowns rápidos debido a políticas que priorizan la libertad de expresión y el código abierto.

Técnicamente, el malware realiza consultas a la API de GitHub mediante solicitudes GET a endpoints como /repos/{owner}/{repo}/contents/{path}, extrayendo archivos codificados en base64. Por ejemplo, un repositorio comprometido o creado por los atacantes podría contener un archivo config.json que liste dominios bancarios objetivo, junto con scripts para decodificar payloads adicionales. Esta aproximación permite actualizaciones dinámicas sin necesidad de servidores dedicados, que son más vulnerables a bloqueos por proveedores de hosting. Los ciberdelincuentes crean múltiples forks o repositorios mirror para redundancia, asegurando que si uno es reportado y eliminado, otros permanezcan operativos.

El proceso de infección inicia con phishing o malvertising que redirige a páginas falsas, donde un exploit kit descarga el loader inicial. Este loader, a su vez, consulta GitHub para obtener la configuración actualizada, que incluye comandos para propagación lateral vía SMB o RDP si el entorno lo permite. La ofuscación en GitHub se logra mediante commits frecuentes con cambios menores, disfrazando los archivos maliciosos como código legítimo de proyectos open-source. Herramientas como GitHub Actions podrían ser abusadas para automatizar la generación de payloads, aunque en las campañas observadas, el enfoque es más pasivo.

Desde la perspectiva de la red, el tráfico a GitHub se mimetiza con actividad legítima de desarrolladores, pasando filtros de firewall que bloquean dominios conocidos maliciosos. Protocolos como OAuth o tokens de acceso personal podrían ser manipulados para autenticación, aunque en la mayoría de casos, los accesos son anónimos. Esta integración resalta un vector de amenaza subestimado: el abuso de CDNs y plataformas de colaboración para infraestructuras maliciosas, similar a técnicas vistas en campañas de APT como las de Lazarus Group con Docker Hub.

Implicaciones Operativas y Regulatorias en Ciberseguridad

El abuso de GitHub por Astaroth plantea desafíos significativos para los equipos de respuesta a incidentes (IR). Tradicionalmente, los takedowns se centran en dominios y servidores IP, pero con GitHub, los reportes deben seguir canales específicos como el formulario de DMCA o abusos@support.github.com, que pueden tardar días en procesarse debido al volumen de solicitudes. Esto extiende el tiempo de vida de la campaña, permitiendo infecciones masivas. En términos operativos, las organizaciones deben implementar monitoreo proactivo de repositorios públicos mediante APIs de GitHub para detectar patrones sospechosos, como commits con payloads codificados o forks inusuales de repositorios legítimos.

Regulatoriamente, este escenario subraya la necesidad de marcos como el GDPR en Europa o la LGPD en Brasil, que exigen notificación rápida de brechas. Sin embargo, la atribución a actores específicos es compleja, ya que GitHub no requiere verificación de identidad para cuentas básicas. Riesgos incluyen la propagación a entornos corporativos donde los empleados usan GitHub para desarrollo, potencialmente introduciendo malware vía dependencias npm o pip manipuladas. Beneficios para los atacantes son claros: escalabilidad y bajo costo, con GitHub asumiendo la carga de almacenamiento y distribución global vía su CDN.

En el contexto de blockchain y tecnologías emergentes, aunque Astaroth no integra directamente estas, su modelo podría inspirar abusos en plataformas descentralizadas como IPFS para hospedaje inmutable. Para mitigar, se recomiendan estándares como MITRE ATT&CK, donde tácticas como T1105 (Ingestar herramientas) y T1567 (Exfiltrar vía web services) se alinean directamente. Las implicaciones para IA en ciberseguridad involucran el uso de machine learning para analizar commits en GitHub, detectando anomalías en patrones de edición o contenido binario disfrazado.

Análisis Detallado de la Cadena de Infección

La cadena de infección de Astaroth comienza con vectores iniciales como emails phishing que enlazan a sitios maliciosos hospedados en dominios recién registrados o comprometidos. Estos sitios explotan vulnerabilidades en Internet Explorer o Edge, como CVE-2020-0674 en VBScript, aunque versiones recientes usan JavaScript malicioso para descargar el dropper. El dropper, un ejecutable PE de 32 o 64 bits, se ejecuta con privilegios limitados inicialmente, escalando vía UAC bypass si detecta configuraciones débiles.

Una vez en el sistema, el malware establece persistencia modificando el Registro y crea mutexes únicos para evitar múltiples instancias, como “AstarothMutex{hash}”. El módulo principal descarga la configuración de GitHub mediante WinHTTP, parseando respuestas JSON con bibliotecas embebidas. Por ejemplo, un archivo de config podría contener:

- Lista de procesos objetivo para inyección: iexplore.exe, chrome.exe.

- URLs de C2 secundarias para fallback si GitHub falla.

- Claves de cifrado AES para payloads adicionales.

- Indicadores geográficos para campañas focalizadas en Latinoamérica.

La exfiltración de datos se realiza en lotes pequeños para evadir detección de DLP, codificando credenciales en hexadecimal antes del envío. En entornos empresariales, Astaroth puede propagarse vía shares de red, explotando configuraciones SMBv1 legacy. Análisis forense revela artefactos como entradas en Prefetch o Amcache.hve, útiles para timeline reconstruction.

Estrategias de Detección y Mitigación

Para detectar Astaroth, se recomiendan EDR (Endpoint Detection and Response) con reglas YARA para patrones en memoria, como strings ofuscados o llamadas API sospechosas (e.g., CreateRemoteThread). Monitoreo de red con herramientas como Zeek o Suricata puede identificar tráfico a api.github.com desde procesos no relacionados con desarrollo. En GitHub, integraciones con GitHub Advanced Security permiten escaneo automático de repositorios, aunque para usuarios gratuitos, scripts personalizados en Python con la API REST son viables.

Mitigación incluye políticas de zero-trust, donde accesos a GitHub se restringen a cuentas verificadas y se auditan logs. Actualizaciones regulares de navegadores y deshabilitación de VBScript mitigan vectores iniciales. En el plano organizacional, entrenamiento en phishing y segmentación de red reducen el impacto. Para IR, colaboración con plataformas como GitHub’s Security Lab acelera takedowns, mientras que sharing de IOCs vía MISP o AlienVault OTX fortalece la comunidad.

Desde una perspectiva técnica avanzada, el uso de honeypots simulando entornos de desarrollo puede atraer y estudiar estas campañas. Análisis estático con IDA Pro o Ghidra revela la estructura modular de Astaroth, permitiendo firmas personalizadas. En IA, modelos de NLP pueden clasificar commits en GitHub como maliciosos basados en semántica, entrenados con datasets de repositorios conocidos limpios vs. abusados.

Comparación con Otras Campañas de Malware

Astaroth no es un caso aislado; campañas similares incluyen el uso de Pastebin por Emotet o Dropbox por TrickBot para configs. Sin embargo, GitHub destaca por su API rica y comunidad grande, facilitando abusos a escala. En contraste con malware estatal como WannaCry, que usaba exploits zero-day, Astaroth se enfoca en ingeniería social y ofuscación. Lecciones de estas comparaciones enfatizan la diversificación de infraestructuras maliciosas, requiriendo defensas multi-capa.

En blockchain, aunque no directo, el modelo de GitHub podría extenderse a smart contracts en Ethereum para C2 descentralizado, donde transacciones on-chain codifican comandos. Esto resalta la intersección de ciberseguridad con tecnologías emergentes, donde auditorías de código en plataformas como GitHub son cruciales para prevenir abusos.

Mejores Prácticas y Recomendaciones para Profesionales

Para profesionales en ciberseguridad, adoptar frameworks como NIST Cybersecurity Framework guía la respuesta: Identificar riesgos en plataformas third-party, Proteger con segmentación, Detectar vía SIEM integrado con GitHub webhooks, Responder con playbooks para takedowns y Recuperar mediante backups offline. En IA, herramientas como TensorFlow para anomaly detection en logs de GitHub mejoran la proactividad.

Organizaciones deben auditar dependencias en supply chain, usando herramientas como Dependabot para alertas en repositorios. En Latinoamérica, donde Astaroth es prevalente, colaboración con CERT.br o INCIBE fortalece sharing de inteligencia. Finalmente, la educación continua en threat hunting es esencial para contrarrestar evoluciones como esta.

En resumen, el abuso de GitHub por el troyano Astaroth ilustra la adaptabilidad de los ciberdelincuentes en entornos digitales legítimos, demandando vigilancia constante y enfoques integrales en ciberseguridad. Al entender estas técnicas, las organizaciones pueden fortalecer sus defensas y minimizar riesgos en un paisaje de amenazas en constante evolución.

Para más información, visita la fuente original.