Aumento del 500% en Escaneos Dirigidos a Portales de Palo Alto Networks: Análisis Técnico de la Amenaza Detectada por Greynoise

Introducción al Fenómeno de Escaneos Masivos

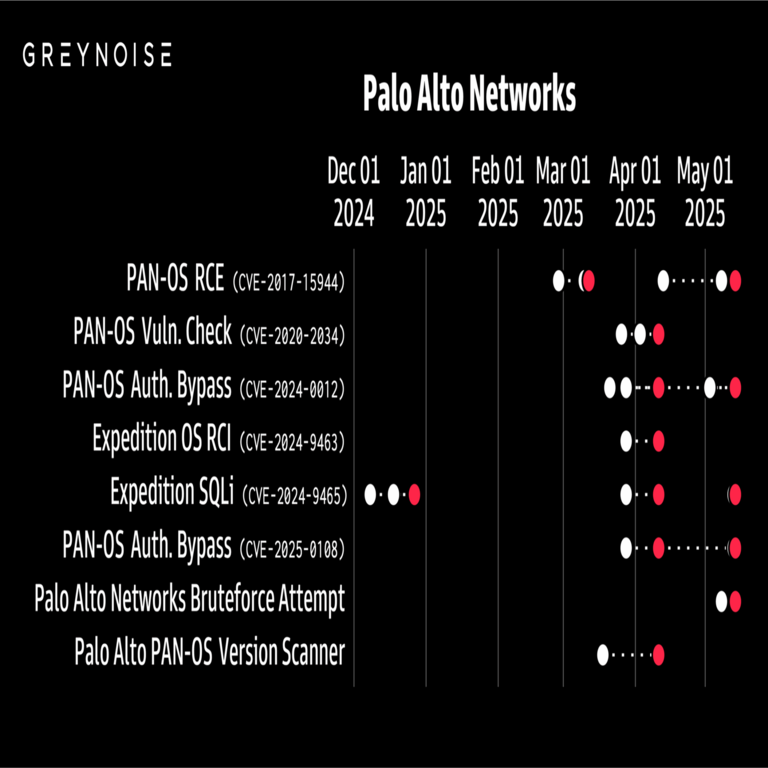

En el panorama actual de la ciberseguridad, los escaneos de red representan una de las actividades preliminares más comunes empleadas por actores maliciosos para identificar vulnerabilidades en infraestructuras críticas. Recientemente, la firma de inteligencia de amenazas Greynoise ha reportado un incremento del 500% en los escaneos dirigidos específicamente a los portales de Palo Alto Networks, una de las principales proveedores de soluciones de seguridad de red a nivel global. Este fenómeno, detectado en las últimas semanas, subraya la persistente evolución de las tácticas de reconnaissance en el ecosistema cibernético, donde los atacantes buscan explotar debilidades en plataformas de gestión y soporte al cliente.

Los portales de Palo Alto Networks, como el portal de soporte al cliente y el de gestión de licencias, sirven como interfaces web críticas para administradores de sistemas y usuarios empresariales. Estos componentes no solo facilitan el acceso a actualizaciones de software y configuraciones de firewalls, sino que también almacenan datos sensibles relacionados con despliegues de seguridad. Un aumento tan drástico en los escaneos indica una posible correlación con vulnerabilidades recién divulgadas o con exploits en desarrollo, lo que obliga a las organizaciones a revisar sus exposiciones y fortalecer sus defensas perimetrales.

Desde un punto de vista técnico, los escaneos involucran el envío de paquetes de red dirigidos a puertos específicos, típicamente el puerto 443 para conexiones HTTPS, con el fin de detectar respuestas que revelen la presencia de servicios vulnerables. Greynoise, como sensor de internet amplio, captura estos patrones de tráfico a escala global, permitiendo un análisis en tiempo real de tendencias emergentes. Este reporte no solo destaca el volumen del tráfico malicioso, sino que también identifica geolocalizaciones y firmas de comportamiento asociadas a campañas coordinadas.

Contexto Técnico de Palo Alto Networks y sus Portales

Palo Alto Networks es reconocida por su enfoque en firewalls de próxima generación (NGFW), que integran inspección profunda de paquetes (DPI), prevención de intrusiones (IPS) y segmentación de red basada en Zero Trust. Sus portales web, accesibles a través de dominios como support.paloaltonetworks.com, actúan como hubs centralizados para la autenticación de usuarios, descarga de parches y monitoreo de incidentes. Estos portales operan sobre arquitecturas basadas en protocolos estándar como TLS 1.3 para cifrado, OAuth para autenticación y APIs RESTful para interacciones programáticas.

La arquitectura subyacente de estos portales típicamente incluye balanceadores de carga para alta disponibilidad, servidores de aplicación en entornos cloud como AWS o Azure, y bases de datos seguras para el almacenamiento de credenciales. Sin embargo, cualquier exposición pública de estos servicios los convierte en vectores atractivos para escaneos automatizados. Los atacantes utilizan herramientas como Nmap o ZMap para mapear puertos abiertos, mientras que scripts personalizados en Python con bibliotecas como Scapy o Requests simulan interacciones legítimas para evadir detección inicial.

En términos de protocolos, los escaneos observados por Greynoise se centran en endpoints que podrían revelar versiones de software desactualizadas. Por ejemplo, si un portal expone metadatos a través de headers HTTP como Server o X-Powered-By, los atacantes pueden inferir vulnerabilidades conocidas en componentes como Apache, Nginx o incluso en el framework de autenticación de Palo Alto. Este reconnaissance es el primer paso en la cadena de ataque, seguido potencialmente por intentos de inyección SQL, cross-site scripting (XSS) o explotación de fallos de autenticación.

Greynoise clasifica estos escaneos como “noise” de bajo nivel, pero el incremento del 500% sugiere una orquestación más amplia, posiblemente impulsada por botnets distribuidos. Datos preliminares indican que el tráfico proviene de IPs en regiones como Asia Oriental y Europa del Este, con picos durante horarios de baja actividad en Occidente, lo que apunta a actores estatales o grupos de cibercrimen organizados.

Análisis Detallado de los Hallazgos de Greynoise

Greynoise, una plataforma de inteligencia de amenazas que monitorea el tráfico de internet desde una red de sensores pasivos, ha cuantificado este aumento midiendo el volumen de consultas dirigidas a los subdominios y endpoints específicos de Palo Alto Networks. En un período de 30 días, el número de escaneos pasó de aproximadamente 10.000 eventos diarios a más de 60.000, representando un salto exponencial que excede las fluctuaciones normales asociadas a actualizaciones de software o campañas de marketing.

Técnicamente, estos escaneos involucran técnicas de fingerprinting de servicios, donde los atacantes envían payloads variados para elicitar respuestas únicas. Por instancia, un escaneo SYN a puertos TCP comunes (80, 443, 8443) puede confirmar la presencia de un servidor web, seguido de un escaneo de banners para extraer información de versión. En el caso de Palo Alto, los portales podrían responder con certificados SSL que incluyan nombres de host reveladores, facilitando ataques de phishing dirigidos o envenenamiento de DNS.

Los hallazgos también destacan patrones de user-agents falsificados, comunes en herramientas como Masscan, que simulan navegadores legítimos para evitar filtros de Web Application Firewalls (WAF). Además, Greynoise ha identificado correlaciones con escaneos previos a otros proveedores de seguridad, como Fortinet o Cisco, sugiriendo una campaña de reconnaissance horizontal que busca debilidades en la cadena de suministro de ciberseguridad.

Desde una perspectiva operativa, este aumento implica un riesgo elevado para organizaciones que dependen de Palo Alto para su perímetro de seguridad. Si un portal es comprometido, podría llevar a la exfiltración de credenciales de administradores, permitiendo accesos laterales a redes internas. Las implicaciones regulatorias son significativas bajo marcos como GDPR o NIST 800-53, donde la exposición de datos sensibles requiere notificación inmediata y auditorías forenses.

Implicaciones Operativas y Riesgos Asociados

El incremento en escaneos representa un vector de riesgo multifacético. En primer lugar, facilita la identificación de instancias expuestas de portales sin parches aplicados, potencialmente vulnerables a exploits zero-day. Aunque no se han reportado brechas confirmadas, la correlación temporal con actualizaciones recientes de Palo Alto sugiere que los atacantes están probando fallos en mecanismos de autenticación multifactor (MFA) o en el manejo de sesiones.

Operativamente, las empresas deben implementar segmentación de red para aislar portales públicos de activos críticos, utilizando VPNs o proxies reversos con inspección TLS. Herramientas como Wireshark pueden usarse para analizar tráfico entrante, mientras que soluciones de SIEM (Security Information and Event Management) como Splunk integran feeds de Greynoise para alertas proactivas. Los riesgos incluyen no solo brechas de datos, sino también interrupciones de servicio si los escaneos DDoS-like saturan los recursos del portal.

En términos de beneficios, este tipo de inteligencia compartida por Greynoise fomenta una respuesta comunitaria. Las organizaciones pueden beneficiarse de threat hunting colaborativo, donde IOCs (Indicators of Compromise) como rangos de IP maliciosos se comparten a través de plataformas como MISP (Malware Information Sharing Platform). Regulatorialmente, en Latinoamérica, normativas como la Ley de Protección de Datos en México o la LGPD en Brasil exigen evaluaciones de impacto para tales exposiciones, enfatizando la necesidad de planes de contingencia robustos.

Los riesgos a largo plazo involucran la erosión de la confianza en proveedores de seguridad. Si Palo Alto no mitiga rápidamente, podría desencadenar migraciones a alternativas como Check Point o Juniper, alterando el equilibrio del mercado. Además, en un contexto de IA aplicada a ciberseguridad, modelos de machine learning pueden entrenarse con datos de Greynoise para predecir patrones de escaneos, mejorando la detección automatizada mediante algoritmos de anomalía como Isolation Forest o LSTM para series temporales.

Tecnologías y Herramientas Involucradas en la Detección y Mitigación

Greynoise emplea una red de honeypots y sensores distribuidos para capturar tráfico no solicitado, procesándolo con pipelines de big data basados en Apache Kafka y Elasticsearch. Esta infraestructura permite la categorización de escaneos en tags como “paloalto-portal-scan”, facilitando consultas API para integraciones con herramientas de seguridad existentes.

Para mitigar, Palo Alto recomienda el uso de sus propias soluciones, como Cortex XDR, que integra EDR (Endpoint Detection and Response) con análisis de red. Otras tecnologías clave incluyen firewalls web como Cloudflare o Akamai, que bloquean escaneos mediante rate limiting y challenge-response. En blockchain, aunque no directamente aplicable, conceptos de verificación distribuida podrían inspirar portales con autenticación basada en ledgers inmutables para prevenir manipulaciones.

Estándares relevantes incluyen OWASP Top 10 para vulnerabilidades web, donde inyecciones y broken authentication son prioritarias, y NIST SP 800-207 para Zero Trust Architecture, que aboga por verificación continua en accesos a portales. Herramientas open-source como OWASP ZAP pueden usarse para pruebas de penetración internas, simulando escaneos para validar configuraciones.

Mejores Prácticas y Recomendaciones para Organizaciones

Para contrarrestar este tipo de amenazas, las organizaciones deben adoptar un enfoque multicapa. En primer lugar, realizar auditorías regulares de exposición pública utilizando herramientas como Shodan o Censys para mapear activos. Implementar MFA obligatoria en todos los portales, preferentemente con hardware tokens o biometría, reduce el riesgo de credential stuffing.

Segundo, monitorear logs de acceso con correlación de eventos para detectar anomalías, como picos de tráfico desde IPs no autorizadas. Integrar feeds de inteligencia como los de Greynoise en SOCs (Security Operations Centers) permite respuestas automatizadas vía SOAR (Security Orchestration, Automation and Response) platforms como Phantom.

Tercero, aplicar parches de manera proactiva; Palo Alto ha emitido boletines recientes que abordan fortalezas en sus portales, y las organizaciones deben priorizarlos en ciclos de mantenimiento. Finalmente, capacitar al personal en reconocimiento de phishing dirigido a portales, ya que los escaneos a menudo preceden campañas de spear-phishing.

- Monitoreo continuo: Utilizar SIEM para alertas en tiempo real.

- Segmentación: Aislar portales con microsegmentación basada en SDN (Software-Defined Networking).

- Colaboración: Participar en ISACs (Information Sharing and Analysis Centers) para inteligencia compartida.

- Pruebas: Realizar red teaming anual para simular ataques reales.

En entornos de IA, implementar modelos de detección de intrusiones basados en GANs (Generative Adversarial Networks) puede generar datos sintéticos para entrenar defensas contra escaneos novedosos.

Análisis de Tendencias Globales y Comparaciones

Este incidente no es aislado; incidentes similares han afectado a proveedores como SolarWinds en 2020, donde escaneos masivos precedieron a una brecha supply-chain. En comparación, el aumento del 500% en Palo Alto excede el 200% observado en escaneos a Microsoft Exchange en 2021, indicando una aceleración en la targeting de infraestructuras de seguridad.

Globalmente, el tráfico de escaneos ha crecido un 300% anual según reportes de Shadowserver, impulsado por la proliferación de IoT y cloud migration. En Latinoamérica, países como Brasil y México reportan incrementos similares, correlacionados con el auge de ransomware targeting proveedores de TI.

Técnicamente, la evolución hacia escaneos stealthy involucra técnicas de evasión como fragmentación de paquetes o uso de protocolos exóticos (QUIC sobre UDP). Defensas deben adaptarse con inspección profunda en capas 7 del OSI model, utilizando regex para patrones de payloads maliciosos.

Conclusión: Fortaleciendo la Resiliencia en un Entorno de Amenazas Dinámico

El aumento del 500% en escaneos a portales de Palo Alto Networks, detectado por Greynoise, resalta la necesidad imperativa de vigilancia proactiva en la ciberseguridad. Al comprender los mecanismos técnicos subyacentes y adoptar mejores prácticas, las organizaciones pueden mitigar riesgos y mantener la integridad de sus infraestructuras. En última instancia, la colaboración entre proveedores, firmas de inteligencia y usuarios finales es clave para contrarrestar estas evoluciones en el panorama de amenazas, asegurando un ecosistema digital más seguro y resiliente.

Para más información, visita la fuente original.