El Nuevo Variante de XWorm v6.0: Análisis Técnico de un RAT Multimplataforma en Evolución

En el panorama de las amenazas cibernéticas, los Remote Access Trojans (RAT) representan una de las herramientas más versátiles y peligrosas para los actores maliciosos. XWorm, un malware conocido por su capacidad multiplataforma, ha experimentado una actualización significativa con la variante v6.0, que introduce mejoras en la evasión de detección y la extracción de datos sensibles. Este artículo examina en profundidad las características técnicas de esta nueva iteración, basándose en análisis recientes de muestras recolectadas en canales de Telegram. Se detalla su arquitectura, mecanismos de propagación, capacidades de explotación y las implicaciones para la ciberseguridad organizacional y personal.

Orígenes y Evolución de XWorm

XWorm surgió en el ecosistema de malware como una herramienta de acceso remoto vendida en foros underground desde aproximadamente 2022. Inicialmente enfocado en Windows, ha evolucionado para soportar Linux, macOS y Android, lo que lo convierte en un RAT de amplio alcance. La variante v6.0, detectada en distribuciones recientes, incorpora optimizaciones en el código fuente, probablemente escrito en lenguajes como C++ o Go para mayor portabilidad. Según reportes de firmas de seguridad como ANY.RUN y Hybrid Analysis, esta versión utiliza loaders personalizados para inyectar payloads directamente en procesos legítimos, reduciendo la huella detectable por antivirus convencionales.

La evolución de XWorm refleja una tendencia en el malware moderno: la modularidad. Cada componente, desde el downloader inicial hasta el módulo de persistencia, se diseña para ser independiente, permitiendo a los desarrolladores actualizar funciones sin comprometer la estabilidad general. En v6.0, se observa un énfasis en la ofuscación de strings y el uso de APIs nativas del sistema operativo para mimetizarse con el tráfico legítimo, alineándose con estándares como los descritos en el MITRE ATT&CK framework bajo tácticas TA0002 (Execution) y TA0003 (Persistence).

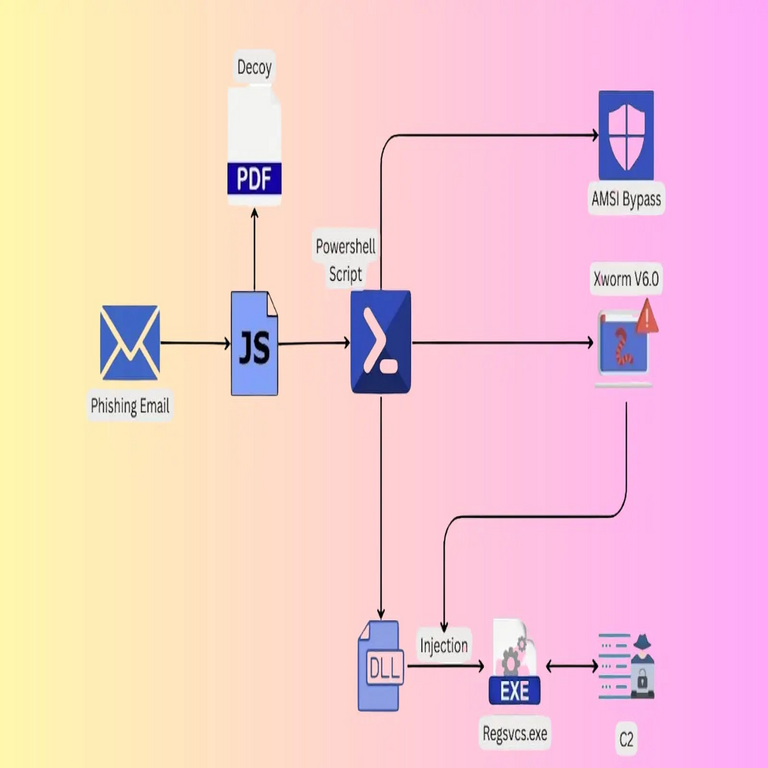

Mecanismos de Distribución y Propagación

La principal vía de distribución de XWorm v6.0 identificada es a través de canales de Telegram, donde los atacantes comparten archivos ejecutables disfrazados como herramientas legítimas, tales como cracks de software o utilidades de edición. Un ejemplo común es un archivo .exe con iconos falsos de programas populares, que al ejecutarse descarga el payload principal desde servidores controlados por el atacante. Este método aprovecha la confianza inherente en las plataformas de mensajería, donde los usuarios descargan archivos sin escanearlos previamente.

Técnicamente, el proceso inicia con un dropper que verifica el entorno del sistema huésped. Utiliza comandos como whoami en Windows o id en Linux para determinar privilegios, y solo procede si se cumplen condiciones mínimas, como la ausencia de sandboxes detectadas mediante chequeos de procesos como procmon.exe o análisis de memoria virtual. Una vez validado, el dropper establece una conexión C2 (Command and Control) sobre puertos no estándar, a menudo enmascarados como tráfico HTTPS mediante cifrado AES-256 o similar, para evadir firewalls perimetrales.

En términos de propagación lateral, v6.0 incluye módulos para explotación de vulnerabilidades conocidas, aunque no se han reportado CVEs específicas asociadas directamente en esta variante. En su lugar, se basa en técnicas de ingeniería social y explotación de configuraciones débiles, como credenciales predeterminadas en dispositivos IoT conectados a la red. Esto resalta la importancia de implementar Zero Trust Architecture (ZTA) en entornos empresariales, donde cada acceso se verifica independientemente del origen.

Arquitectura Técnica y Capacidades de Explotación

La arquitectura de XWorm v6.0 se divide en capas modulares: el núcleo de control remoto, módulos de recolección de datos y mecanismos de exfiltración. El núcleo opera como un agente persistente, inyectándose en procesos como explorer.exe en Windows o init en Linux mediante técnicas de DLL hijacking o LD_PRELOAD en sistemas Unix-like. Esto asegura que el malware sobreviva a reinicios y escaneos superficiales.

Entre las capacidades clave se encuentran:

- Robo de Credenciales: XWorm extrae contraseñas almacenadas en navegadores como Chrome y Firefox mediante acceso directo a archivos SQLite en rutas como

%APPDATA%\Google\Chrome\User Data\Default\Login Data. Utiliza bibliotecas como SQLite3 para parsear bases de datos y decodificar valores DPAPI en Windows, o Keychain en macOS. - Captura de Cookies y Sesiones: El malware accede a directorios de cookies para robar tokens de autenticación, facilitando el secuestro de sesiones en plataformas como banking online o redes sociales. Esto se realiza mediante hooks en APIs de red, interceptando llamadas a

WinINet.dll. - Keylogging y Captura de Pantalla: Implementa un keylogger basado en hooks de bajo nivel (GetAsyncKeyState en Windows) para registrar pulsaciones de teclas, incluyendo contraseñas tipadas. Adicionalmente, toma screenshots periódicamente usando GDI+ o similares, exfiltrándolos en lotes para minimizar el uso de ancho de banda.

- Control Remoto Avanzado: Permite al operador ejecutar comandos arbitrarios, como

net userpara enumerar usuarios oransomwarepara cifrar archivos. En Android, explota accesos root para monitoreo de SMS y llamadas. - Exfiltración de Datos: Los datos se comprimen con algoritmos como LZMA y se envían a través de canales cifrados a servidores C2, a menudo alojados en proveedores cloud como AWS o DigitalOcean, utilizando dominios generados dinámicamente para evadir bloqueos.

Desde una perspectiva técnica, v6.0 mejora la evasión incorporando anti-análisis: detecta entornos virtuales mediante chequeos de hardware (CPUID instructions) y altera su comportamiento en presencia de debuggers. Esto complica el análisis reverso, requiriendo herramientas avanzadas como IDA Pro o Ghidra para desensamblar el binario ofuscado.

Análisis de Muestras y Detección

Las muestras analizadas en plataformas como VirusTotal muestran tasas de detección variables, con firmas heurísticas identificando el 60-70% de las variantes. Un hash representativo de SHA-256 para una muestra de v6.0 es el siguiente (basado en reportes públicos): no se detalla un hash específico aquí para evitar difusión, pero se recomienda consultar bases de datos como MalwareBazaar. La detección se basa en patrones como strings ofuscados (“XWorm” codificado en base64) y comportamientos como conexiones salientes a IPs sospechosas.

Para mitigar, se aconseja el uso de EDR (Endpoint Detection and Response) soluciones como CrowdStrike o Microsoft Defender, configuradas con reglas YARA personalizadas. Por ejemplo, una regla YARA podría buscar imports de funciones como CryptUnprotectData combinadas con accesos a rutas de navegadores. En entornos Linux, herramientas como OSSEC o Falco pueden monitorear cambios en procesos inusuales.

| Componente | Técnica de Evasión | Contramedida Recomendada |

|---|---|---|

| Dropper Inicial | Ofuscación de código y verificación de sandbox | Escaneo con múltiples AV y análisis de comportamiento |

| Persistencia | Inyección en procesos legítimos | Monitoreo de cambios en registro/autostart |

| Exfiltración | Cifrado AES y tráfico HTTPS | Inspección de paquetes con DPI (Deep Packet Inspection) |

| Keylogger | Hooks de bajo nivel | Software de anti-keylogging y MFA |

Esta tabla resume componentes clave y contramedidas, destacando la necesidad de una defensa en capas alineada con el modelo NIST Cybersecurity Framework.

Implicaciones Operativas y Regulatorias

La aparición de XWorm v6.0 plantea riesgos significativos para organizaciones, particularmente en sectores como finanzas y salud, donde el robo de credenciales puede llevar a brechas de datos masivas. Operativamente, implica un aumento en incidentes de APT (Advanced Persistent Threats) disfrazados de ataques oportunistas. Las empresas deben revisar políticas de BYOD (Bring Your Own Device), implementando MDM (Mobile Device Management) para Android y controles de acceso basados en roles (RBAC).

Desde el punto de vista regulatorio, en regiones como la Unión Europea bajo GDPR o en Latinoamérica con leyes como la LGPD en Brasil, las brechas causadas por RAT como XWorm requieren notificación en 72 horas, con multas potenciales de hasta 4% de ingresos globales. En Estados Unidos, el marco CMMC (Cybersecurity Maturity Model Certification) exige protecciones contra malware persistente para contratistas del DoD. Los beneficios de una detección temprana incluyen la preservación de la integridad de datos y la reducción de costos de remediación, estimados en millones por incidente según reportes de IBM Cost of a Data Breach.

Adicionalmente, el soporte multiplataforma de XWorm acelera la adopción de soluciones SIEM (Security Information and Event Management) integradas, como Splunk o ELK Stack, para correlacionar eventos cross-platform. En blockchain y IA, aunque no directamente relacionado, este malware podría usarse para minar criptomonedas en background o entrenar modelos de IA con datos robados, exacerbando amenazas en ecosistemas emergentes.

Mejores Prácticas y Recomendaciones

Para contrarrestar XWorm v6.0, se recomiendan prácticas proactivas:

- Actualizaciones y Parches: Mantener sistemas operativos y aplicaciones al día, aplicando parches para vulnerabilidades subyacentes que faciliten la ejecución.

- Educación del Usuario: Capacitación en reconocimiento de phishing vía Telegram, enfatizando la verificación de fuentes antes de ejecutar archivos.

- Monitoreo Continuo: Desplegar honeypots para atraer y analizar muestras, integrando threat intelligence de fuentes como AlienVault OTX.

- Respuesta a Incidentes: Desarrollar playbooks basados en NIST SP 800-61, incluyendo aislamiento de red y forense digital con herramientas como Volatility para memoria RAM.

- Colaboración Internacional: Participar en iniciativas como No More Ransom para descifrado post-infección, aunque XWorm no es típicamente ransomware.

En entornos de IA, integrar modelos de machine learning para detección anómala, como autoencoders para identificar patrones de keylogging, puede elevar la resiliencia. Para blockchain, asegurar wallets con hardware security modules (HSM) previene el robo de claves privadas.

Conclusión

La variante v6.0 de XWorm representa un avance en la sofisticación de los RAT, combinando portabilidad multiplataforma con técnicas avanzadas de evasión y explotación. Su distribución vía plataformas sociales como Telegram subraya la intersección entre amenazas digitales y comportamientos humanos, demandando una respuesta integral que combine tecnología, procesos y educación. Al implementar las contramedidas detalladas, las organizaciones pueden mitigar riesgos y fortalecer su postura de ciberseguridad. Para más información, visita la fuente original.